Неприступный NAS: настраиваем безопасность и защищаем Synology

Михаил Дегтярев, главный редактор HWP.ru, 15/11/21

Современный NAS вполне способен защитить себя от большинства атак и гарантировать не только непрерывность сервиса, но и неприкосновенность хранимых данных. Даже при осуществлении минимальных настроек и следовании рекомендаций производителя NAS может стать неприступной крепостью для злоумышленника, настолько надежной, что вы можете подключать устройство напрямую к сети "Интернет" без файрвола, оставлять буквально в неохраняемом месте (что актуально для периферийных инсталляций), будучи совершенно уверенным, что, даже если его физически похитят, ваши данные не окажутся в руках конкурентов и не будут слиты в сеть.

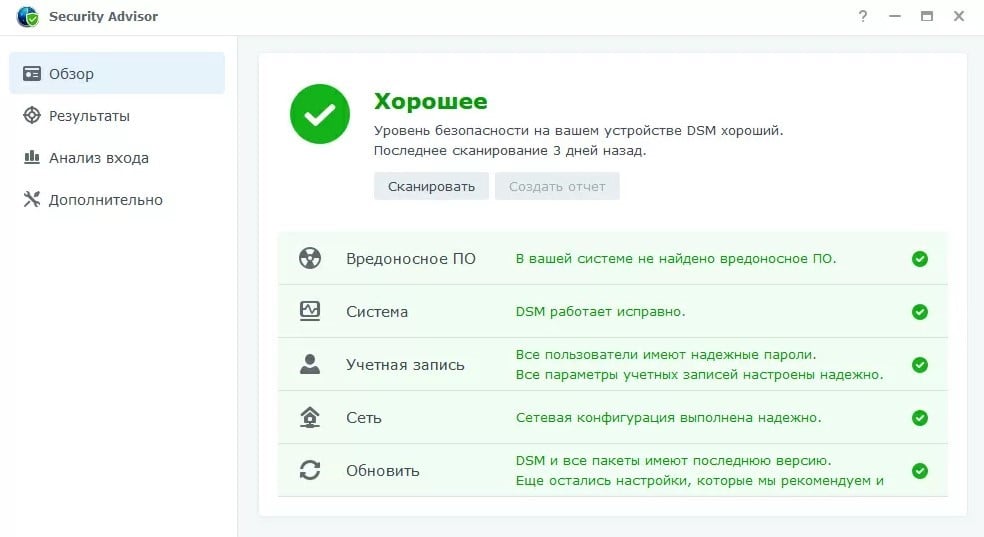

По умолчанию все NAS Synology с завода обеспечивают достаточный уровень безопасности, чтобы обеспечить сохранность данных. Более того, недавно у компании в состав операционной системы DSM был включен пакет Security Advisor, который, сканируя настройки устройства, указывает вам на слабые места с точки зрения безопасности и предлагает где-то сменить пароль, где-то изменить настройки, чтобы защититься от потенциальных угроз. Для домашнего или даже SOHO-офиса этого более чем достаточно, но, поскольку безопасность никогда не бывает лишней, в этой статье мы расскажем, как именно Synology защищает ваши данные и как эту защиту сделать еще более сильной.

При инициализации NAS на устройство скачивается и устанавливается самая свежая версия операционной системы, так что вариант устаревания ОС во время пути от производителя до заказчика исключается. По умолчанию в системе уже установлен пакет Security Assistant, который можно периодически запускать для сканирования системы на предмет уязвимостей. В нашем случае он при запуске обнаружил, что не настроено e-mail-уведомление о новых версиях DSM, и вот такие мелочи здесь никак не отключаются, так что схитрить ради заветных 100% защищенности не удастся.

При инициализации NAS на устройство скачивается и устанавливается самая свежая версия операционной системы, так что вариант устаревания ОС во время пути от производителя до заказчика исключается. По умолчанию в системе уже установлен пакет Security Assistant, который можно периодически запускать для сканирования системы на предмет уязвимостей. В нашем случае он при запуске обнаружил, что не настроено e-mail-уведомление о новых версиях DSM, и вот такие мелочи здесь никак не отключаются, так что схитрить ради заветных 100% защищенности не удастся.

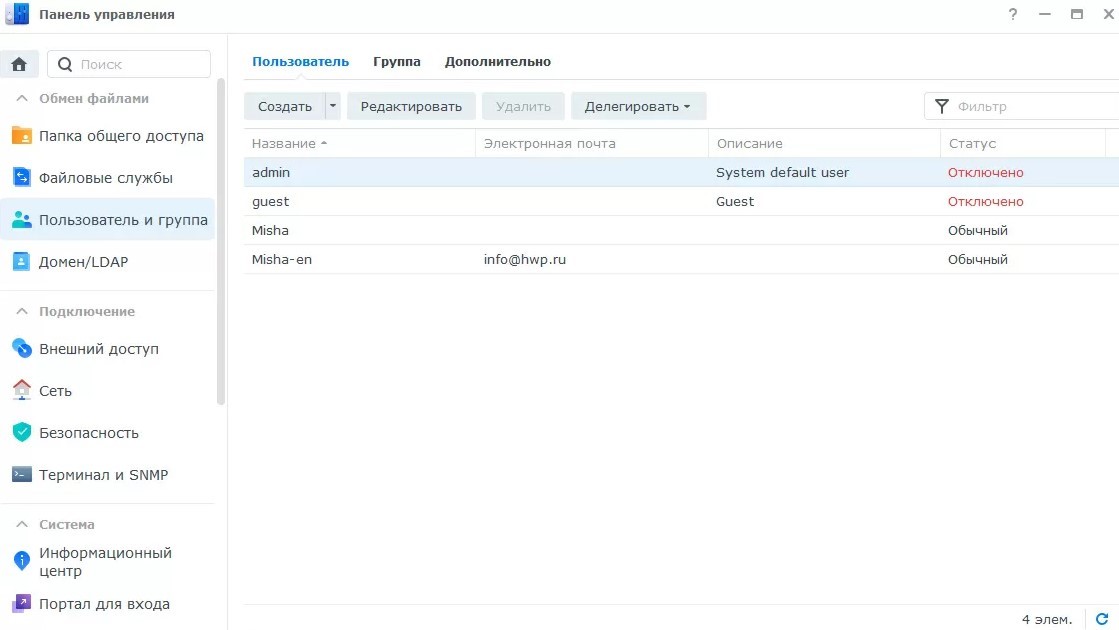

1 – отключаем учетку Admin и настраиваем политику паролей

По умолчанию на NAS Synology отключен терминальный доступ, а веб-интерфейс вынесен на порт 5000. Чтобы защититься от подбора пароля администратора, первым делом отключаем учетную запись admin/administrator, присваивая админские функции вновь созданному пользователю. В настройках пользователя можно задать политику для пароля, хотя настроек по умолчанию (восемь символов разного регистра + цифры + спецсимволы) будет достаточно.

NAS может интегрироваться не только в доменную службу Domain/LDAP, но и выступать как единое средство аутентификации, чтобы пользователь мог логиниться в другие приложения через Synology, как это сделано через Facebook и Google на различных веб-сайтах. Такой подход позволяет централизованно хранить учетные данные пользователя и снизить область атаки для похищения логина/пароля, даже если брешь присутствует в других сторонних приложениях.

2 – настраиваем беспарольную аутентификацию

Все большую популярность набирают методы идентификации пользователя не через пару "логин/пароль", а через токен, которым может выступать как аппаратный ключ, так и смартфон. Начиная с версии DSM 7, в NAS Synology поддерживаются оба этих метода. Для идентификации с аппаратным ключом потребуется, чтобы NAS был доступен по HTTPs через доменное имя, например nas.yourdomain.com, что не всегда возможно и желательно. Идентификация через смартфон не требует даже белого IP-адреса и работает через встроенную систему доменных имен Synology QuickConnect.

Настройка проста: все, что нам необходимо, – это установить на смартфон нужного пользователя программу Synology SignIn и в свойствах пользователя включить беспарольный вход. После этого сканируем сгенерированный QR-код из приложения, подтверждаем его в настройках NAS, и все. Теперь при попытке войти в NAS вам будет предложено только ввести логин, после чего на смартфон будет отправлено уведомление с просьбой подтвердить вход на устройство. Но возможность аутентификации вводом пароля с клавиатуры остается как резервный вариант на случай, если смартфон разрядился/потерялся и т.д.

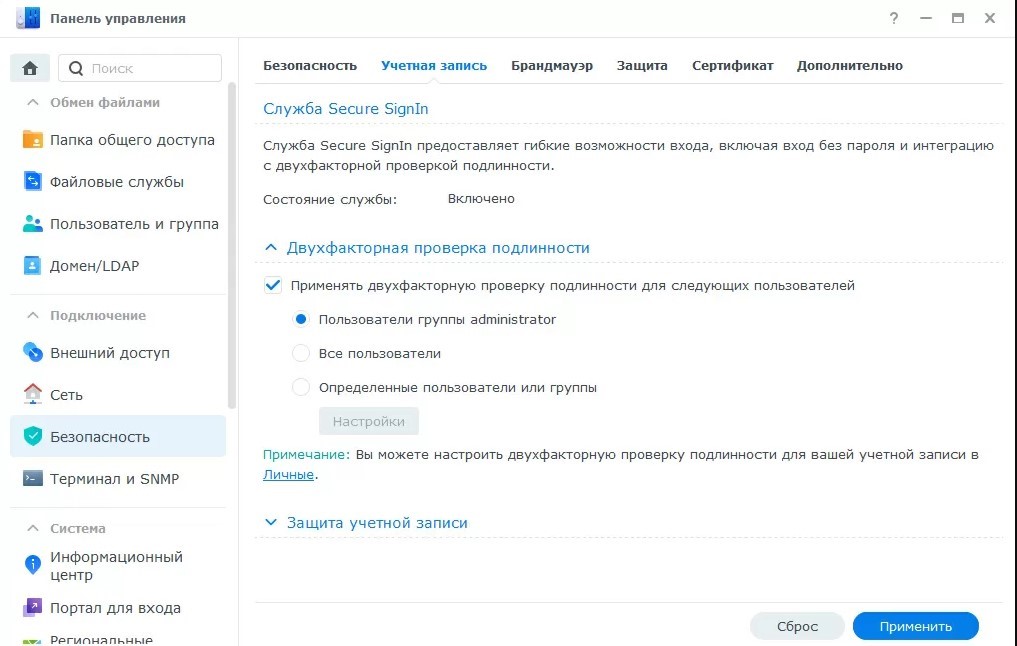

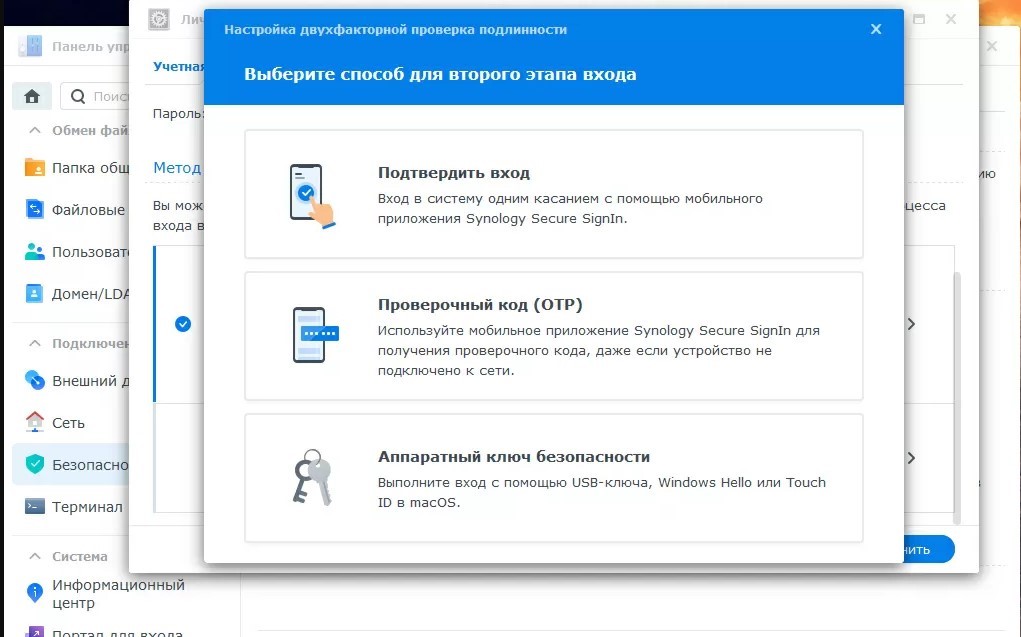

2а (опционально) – настраиваем двухфакторную аутентификацию

Двухфакторная аутентификация реализуется средством приложения Synology SignIn и является альтернативой для беспарольного входа. Для настройки производятся все те же шаги, что описаны абзацем выше, с той лишь разницей, что вместо подтверждения пароля приложение на смартфоне генерирует шестизначный код, который нужно ввести в дополнение ко вводу пароля при доступе в веб-интерфейс. На случай поломки/утери телефона вам следует указать e-mail для аварийного восстановления доступа.

Для некоторых доверенных устройств (личный ноутбук, рабочий компьютер) можно отключить проверку OTP-кода. Кстати, для генерации OTP-кодов можно использовать и программу Google Authentificator вместо Synology SignIn: точно так же сканируете пригласительный QR-код и просто добавляете Synology DSM к другим вашим сервисам (интернет-банкинг, вход в личный кабинет и т.д.) – чертовски удобно.

Двухфакторная и беспарольная аутентификации работают только в пределах веб-интерфейса Synology: это полезно для таких встроенных приложений, как веб-почта, календарь, офисный пакет или чат. Да, все это может быть запущено в пределах одного NAS, что избавит вас от зависимости от интернет-сервисов. Тем не менее протоколы файлового и терминального доступа остаются зависимы только от пары "логин/пароль", поэтому защита от перебора остается важным шагом в настройке безопасности.

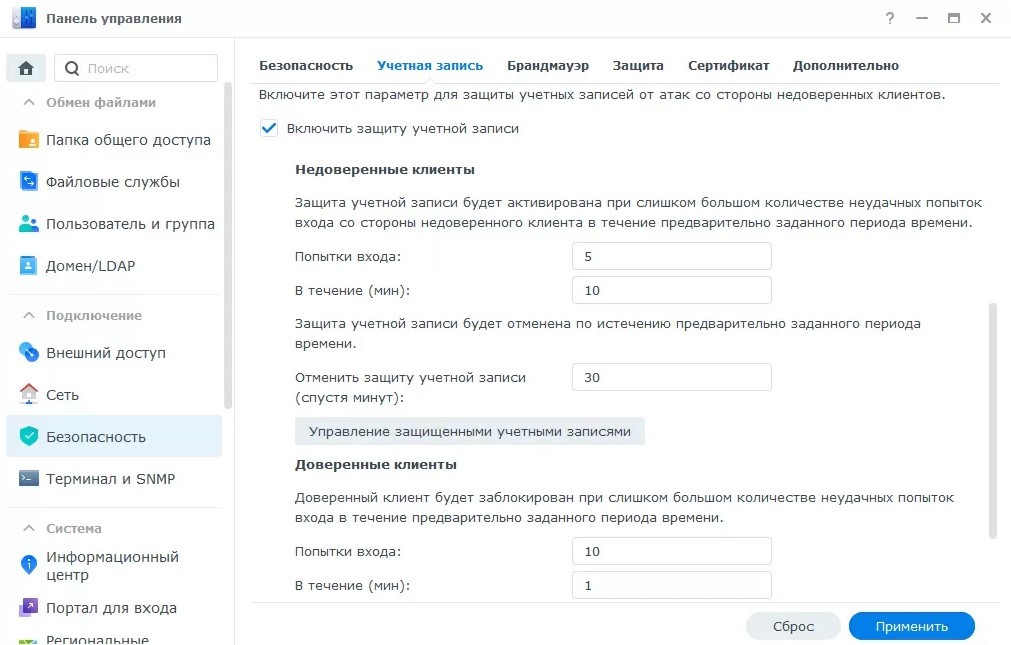

3 – включаем защиту от перебора паролей

По умолчанию эта опция отключена, но Synology предлагает два уровня защиты. Первый – это временная блокировка самой учетной записи, на которую идет атака. Это наиболее экологичный вид защиты, потому что, если атакующий использует IP-адреса вашей подсети или подсети ваших клиентов, работа сервисов не пострадает.

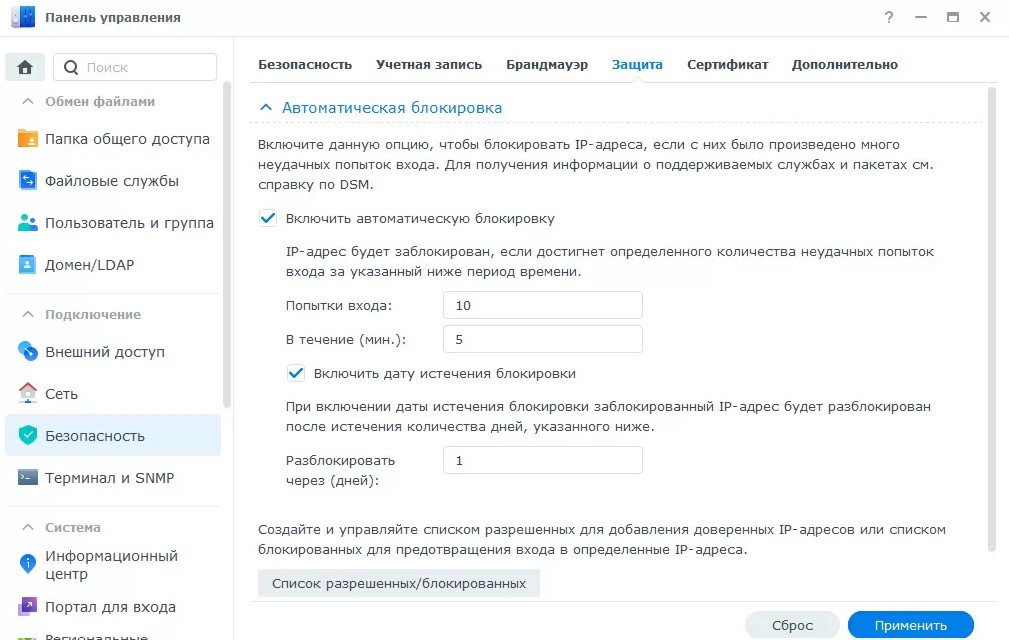

Можно также по старинке блокировать IP-адреса атакующих, для чего открываем панель управления > безопасность > защита и включаем блокировку IP-адреса при 10 ошибочных логинах в течение пяти минут. Удаление IP-адреса блокировщика можно поставить через один-два дня, и здесь же имеет смысл добавить локальные подсети или доверенные IP-адреса в белый список, чтобы исключить их блокировку, когда, например, зловред имеет своей целью специально заблокировать хост, выполняя бесконечный брутфорс NAS-а.

На этой же вкладке можно включить защиту от DoS-атак без каких-либо дополнительных настроек.

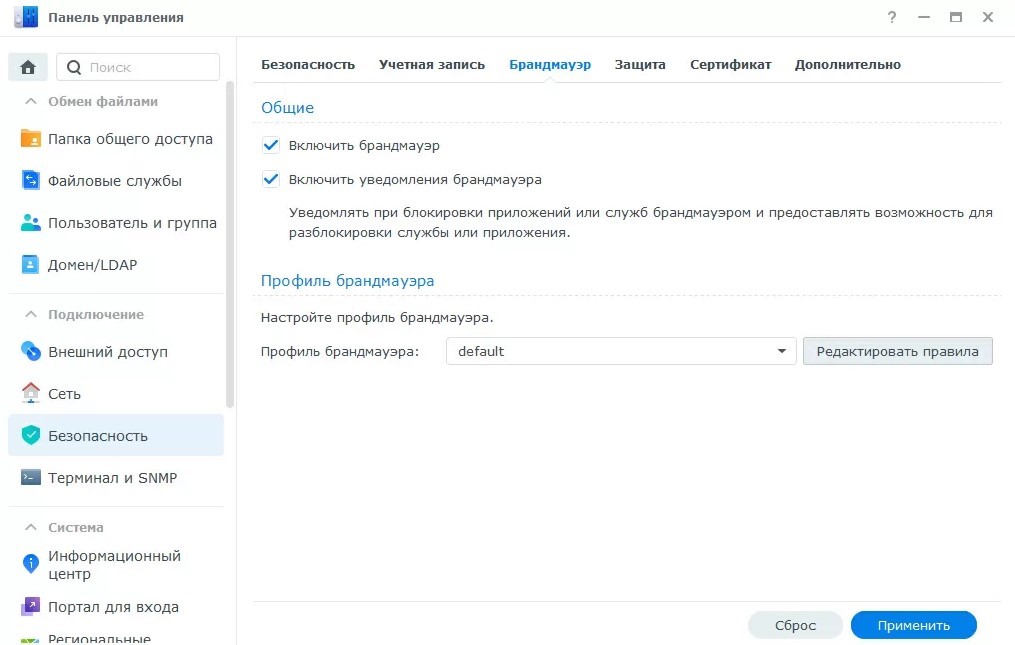

4 – используем встроенный файрвол

В топовых NAS Synology, монтируемых в стойку, поддерживаются функции проброса сетевого порта в виртуальную машину, запущенную на NAS через Virtual Machine Manager. Для каких-то особых ситуаций развертывания инфраструктуры я рекомендую просто устанавливать в виртуалку PFSense или OPNSense, чтобы можно было пользоваться признанным во всем мире ПО для сетевой безопасности, но если такой возможности нет, встроенный файрвол не стоит сбрасывать со счетов.

По умолчанию он отключен, и буквально в несколько кликов можно закрыть доступ ко встроенным сервисам NAS из регионов, в которых у вас нет ни сотрудников, ни клиентов. Все используемые службами порты уже прописаны, так что выбираем все службы и запрещаем, для примера, им доступ из Антарктиды, Анголы и некоторых других стран.

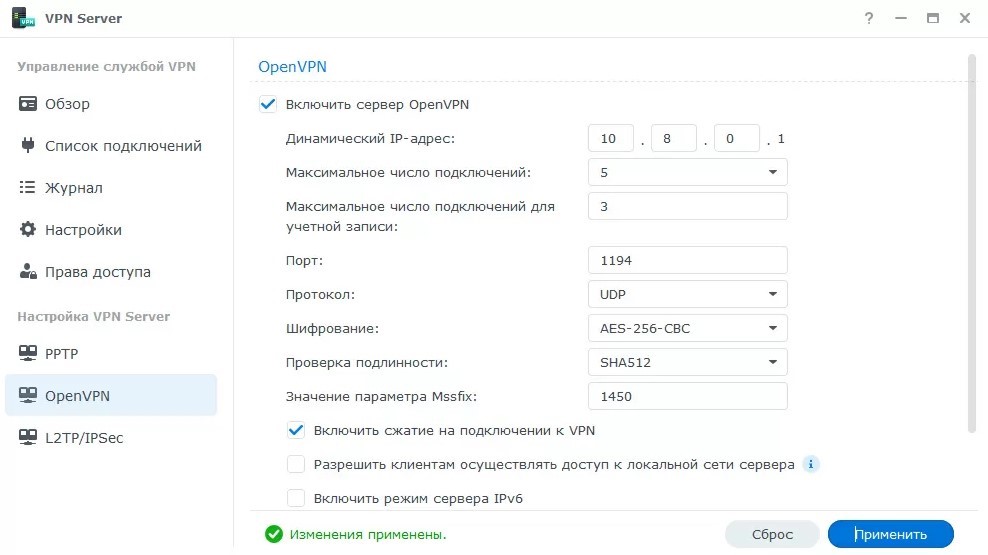

5 – настраиваем OpenVPN

Вообще VPN-тоннели обычно реализуют с помощью программных или аппаратных шлюзов доступа, но каждый NAS от Synology может выступать как клиентом, так и сервером VPN, без зависимости от стороннего ПО, без лицензий и сложных настроек командной строки. Мы рекомендуем максимально заворачивать внешний трафик через VPN, даже если соединение и так защищено. В серверной части поддерживаются устаревший PPTP, быстрый и эффективный L2TP/IPsec и универсальный OpenVPN, который можно использовать не только по UDP-, но и по TCP-транспорту. Для максимальной безопасности имеет смысл поменять стандартный порт 1194 на произвольный.

Настройка VPN-клиента осуществляется в разделе сетевых подключений, и здесь также доступны три типа туннелей: PPTP, IPSec и OpenVPN. Последний настраивается путем импорта OVPN-файла, без ручных настроек.

На данном этапе мы произвели все настройки, чтобы защитить учетные записи от попыток похищения пароля или взлома методом перебора. Еще раз спешу заметить, что пока что наши действия относятся только к веб-панели NAS, и не касаются хранимых на нем данных.

6 – кодируем Data at Transit для защиты от снифферов

Понятие Data at Transit охватывает любые данные, которые находятся буквально в проводах или в воздухе, то есть передаются между устройствами. Еще совсем недавно в этой области данные не защищались, поскольку считалось, что интранет является безопасной сетью. Наверное, по этой причине по умолчанию в Synology DSM "данные в полете" не шифруются.

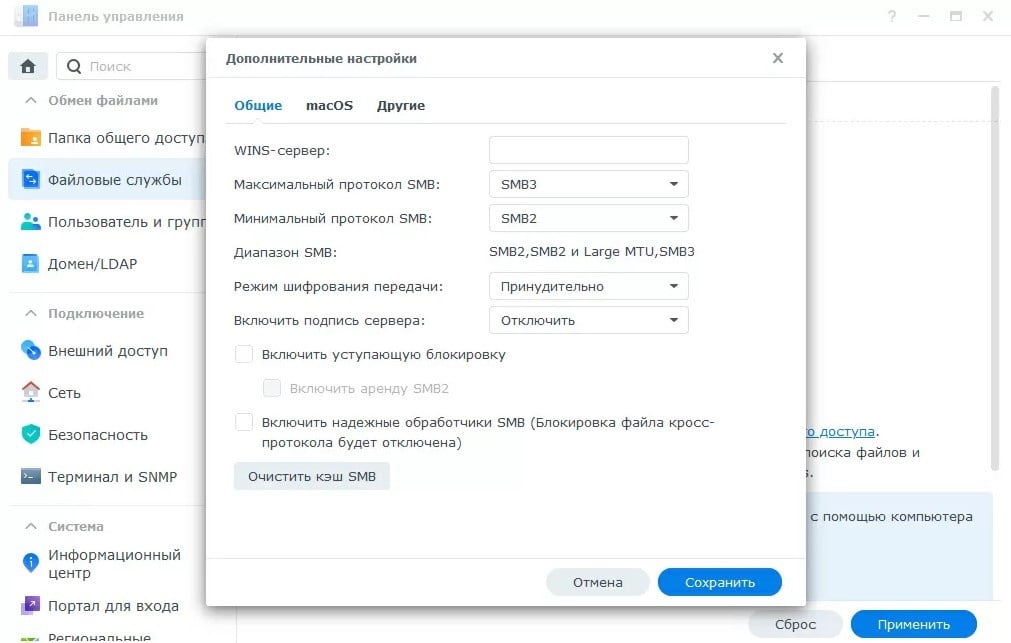

6а – включаем кодирование файловых протоколов

Файловый протокол Samba (SMB) или CIFS, который используется для подключения общих сетевых папок с NAS на компьютеры под управлением Windows и MacOS, поддерживает сквозное кодирование каждого запроса. На сервере Windows Server 2022 и в ОС Windows 11 применяются пакеты средств криптографической защиты AES-256-GCM и AES-256-CCM для защиты SMB 3.1.1. Windows будет автоматически согласовывать этот более сложный метод кодирования при подключении к другому компьютеру, который его поддерживает. Кроме того, этот метод можно сделать обязательным с использованием в групповой политике.

Windows 10 и Windows Server 2016/2019 по-прежнему поддерживают AES-128-GCM и AES-128-CCM для протокола SMB 3.0.

Современные процессоры, на которых построены NAS Synology, поддерживают аппаратное ускорение операций кодирования, поэтому влияние на производительность минимальное.

Обратите внимание, что протокол AFP для компьютеров Apple не поддерживает сквозную кодировку, по умолчанию он отключен и трогать здесь ничего не надо: "яблочные" компьютеры прекрасно справляются с работой по протоколу SMB 3.

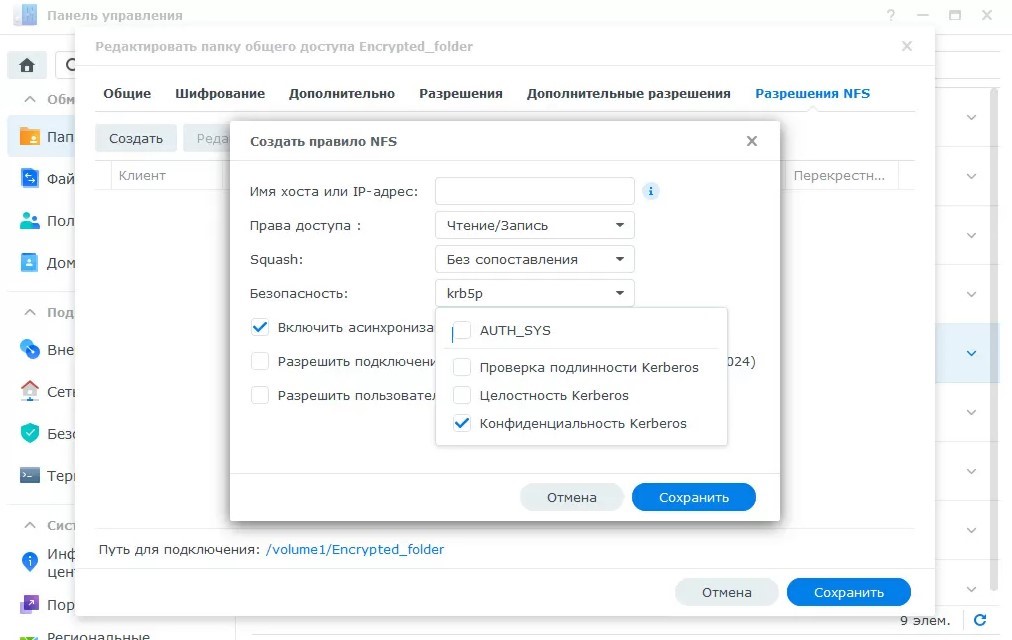

Протокол NFS, часто используемый для Linux клиентов и гипервизоров VMware ESXi, также по умолчанию не защищен. Это настраивается индивидуально для каждой папки и диапазона IP-адресов в закладке NFS Permissions. Здесь вам нужно создать определенное правило, в котором обязательно выбрать поле Kerberos privacy и отключить тип авторизации AUTH_SYS. После этого вам нужно импортировать ключи Kerberos, общие для всей службы NFS.

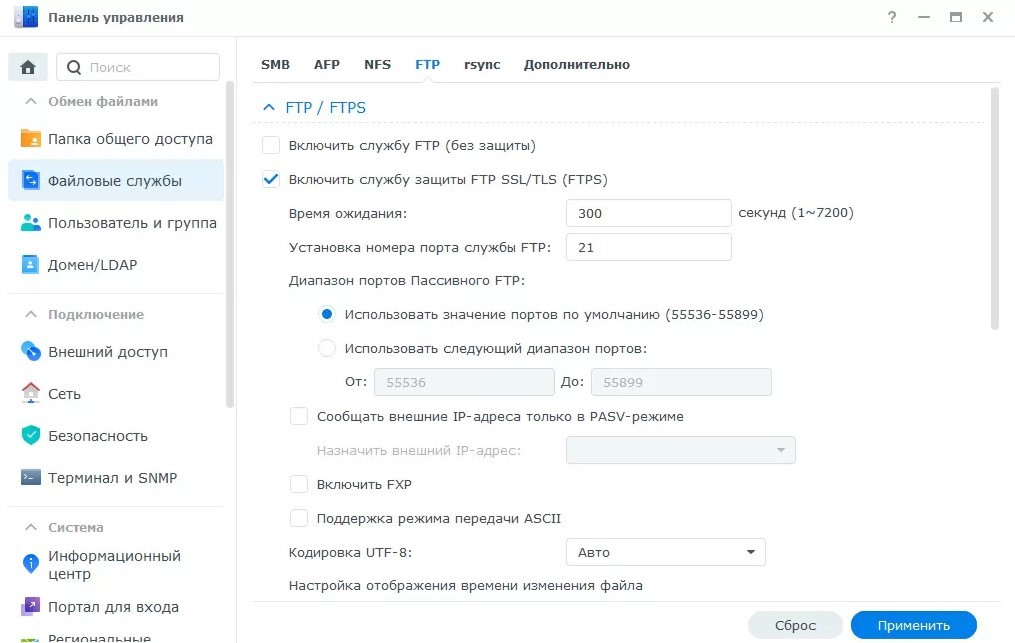

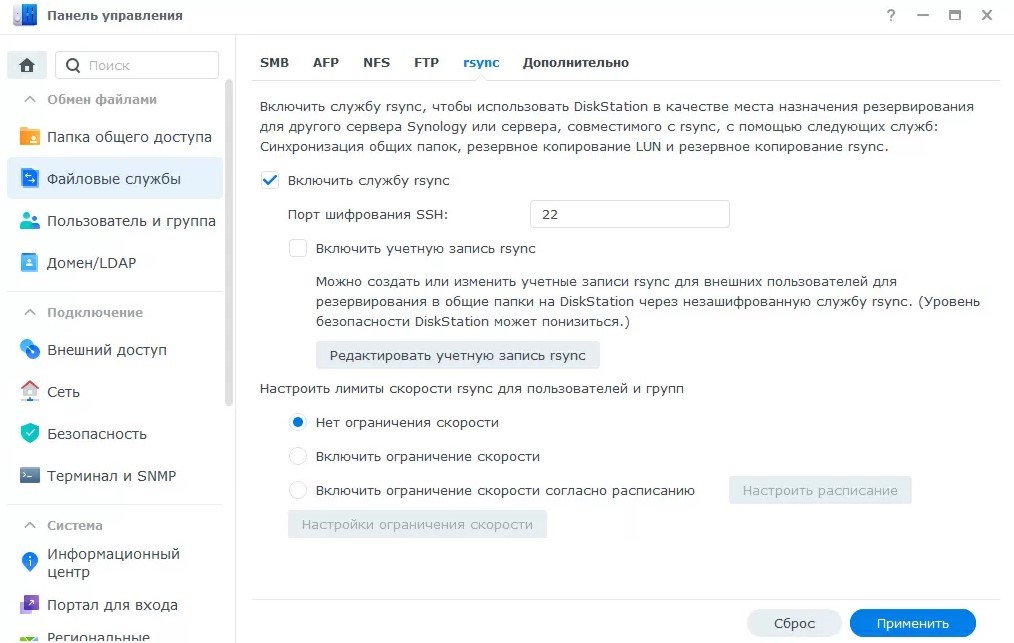

Для файлового обмена с простыми устройствами включаем FTPs (кодирование поверх FTP) и SFTP (передача данных по защищенному SSH-туннелю), а для того, чтобы ваш NAS мог выступать средством хранения бэкапов с других Linux-устройств, включаем протокол RSync, который также работает по SSH. Здесь все по умолчанию использует кодирование, и никаких настроек делать не нужно.

Обратите внимание: включение RSync и SFTP не означает включение терминального доступа по SSH, и если последний отключен, а первые два включены, то при подключении через терминал соединение будет разорвано.

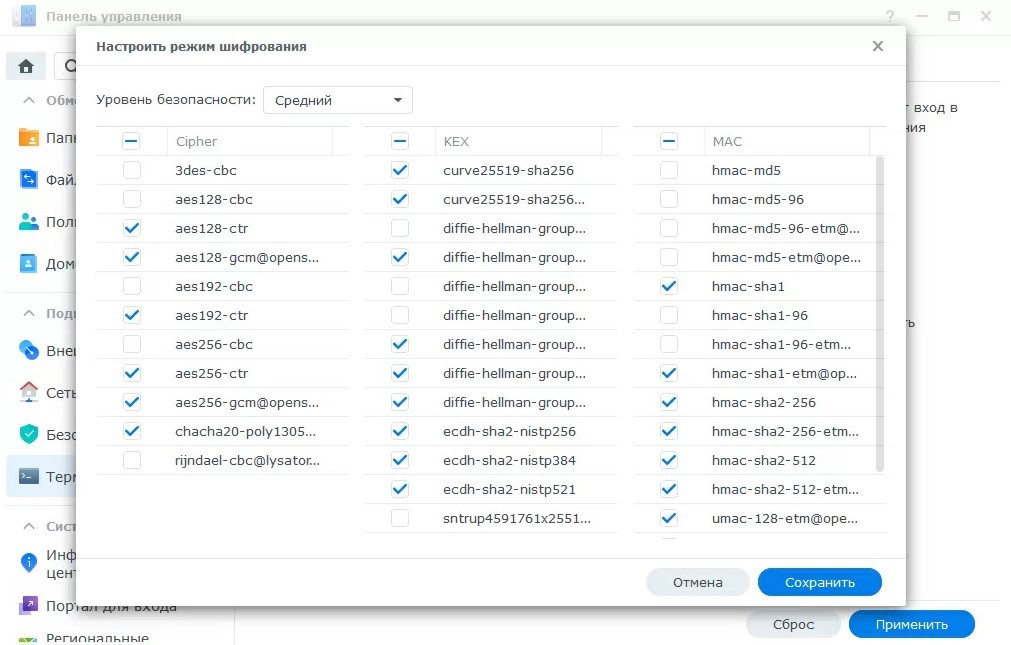

Вообще доступ по SSH вам скорее всего не потребуется, и его можно не включать, но в случае, если он все же нужен, в настройках безопасности вам будет предложен огромный выбор алгоритмов защиты трафика. Я рекомендую отключить поддержку 128-битных ключей, оставив 256-битные и выше.

Осталось только настроить права доступа на общие папки, чтобы исключить возможность доступа с гостевой учетной записи, и почти все закончено.

7 – получаем сертификат для HTTPs

Финальным штрихом будет получение сертификата Let’s Encrypt для корректной работы веб-интерфейса устройства через HTTPs. Для этого в локальной сети вам нужно настроить доступ к NAS через домен так, чтобы NAS отзывался на запрос по 80 и 443 портам, для чего можно использовать поддомен третьего уровня вида nas.mycompany.com. Вы можете создать самоподписанный сертификат или импортировать существующий.

Практически на этом защита "данных на лету" может считаться оконченной, и время перейти к самому важному, с моей точки зрения, элементу настройки.

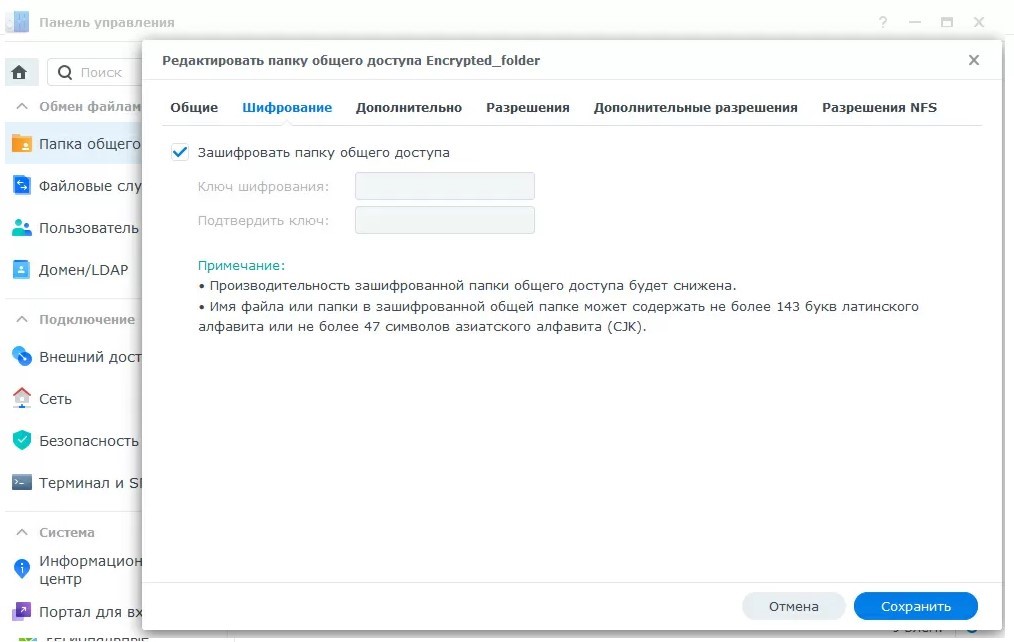

8 – защищаем Data at Rest для защиты от кражи/изъятия

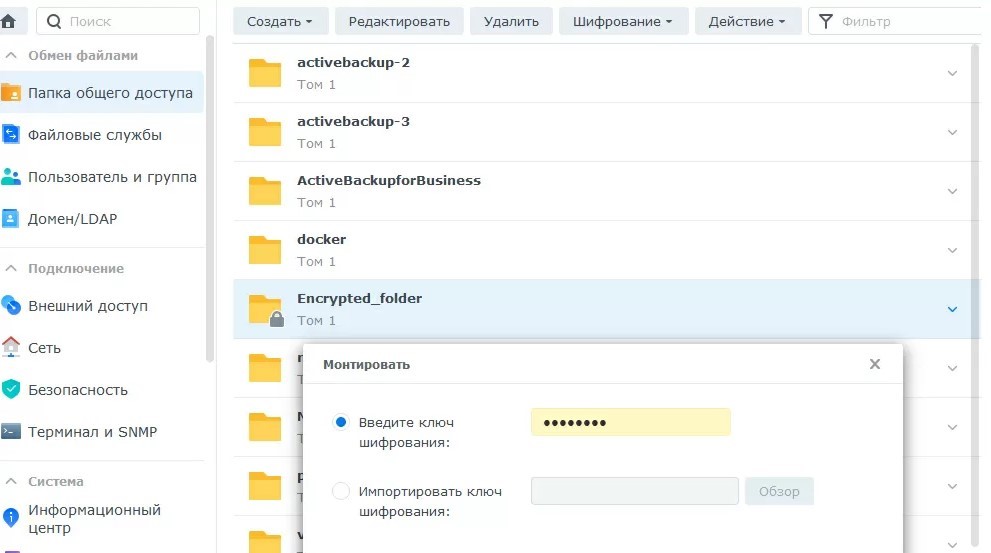

К "данным на отдыхе" относится вся информация, находящаяся на накопителях, независимо от того, лежит ли она в кэше или в хранилище, часто она запрашивается или редко. Здесь Synology предлагает защиту папок общего доступа по стандарту AES-256, используя файловую систему eCryptFS поверх BTRFs или EXT4, в которой каждый файл кодируется индивидуально. Стойкость защиты подтверждена сертификатом FIPS 140, и кодирование настраивается индивидуально для каждой папки общего доступа в любой момент времени, в том числе после создания.

Данная защита помогает при физической краже NAS или накопителей: каждый раз при перезагрузке устройства общая папка находится в неподключенном состоянии, и чтобы ее содержимое было доступно, нужно вручную смонтировать ее, введя сохраненный ключ.

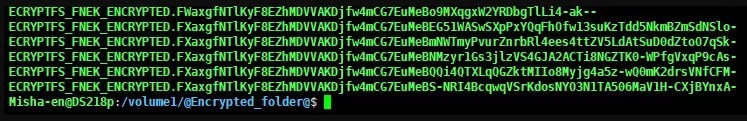

Если зайти через терминал в неподключенную закодированную папку, то содержимое ее будет выглядеть следующим образом:

Для закодированной папки недоступна функция сжатия данных, и некоторые сервисы, например Active Backup или Virtual Machine Manager, не могут использовать ее в качестве хранилища. Что же касается хороших новостей, то на таких папках поддерживаются снэпшоты (хотя их и нельзя просматривать), а также можно кодировать гибридные папки, которые используются в качестве облачного диска на ноутбуках и смартфонах.

Вопрос: что делать с iSCSI?

Synology DSM не поддерживает защиту ни самих iSCSI LUN, ни их подключений, хотя технически возможно и то и другое. Поскольку по iSCSI предоставляется блочный доступ, то лучшее, что вы можете сделать для защиты данных как на лету, так и хранящихся на устройстве, – это защитить диски, располагаемые в LUN средствами ваших операционных систем, к которым они подключены (Bitlocker или VeraCrypt для Windows и LUKS или ZFS для Linux). В этом случае данные будут надежно защищены даже в случае перехвата трафика или доступа к NAS на физическом уровне.

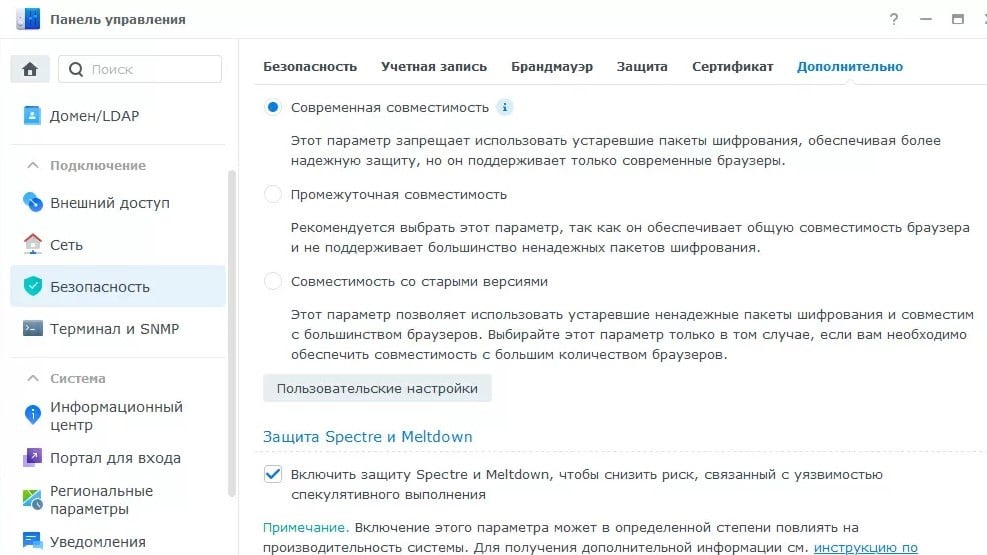

9 – защита Data at Work

Ранее мы достаточно защитили все собственные сервисы Synology, запускаемые на NAS, но теперь пришло время позаботиться о сторонних программах, которые вы можете перенести в гипервизор Virtual Machine Manager. В NAS, построенных на базе процессоров Intel, сохраняется опасность выполнения эксплойтов Meltdown и Spectre, благодаря чему зараженная виртуалка может получить доступ к данным в памяти другой виртуальной машины. Для предотвращения такой возможности компанией Intel внесены изменения в микрокод процессора, серьезно замедляющие операции случайного чтения с дисковой подсистемы.

В Synology DSM защита от Meltdown и Spectre по умолчанию выключена, поскольку даже далеко не каждому гипервизору она требуется, а на скорость влияет ощутимо. Если вы планируете дать возможность пользователям запускать в виртуальных машинах, хостящихся на Synology, собственный код, то проследуйте в панель управления, в закладку Security – Advanced, и включите защиту от Meltdown и Spectre. Если вы точно знаете, что никаких сторонних программ никто в пределах виртуалок запускать не будет, можете этого не делать.

10 – защита архивных данных

Давайте разберемся с шифрованием различных резервных копий, которые могут храниться на NAS. Поскольку Synology DSM состоит из ядра и приложений, то за снэпшоты отвечает одно приложение (Snapshot Replication), за резервные копии между NAS или в облако – другое (Hyper Backup), а за резервирование серверов, виртуальных машин и рабочих мест – третье (Active Backup for Business). Соответственно, механизмы защиты у каждого из приложений свои. Начнем по порядку.

Внутри снимков закодированных папок также находятся закодированные данные, так что даже при репликации на удаленный сервер открыть данные без ключа невозможно. Вы не можете просматривать содержимое снэпшотов закодированных папок, что, конечно, осложняет задачу типа "вытащить" нужный файл за вчерашний день. Незащищенные папки имеют доступные снэпшоты, и для их защиты можно использовать защищенное соединение при репликации на удаленный сервер.

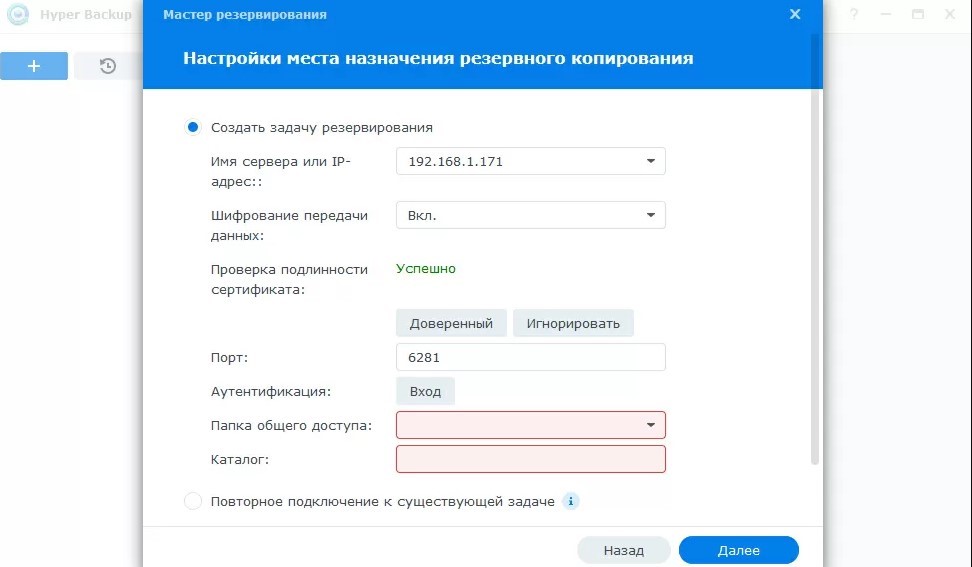

Резервирование содержимого самого NAS на другой NAS или в облако с помощью программы Hyper Backup поддерживает защиту как при передаче, так и для хранения. Ключ задается единожды для задачи резервирования, то есть у вас могут быть разные пароли для сохранения данных в Google и на Synology C2.

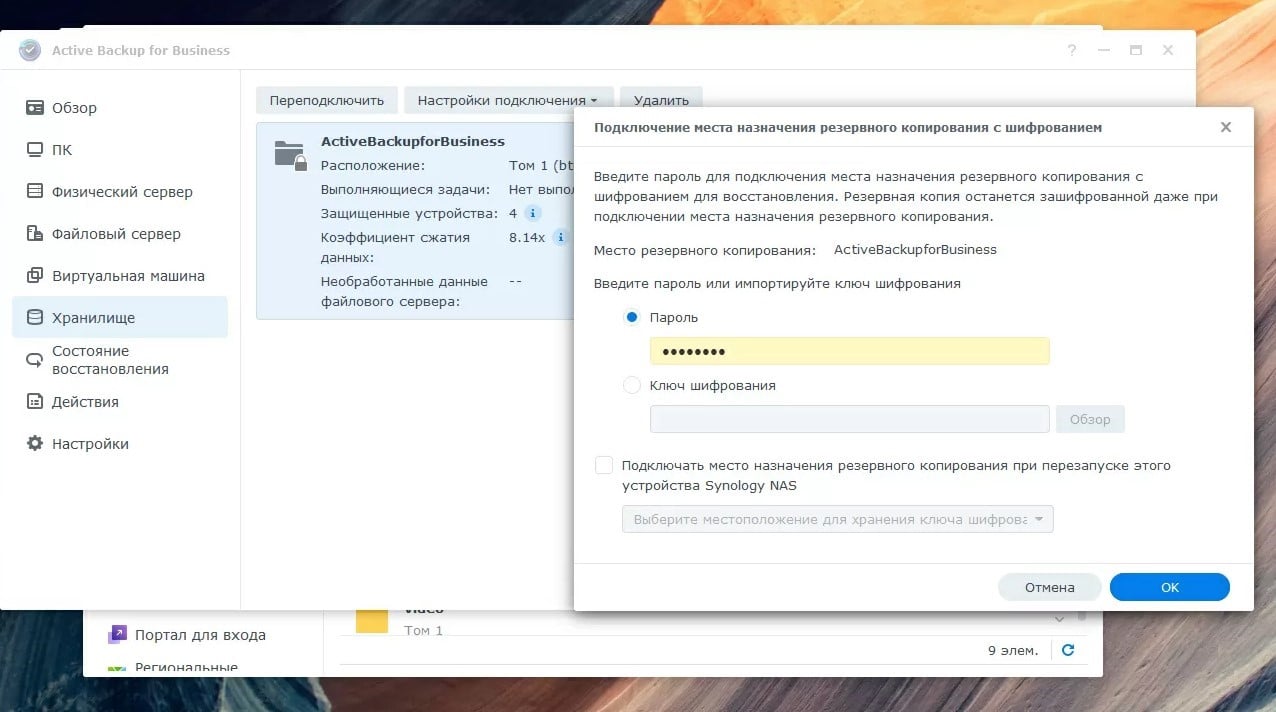

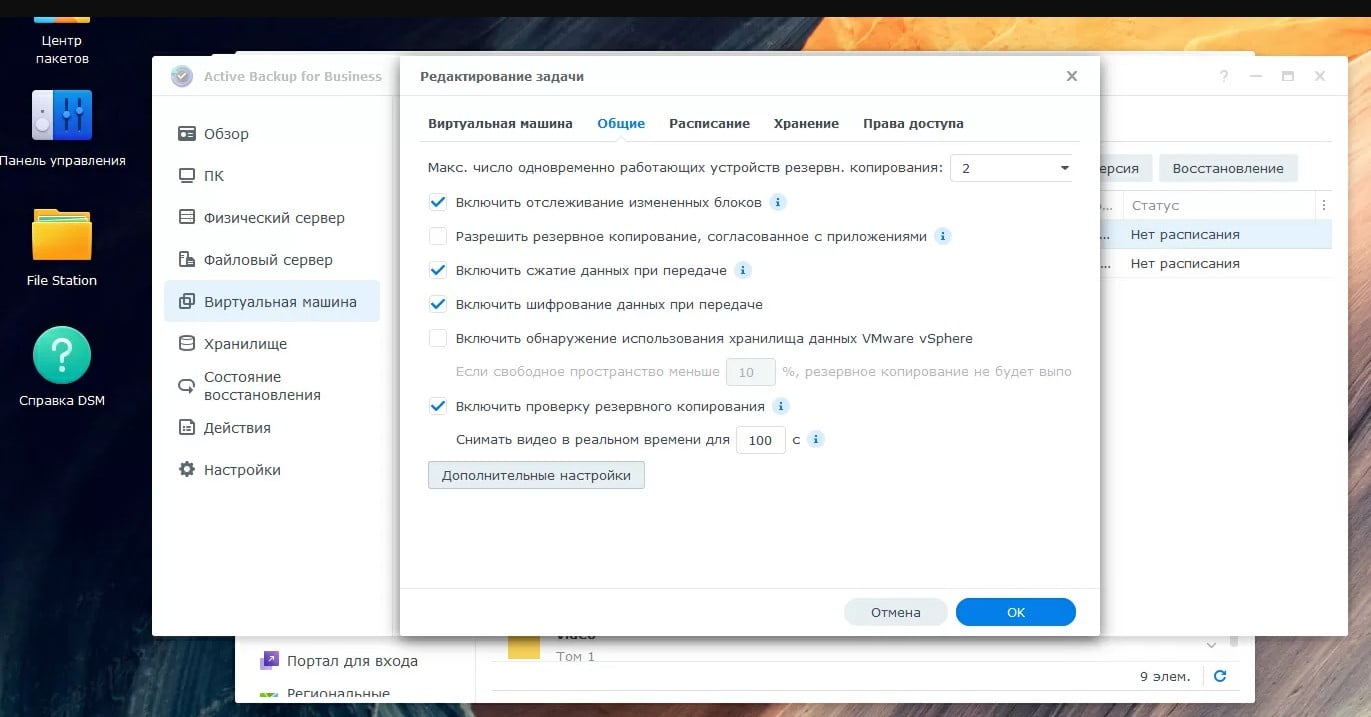

В программе резервирования Active Backup for Business кодирование реализовано наиболее удобным способом: каждая задача бэкапа может использовать собственное хранилище (папку верхнего уровня на дисковом томе), которому совершенно не обязательно находиться в смонтированном состоянии, чтобы на него можно было бэкапиться. Да, вы можете создавать новые задачи или удалять старые, используя защищенную папку, ключ от которой знает только ваш босс. Удобно, правда? И таких папок может быть сколько угодно, вы можете миксовать закодированные и незакодированные хранилища. Ну а подключить закрытую папку вводом пароля придется при восстановлении бэкапа или для автоматической проверки целостности копий. Кстати, в настройках хранилища можно ввести автомонтирование закрытого хранилища и указать, на каком именно разделе NAS должен хранить ключи доступа, подгружая их после ребута, но я не советую это делать.

Финальные штрихи

На данном этапе мы максимально защитили наш NAS Synology от DoS-атак, попыток подобрать пароль, кражи пароля кейлоггером или другим зловредом, физическим похищением всего устройства или его дисков, а также от снифферов всех мастей. При грамотной настройке привилегий для доступа к общим папкам NAS превращается в неприступный сейф, вскрыть который не под силу даже специалистам Synology. Осталось защититься от самой страшной проблемы – от человеческого фактора.

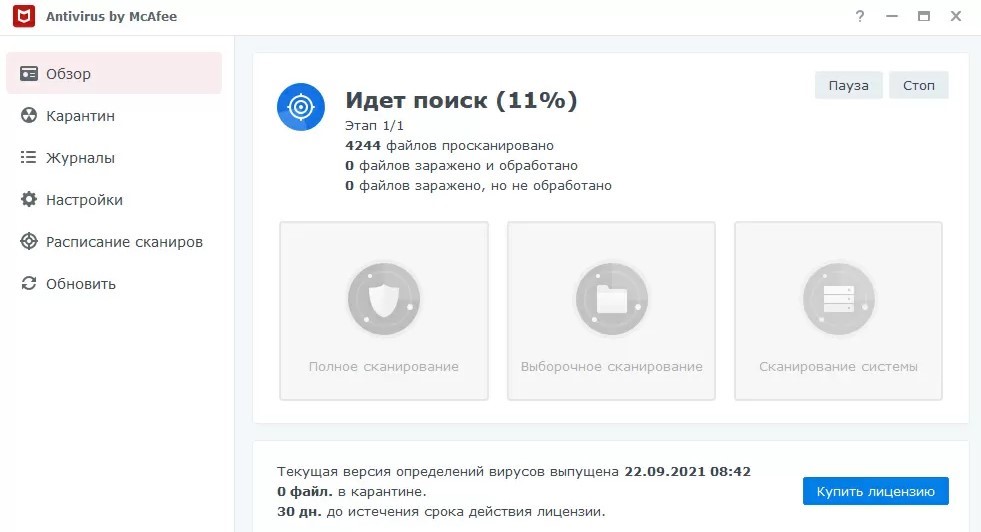

Во-первых, настраиваем антивирусное сканирование внутреннего пространства NAS бесплатным пакетом Antivirus Essential либо платным McAfee Antivirus. Оба решения примерно идентичны по параметрам, а также включаем еженедельное сканирование настроек безопасности средством Security Advisor.

Во-вторых, настраиваем резервирование всего NAS в облачную службу Synology C2. Это недорого, практично, удобно, и плюс Synology не продает ваши данные рекламщикам.

И рекомендую обратить внимание на приложение Note Station для сохранения заметок на NAS: здесь есть возможность использовать защищенные записные книжки, что полезно для хранения настроек, паролей и просто секретиков. Не забудьте включить Note Station в список бэкапов в программе HyperBackup для резервирования в облако, ну а чтобы не забыть пароли, Synology предлагает использовать собственный облачный сервис C2 Password.

Источник www.hwp.ru