Р’ СҖСғРұСҖРёРәСғ "РҡРҫРјРҝР»РөРәСҒРҪСӢРө СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№

Р РҫСҒСӮ авСӮРҫРјР°СӮРёР·Р°СҶРёРё РҝСҖРҫРёР·РІРҫРҙСҒСӮРІРөРҪРҪРҫ-С…РҫР·СҸР№СҒСӮРІРөРҪРҪСӢС… РҝСҖРҫСҶРөСҒСҒРҫРІ РәСҖСғРҝРҪСӢС… РҝСҖРҫРјСӢСҲР»РөРҪРҪСӢС… РҝСҖРөРҙРҝСҖРёСҸСӮРёР№ Рё Р°РәСӮРёРІРҪРҫРө РІРҪРөРҙСҖРөРҪРёРө РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РҝСҖРёРІРөли Рә Р·РҪР°СҮРёСӮРөР»СҢРҪРҫРјСғ СғРІРөлиСҮРөРҪРёСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ СҒСҖРөРҙСӢ РҝСҖРөРҙРҝСҖРёСҸСӮРёР№. РһРҙРҪРҫ РёР· СҒР»РөРҙСҒСӮРІРёР№ СҚСӮРҫРіРҫ РҝСҖРҫСҶРөСҒСҒР° - РҝРҫРІСӢСҲРөРҪРёРө РІРөСҖРҫСҸСӮРҪРҫСҒСӮРё СғСӮРөСҮРәРё, РҝРҫСӮРөСҖРё или РҝРҫСҖСҮРё РёРҪС„РҫСҖРјР°СҶРёРё, РәРҫСӮРҫСҖР°СҸ влиСҸРөСӮ РҪР° РҫРұРөСҒРҝРөСҮРөРҪРёРө РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РҫРұСҠРөРәСӮР°

РЎ.Р®. РҡРҫРҪРҙСҖР°СӮСҢРөРІ

ЗамРөСҒСӮРёСӮРөР»СҢ РҪР°СҮалСҢРҪРёРәР° СҒР»СғР¶РұСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РһРҗРһ "РңРҫСҒРәРҫРІСҒРәРёР№ РқРҹР—"

Р®.Рң. РқР°РҙРөР¶РҙРёРҪ

РқР°СҮалСҢРҪРёРә РҫСӮРҙРөла СӮРөС…РҪРёСҮРөСҒРәРёС… СҒСҖРөРҙСҒСӮРІ СҒР»СғР¶РұСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РһРҗРһ "РңРҫСҒРәРҫРІСҒРәРёР№ РқРҹР—"

РһРҝСҖРөРҙРөлимСҒСҸ СҒ РҝРҫРҪСҸСӮРёСҸРјРё

Р’ СҒСӮР°СӮСҢРө "РһСҒРҫРұРөРҪРҪРҫСҒСӮРё РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СӮРөС…РҪРҫРіРөРҪРҪСӢС… РҫРұСҠРөРәСӮРҫРІ" (СҒРј. Р¶СғСҖРҪал "РЎРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" в„– 3, 4 Р·Р° 2006 Рі.) РҪами СҒС„РҫСҖРјСғлиСҖРҫРІР°РҪРҫ РҫРҝРөСҖР°СҶРёРҫРҪРҪРҫРө РҫРҝСҖРөРҙРөР»РөРҪРёРө РәРҫРјРҝР»РөРәСҒРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СӮРөС…РҪРҫРіРөРҪРҪРҫРіРҫ РҫРұСҠРөРәСӮР° (РўРһ) РәР°Рә СҒРҫСҒСӮРҫСҸРҪРёРө СӮСҖРөРұСғРөРјРҫР№ Р·Р°СүРёСүРөРҪРҪРҫСҒСӮРё РўРһ РІ СҶРөР»РҫРј РҫСӮ СҖРөализаСҶРёРё СғРіСҖРҫР·, РҙРҫСҒСӮРёРіР°РөРјРҫРө РҝСғСӮРөРј РҝСҖРёРјРөРҪРөРҪРёСҸ РҫРұСҖазСғСҺСүРөР№ РөРҙРёРҪСғСҺ СҶРөР»РҫСҒСӮРҪРҫСҒСӮСҢ СҒРҫРІРҫРәСғРҝРҪРҫСҒСӮРё взаимРҫРҙРөР№СҒСӮРІСғСҺСүРёС… РјРөСҖРҫРҝСҖРёСҸСӮРёР№ РҝРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҺ СҒРҝРөСҶиализиСҖРҫРІР°РҪРҪСӢС… РІРёРҙРҫРІ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. РӯСӮРҫ РҫР·РҪР°СҮР°РөСӮ, СҮСӮРҫ СҒРёСҒСӮРөРјР° РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РәРҫРјРҝР»РөРәСҒРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РҙРҫлжРҪР° РҫС…РІР°СӮСӢРІР°СӮСҢ РІСҒРө РІРёРҙСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РІ СӮРҫРј СҮРёСҒР»Рө РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№, Рё СғСҮРёСӮСӢРІР°СӮСҢ взаимРҫвлиСҸРҪРёРө Рё взаимРҫРҙРөР№СҒСӮРІРёРө РјРөСҖРҫРҝСҖРёСҸСӮРёР№ РҝРҫ РёС… РҫРұРөСҒРҝРөСҮРөРҪРёСҺ. Р’ СӮР°РәРҫРј Р¶Рө РәР»СҺСҮРө РҪами СҒС„РҫСҖРјСғлиСҖРҫРІР°РҪРҫ Рё РҝРҫРҪСҸСӮРёРө РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СӮРөС…РҪРҫРіРөРҪРҪРҫРіРҫ РҫРұСҠРөРәСӮР° РәР°Рә СҒРҫСҒСӮРҫСҸРҪРёРө СӮСҖРөРұСғРөРјРҫР№ Р·Р°СүРёСүРөРҪРҪРҫСҒСӮРё РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ СҒСҖРөРҙСӢ РўРһ (РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј, РҝСҖРҫСҶРөСҒСҒРҫРІ Рё СҖРөСҒСғСҖСҒРҫРІ), РҫРұРөСҒРҝРөСҮРёРІР°СҺСүРөРө РөРө С„РҫСҖРјРёСҖРҫРІР°РҪРёРө, РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө Рё СҖазвиСӮРёРө РІ РёРҪСӮРөСҖРөСҒах лиСҮРҪРҫСҒСӮРё, РҫРұСүРөСҒСӮРІР° Рё С…РҫР·СҸР№СҒСӮРІСғСҺСүРөРіРҫ СҒСғРұСҠРөРәСӮР°. РўР°РәРёРј РҫРұСҖазРҫРј, СҒРёСҒСӮРөРјР° РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РҝСҖРөРҙСҒСӮавлСҸРөСӮ СҒРҫРұРҫР№ РәРҫРјРҝР»РөРәСҒ РҫСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪСӢС…, Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРёРІРҪРҫ-РҝСҖавРҫРІСӢС…, РҝСҖРҫРіСҖаммРҪРҫ-СӮРөС…РҪРёСҮРөСҒРәРёС… Рё РёРҪСӢС… РјРөСҖРҫРҝСҖРёСҸСӮРёР№, РҪР°РҝСҖавлРөРҪРҪСӢС… РҪР° Р·Р°СүРёСӮСғ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ СҒСҖРөРҙСӢ. Рҡ РҫРұСҠРөРәСӮам РәРҫРјРҝР»РөРәСҒРҪРҫР№ РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪРҫР№ СҒРёСҒСӮРөРјСӢ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё (РҡРҳРЎРһРҳР‘) РҝСҖРөРҙРҝСҖРёСҸСӮРёСҸ РҫСӮРҪРҫСҒСҸСӮСҒСҸ:

РҹСҖРёРҪСҶРёРҝСӢ РҝРҫСҒСӮСҖРҫРөРҪРёСҸ РЎРһРҳР‘

Р’ СҖамРәах РәРҫРјРҝР»РөРәСҒРҪРҫР№ РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪРҫР№ СҒРёСҒСӮРөРјСӢ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё (РҡРҳРЎРһР‘) СҒРёСҒСӮРөРјР° РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё (РЎРһРҳР‘) РјРҫР¶РөСӮ СҚффРөРәСӮРёРІРҪРҫ С„СғРҪРәСҶРёРҫРҪРёСҖРҫРІР°СӮСҢ, СӮРҫР»СҢРәРҫ СҸРІР»СҸСҸСҒСҢ РөРө РҝРҫРҙСҒРёСҒСӮРөРјРҫР№, РҝРҫСҒСӮСҖРҫРөРҪРҪРҫР№ РҪР° РөРҙРёРҪСӢС… РҝСҖРёРҪСҶРёРҝах Рё РјРөСӮРҫРҙРҫР»РҫРіРёРё, СӮРҫ РөСҒСӮСҢ РұСғРҙСғСҮРё РәРҫРјРҝР»РөРәСҒРҪРҫР№ Рё РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪРҫР№. РһСҒРҪРҫРІРҪСӢРө РҝСҖРёРҪСҶРёРҝСӢ РҝРҫСҒСӮСҖРҫРөРҪРёСҸ РЎРһРҳР‘ РәР°Рә РҝРҫРҙСҒРёСҒСӮРөРјСӢ РҡРҳРЎРһР‘:

РЎРҝРҫСҒРҫРұСӢ Р·Р°СүРёСӮСӢ

Р’ СҒРҫРҫСӮРІРөСӮСҒСӮРІРёРё СҒ СҖРөСҲРөРҪРёРөРј РҡРҫллРөРіРёРё Р“РҫСҒСӮРөС…РәРҫРјРёСҒСҒРё Рё Р РҫСҒСҒРё Рё в„– 7.2/02.03.01 "РЎРҝРөСҶиалСҢРҪСӢРө СӮСҖРөРұРҫРІР°РҪРёСҸ Рё СҖРөРәРҫРјРөРҪРҙР°СҶРёРё РҝРҫ СӮРөС…РҪРёСҮРөСҒРәРҫР№ Р·Р°СүРёСӮРө РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё", Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ СҒСҖРөРҙСӢ РҙРҫСҒСӮРёРіР°РөСӮСҒСҸ РІСӢРҝРҫР»РҪРөРҪРёРөРј РјРөСҖРҫРҝСҖРёСҸСӮРёР№ Рё РҝСҖРёРјРөРҪРөРҪРёРөРј (РҝСҖРё РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮРё) СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҝРҫ РҝСҖРөРҙРҫСӮРІСҖР°СүРөРҪРёСҺ СғСӮРөСҮРәРё РёРҪС„РҫСҖРјР°СҶРёРё или РІРҫР·РҙРөР№СҒСӮРІРёСҸ РҪР° РҪРөРө РҝРҫ СӮРөС…РҪРёСҮРөСҒРәРёРј РәР°РҪалам Р·Р° СҒСҮРөСӮ РҪРөСҒР°РҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРҪРҫРіРҫ РҙРҫСҒСӮСғРҝР° Рә РҪРөР№, РҝРҫ РҝСҖРөРҙСғРҝСҖРөР¶РҙРөРҪРёСҺ РҝСҖРөРҙРҪамРөСҖРөРҪРҪСӢС… РҝСҖРҫРіСҖаммРҪРҫ-СӮРөС…РҪРёСҮРөСҒРәРёС… РІРҫР·РҙРөР№СҒСӮРІРёР№ СҒ СҶРөР»СҢСҺ РҪР°СҖСғСҲРөРҪРёСҸ СҶРөР»РҫСҒСӮРҪРҫСҒСӮРё (СғРҪРёСҮСӮРҫР¶РөРҪРёСҸ, РёСҒРәажРөРҪРёСҸ) РёРҪС„РҫСҖРјР°СҶРёРё РІ РҝСҖРҫСҶРөСҒСҒРө РөРө РҫРұСҖР°РұРҫСӮРәРё, РҝРөСҖРөРҙР°СҮРё Рё С…СҖР°РҪРөРҪРёСҸ, РҪР°СҖСғСҲРөРҪРёСҸ РөРө РҙРҫСҒСӮСғРҝРҪРҫСҒСӮРё Рё СҖР°РұРҫСӮРҫСҒРҝРҫСҒРҫРұРҪРҫСҒСӮРё СӮРөС…РҪРёСҮРөСҒРәРёС… СҒСҖРөРҙСҒСӮРІ. Р’СӢРҝРҫР»РҪРөРҪРёРө СҚСӮРёС… Р·Р°РҙР°СҮ РҫРұРөСҒРҝРөСҮРёРІР°РөСӮСҒСҸ СӮР°РәРёРјРё СӮРёРҝРҫРІСӢРјРё СҒРҝРҫСҒРҫРұами, РәР°Рә:

РһРҙРҪР°РәРҫ, РёРјРөСҸ СғР·РәСғСҺ СҒРҝРөСҶиалСҢРҪСғСҺ РҪР°РҝСҖавлРөРҪРҪРҫСҒСӮСҢ, СҚСӮРё СҒСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ РҪРө РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪСӢ РІ РөРҙРёРҪСӢР№ РәРҫРјРҝР»РөРәСҒ. Р’Рҫ РІСҒСҸРәРҫРј СҒР»СғСҮР°Рө РҪР° СҖСӢРҪРәРө СғСҒР»СғРі РҝРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СӮР°РәРёРө РҝСҖРөРҙР»РҫР¶РөРҪРёСҸ РҪРө РҝСҖРөРҙСҒСӮавлРөРҪСӢ. РҡР°Рә Р¶Рө РјРҫР¶РҪРҫ СҖРөСҲРёСӮСҢ СҚСӮСғ Р·Р°РҙР°СҮСғ?

РўРөС…РҪРёСҮРөСҒРәРёРө РјРөСҖСӢ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё

Р Р°СҒСҒРјРҫСӮСҖРёРј РҫРҙРёРҪ РёР· РәРҫРјРҝРҫРҪРөРҪСӮРҫРІ РЎРһРҳР‘ - СӮРөС…РҪРёСҮРөСҒРәРёРө РјРөСҖСӢ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. РҳСҒС…РҫРҙСҸ РёР· СҒР»РҫР¶РҪРҫСҒСӮРё Р·Р°РҙР°СҮ, РҫРҪРё РҙРҫлжРҪСӢ РҝСҖРөРҙСғСҒРјР°СӮСҖРёРІР°СӮСҢ РІСҒРө РҪР°РҝСҖавлРөРҪРёСҸ Р·Р°СүРёСӮСӢ, главРҪСӢРј РёР· РәРҫСӮРҫСҖСӢС…, РҪРөСҒРҫРјРҪРөРҪРҪРҫ, РҝСҖРөРҙСҒСӮавлСҸРөСӮСҒСҸ РҪР°РҝСҖавлРөРҪРёРө РҝРҫ Р·Р°СүРёСӮРө РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢС… СҖРөСҒСғСҖСҒРҫРІ. Р’ СҒРҫРҙРөСҖжаСӮРөР»СҢРҪРҫРј РҝлаРҪРө Р·Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРё РҝСҖРөРҙРҝРҫлагаРөСӮ Р·Р°СүРёСӮСғ РҫСӮ:

РЎРһРҳР‘ СӮРөС…РҪРҫРіРөРҪРҪРҫРіРҫ РҫРұСҠРөРәСӮР°

ДлСҸ РҫРҝСҖРөРҙРөР»РөРҪРёСҸ РјРөС…Р°РҪРёР·РјРҫРІ СҖРөализаСҶРёРё РЎРһРҳР‘ РҫРҝР°СҒРҪРҫРіРҫ РҝСҖРҫРёР·РІРҫРҙСҒСӮРІРөРҪРҪРҫРіРҫ РҫРұСҠРөРәСӮР° РІ РҫРұлаСҒСӮРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҪРөРҫРұС…РҫРҙРёРјРҫ СғСҮРёСӮСӢРІР°СӮСҢ, СҮСӮРҫ РІ РөРіРҫ Р»РҫРәалСҢРҪРҫ-РІСӢСҮРёСҒлиСӮРөР»СҢРҪСӢС… СҒРөСӮСҸС… СҶРёСҖРәСғлиСҖСғСҺСӮ СҒРёРіРҪалСӢ РҪРө СӮРҫР»СҢРәРҫ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫРіРҫ, РҪРҫ Рё СғРҝСҖавлСҸСҺСүРөРіРҫ С…Р°СҖР°РәСӮРөСҖР°. РқР°РҙРҫ РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ РҙР»СҸ РҫРҝР°СҒРҪРҫРіРҫ РҝСҖРҫРёР·РІРҫРҙСҒСӮРІРөРҪРҪРҫРіРҫ РҫРұСҠРөРәСӮР° Р·РҪР°СҮРөРҪРёРө РҙРҫСҒСӮРҫРІРөСҖРҪРҫСҒСӮРё С„РҫСҖРјРёСҖРҫРІР°РҪРёСҸ Рё РҙРҫСҒСӮавРәРё РҙРҫ РёСҒРҝРҫР»РҪРёСӮРөР»СҢРҪРҫРіРҫ СғСҒСӮСҖРҫР№СҒСӮРІР° СғРҝСҖавлСҸСҺСүРөРіРҫ СҒРёРіРҪала СҒРёСҒСӮРөРј РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РҫСҮРөРҪСҢ важРҪРҫ, РҫСҒРҫРұРөРҪРҪРҫ РҙР»СҸ РҝСҖРөРҙСғРҝСҖРөР¶РҙРөРҪРёСҸ РҪР°СҒСӮСғРҝР»РөРҪРёСҸ РҪРөР¶РөлаСӮРөР»СҢРҪСӢС… СҒРҫРұСӢСӮРёР№, РәРҫСӮРҫСҖСӢРө РјРҫРіСғСӮ РҝСҖРҫРёСҒС…РҫРҙРёСӮСҢ РІ Р»СҺРұРҫР№ СҒС„РөСҖРө РҙРөСҸСӮРөР»СҢРҪРҫСҒСӮРё РҝСҖРөРҙРҝСҖРёСҸСӮРёСҸ. Р’ СҚСӮРҫР№ СҒРІСҸР·Рё РІРҝРҫР»РҪРө РҫСҮРөРІРёРҙРҪРҫ, СҮСӮРҫ СҖРөСҲРөРҪРёРө РІРҫРҝСҖРҫСҒР° РҝРҫ Р·Р°СүРёСӮРө РёРҪС„РҫСҖРјР°СҶРёРё (СҒРёРіРҪалРҫРІ) РјРҫР¶РҪРҫ РҫРұРөСҒРҝРөСҮРёСӮСҢ, СӮРҫР»СҢРәРҫ РҝСҖРёРјРөРҪСҸСҸ РәРҫРјРҝР»РөРәСҒРҪСӢР№ РҝРҫРҙС…РҫРҙ Рә РҫРұРөСҒРҝРөСҮРөРҪРёСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. Р’ РәР°СҮРөСҒСӮРІРө РҝСҖРёРјРөСҖР° СҖР°СҒСҒРјРҫСӮСҖРёРј РҫРұСӢСҮРҪСғСҺ Р»РҫРәалСҢРҪРҫ-РІСӢСҮРёСҒлиСӮРөР»СҢРҪСғСҺ СҒРөСӮСҢ РҝСҖРөРҙРҝСҖРёСҸСӮРёСҸ. Р—Р°СүРёСүРөРҪРҪРҫСҒСӮСҢ СӮР°РәРҫР№ СҒРөСӮРё, СӮРҫ РөСҒСӮСҢ РөРө СҒРҝРҫСҒРҫРұРҪРҫСҒСӮСҢ РҝСҖРҫСӮРёРІРҫСҒСӮРҫСҸСӮСҢ РқРЎР” Рә РҝСҖРҫРіСҖаммам Рё РҙР°РҪРҪСӢРј, Р° СӮР°РәР¶Рө РёС… СҒР»СғСҮайРҪРҫРјСғ РёСҒРәажРөРҪРёСҺ или СҖазСҖСғСҲРөРҪРёСҺ РІРҪРөСҲРҪРёРј С…Р°РәРөСҖРҫРј или РІРҪСғСӮСҖРөРҪРҪРёРј Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәРҫРј РҫРҝСҖРөРҙРөР»СҸРөСӮСҒСҸ, РҝРҫ РҪР°СҲРөРјСғ РјРҪРөРҪРёСҺ, СӮСҖРөРјСҸ РҝР°СҖамРөСӮСҖами. РҹРөСҖРІСӢР№ РҝР°СҖамРөСӮСҖ - СғСҒСӮРҫР№СҮРёРІРҫСҒСӮСҢ СҒСҖРөРҙСҒСӮРІ, Р·Р°СүРёСүР°СҺСүРёС… СҒРөСӮСҢ, РёРҪСӢРјРё СҒР»Рҫвами, РёС… СҒРҝРҫСҒРҫРұРҪРҫСҒСӮСҢ РҝСҖРё РІСӢРІРөРҙРөРҪРёРё РёР· СғСҒСӮРҫР№СҮРёРІРҫРіРҫ СҒРҫСҒСӮРҫСҸРҪРёСҸ, СҒамРҫСҒСӮРҫСҸСӮРөР»СҢРҪРҫ РІРҫР·РІСҖР°СүР°СӮСҢСҒСҸ РІ СҚСӮРҫ СҒРҫСҒСӮРҫСҸРҪРёРө, РҝСҖРҫСӮРёРІРҫСҒСӮРҫСҸСӮСҢ влиСҸРҪРёСҺ РёСҒРәажРөРҪРёР№ РІС…РҫРҙРҪСӢС… РҙР°РҪРҪСӢС… или СҒРұРҫРөРІ лиРұРҫ РҫСӮРәазРҫРІ Р°РҝРҝР°СҖР°СӮСғСҖСӢ РҪР° СҖРөР·СғР»СҢСӮР°СӮ РІСӢРҝРҫР»РҪРөРҪРёСҸ Р·Р°РҙР°СҮРё. РўР°РәРёС… СҒСҖРөРҙСҒСӮРІ РјРҫР¶РөСӮ РұСӢСӮСҢ РҪРөСҒРәРҫР»СҢРәРҫ - СҒРёСҒСӮРөРјСӢ РҫРұРҪР°СҖСғР¶РөРҪРёСҸ Р°СӮР°Рә, Р°РҪСӮРёРІРёСҖСғСҒРҪСӢРө СҒРёСҒСӮРөРјСӢ, СҒРёСҒСӮРөРјСӢ РәРҫРҪСӮСҖРҫР»СҸ СҒРҫРҙРөСҖжимРҫРіРҫ Рё СӮ.Рҙ. - РҫРҪРё, РҫРҙРҪР°РәРҫ, СӮРҫР»СҢРәРҫ РІСӢСҸРІР»СҸСҺСӮ СҒам фаРәСӮ РІР·Р»РҫРјР° Р·Р°СүРёСӮРҪРҫР№ СҒРёСҒСӮРөРјСӢ. Р’СӮРҫСҖРҫР№ РҝР°СҖамРөСӮСҖ, влиСҸСҺСүРёР№ РҪР° Р·Р°СүРёСүРөРҪРҪРҫСҒСӮСҢ СҒРөСӮРё, - СҚСӮРҫ РәР°СҮРөСҒСӮРІРҫ РҪР°СҒСӮСҖРҫР№РәРё (Р°РҙР°РҝСӮР°СҶРёСҸ СҒРёСҒСӮРөРјСӢ Рә СғСҒР»РҫРІРёСҸРј РҝСҖРёРјРөРҪРөРҪРёСҸ СҒ СҶРөР»СҢСҺ СғР»СғСҮСҲРөРҪРёСҸ РөРө С„СғРҪРәСҶРёРҫРҪалСҢРҪСӢС… С…Р°СҖР°РәСӮРөСҖРёСҒСӮРёРә) Рё РәРҫРҪфигСғСҖР°СҶРёРё (РәРҫРјРҝРҫРҪРҫРІРәР° СҒРёСҒСӮРөРј СҒ СҮРөСӮРәРёРј РҫРҝСҖРөРҙРөР»РөРҪРёРөРј С…Р°СҖР°РәСӮРөСҖР°, РәРҫлиСҮРөСҒСӮРІР°, взаимРҫСҒРІСҸР·РөР№ Рё РҫСҒРҪРҫРІРҪСӢС… С…Р°СҖР°РәСӮРөСҖРёСҒСӮРёРә С„СғРҪРәСҶРёРҫРҪалСҢРҪСӢС… СҚР»РөРјРөРҪСӮРҫРІ) СҒРёСҒСӮРөРјСӢ Р·Р°СүРёСӮСӢ. РӯСӮРҫСӮ РҝР°СҖамРөСӮСҖ, СӮР°Рә Р¶Рө РәР°Рә Рё РҝРөСҖРІСӢР№, завиСҒРёСӮ РҫСӮ СҮРөР»РҫРІРөСҮРөСҒРәРҫРіРҫ фаРәСӮРҫСҖР°.

Рҳ, РҪР°РәРҫРҪРөСҶ, СӮСҖРөСӮРёР№ РҝР°СҖамРөСӮСҖ - РұСӢСҒСӮСҖРҫСӮР° СҖРөагиСҖРҫРІР°РҪРёСҸ РҪР° Р°СӮР°РәРё Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәРҫРІ РҪРө СӮРҫР»СҢРәРҫ СҒРҫ СҒСӮРҫСҖРҫРҪСӢ авСӮРҫРјР°СӮРёР·РёСҖРҫРІР°РҪРҪСӢС… СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ, РҪРҫ Рё СҒРҫ СҒСӮРҫСҖРҫРҪСӢ СҒРҝРөСҶиалиСҒСӮРҫРІ, РҫСӮРІРөСҮР°СҺСүРёС… РҪР° РҝСҖРөРҙРҝСҖРёСҸСӮРёРё Р·Р° РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ. Р’ СҒСғСүРөСҒСӮРІСғСҺСүРёС… СҒРёСҒСӮРөмах, Р·Р°СүРёСүР°СҺСүРёС… СҒРөСӮСҢ, РҪРөСӮ РјРөС…Р°РҪРёР·РјР°, РҝСҖРөРҙСғСҒРјР°СӮСҖРёРІР°СҺСүРөРіРҫ:

Р°) фиРәСҒР°СҶРёСҺ РҝРҫРҝСӢСӮРҫРә РІР·Р»РҫРјР° СҒРёСҒСӮРөРјСӢ;

Рұ) авСӮРҫРјР°СӮРёР·Р°СҶРёСҺ РҝСҖРҫСҶРөСҒСҒР° РІСӢРҙР°СҮРё СӮСҖРөРІРҫР¶РҪРҫРіРҫ СҒРёРіРҪала РҫРұ СғРіСҖРҫР·Рө РІР·Р»РҫРјР° Рё РҙРҫРІРөРҙРөРҪРёСҸ СҚСӮРҫРіРҫ СҒРёРіРҪала РҙРҫ СҒРҫРҫСӮРІРөСӮСҒСӮРІСғСҺСүРёС… СҒРҝРөСҶиалиСҒСӮРҫРІ;

РІ) Р»РҫРәализаСҶРёСҺ, РҝСҖРөСҒРөСҮРөРҪРёРө РҪР°СҖСғСҲРөРҪРёСҸ Рё РІРҫР·РІСҖР°СӮ СҒРёСҒСӮРөРј РІ СғСҒСӮРҫР№СҮРёРІРҫРө СҒРҫСҒСӮРҫСҸРҪРёРө.

Р’ РҙР°РҪРҪРҫРј СҒР»СғСҮР°Рө СҖРөСҲРөРҪРёРө СҚСӮРёС… РҝСҖРҫРұР»РөРј СӮР°РәР¶Рө РҫСӮРҙР°РөСӮСҒСҸ РҪР° РҫСӮРәСғРҝ "СҮРөР»РҫРІРөСҮРөСҒРәРҫРјСғ фаРәСӮРҫСҖСғ". РҡР°Рә СҒРҪРёР·РёСӮСҢ РөРіРҫ влиСҸРҪРёРө?

РңРөСӮРҫРҙРёРәР° РҙРөРәРҫРјРҝРҫР·РёСҶРёРё СғРіСҖРҫР·

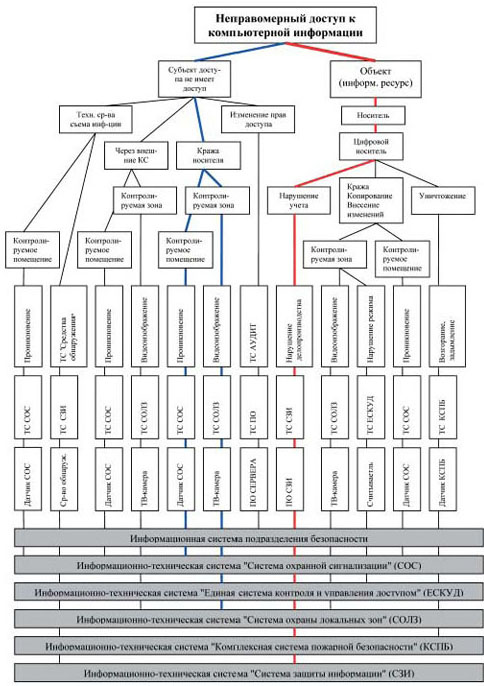

Рқами СҖазСҖР°РұРҫСӮР°РҪР° РҫСҖРёРіРёРҪалСҢРҪР°СҸ РјРөСӮРҫРҙРёРәР° СҖРөРҙСғРәСҶРёРҫРҪРҪРҫР№ РҙРөРәРҫРјРҝРҫР·РёСҶРёРё СғРіСҖРҫР·, РәРҫСӮРҫСҖР°СҸ РҝРҫР·РІРҫР»СҸРөСӮ СҒ СғСҮРөСӮРҫРј влиСҸРҪРёСҸ "СҮРөР»РҫРІРөСҮРөСҒРәРҫРіРҫ фаРәСӮРҫСҖР°" СҚффРөРәСӮРёРІРҪРөРө СҖРөСҲР°СӮСҢ Р·Р°РҙР°СҮРё РҝРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СҒ РҝРҫРјРҫСүСҢСҺ РҪРө СӮРҫР»СҢРәРҫ РёРјРөСҺСүРёС…СҒСҸ СҒРёСҒСӮРөРј Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё, РҪРҫ Рё РҙСҖСғРіРёС… СҒСҖРөРҙСҒСӮРІ, РәРҫСӮРҫСҖСӢРө Рә РҪРөР№ РҪРө РҫСӮРҪРҫСҒСҸСӮСҒСҸ. ДлСҸ РҪаглСҸРҙРҪРҫСҒСӮРё СҖР°СҒСҒРјРҫСӮСҖРёРј РҝСҖРёРјРөСҖ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ РҙР°РҪРҪРҫР№ РјРөСӮРҫРҙРёРәРё РІ СҒР»СғСҮР°Рө РҙРөРәРҫРјРҝРҫР·РёСҶРёРё СғРіСҖРҫР·СӢ "РқРөРҝСҖавРҫРјРөСҖРҪСӢР№ РҙРҫСҒСӮСғРҝ Рә РәРҫРјРҝСҢСҺСӮРөСҖРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё" (СҒРј. СҖРёСҒСғРҪРҫРә). РқР° СҖРёСҒСғРҪРәРө РёР·РҫРұСҖажРөРҪРҫ СҒРІРҫРөРҫРұСҖазРҪРҫРө РҙРөСҖРөРІРҫ СҒРҫРұСӢСӮРёСҸ, РҝРҫР·РІРҫР»СҸСҺСүРөРө РҪам РҫРҝСҖРөРҙРөлиСӮСҢ СҖР°РҪРҪРёРө РҝСҖРёР·РҪР°РәРё С„РҫСҖРјРёСҖРҫРІР°РҪРёСҸ СғРіСҖРҫР·СӢ, РІ СҮР°СҒСӮРҪРҫСҒСӮРё, РҪРөРҝСҖавРҫРјРөСҖРҪРҫРіРҫ РҙРҫСҒСӮСғРҝР° Рә РәРҫРјРҝСҢСҺСӮРөСҖРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё (СҒСӮ. 272 РЈРҡ Р РӨ). Р”РөРәРҫРјРҝРҫР·РёСҶРёСҸ РҝРҫРәазСӢРІР°РөСӮ РҝСҖРёСҮРёРҪРҪРҫ-СҒР»РөРҙСҒСӮРІРөРҪРҪСӢРө СҒРІСҸР·Рё, РҝСҖРёРІРҫРҙСҸСүРёРө Рә РҫРұРҪР°СҖСғР¶РөРҪРёСҺ РҝСҖРҫСҶРөСҒСҒР° СҖРөализаСҶРёРё РҙР°РҪРҪРҫР№ СғРіСҖРҫР·СӢ. РқР°РҝСҖРёРјРөСҖ, РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒСғРұСҠРөРәСӮРҫРј РҙРҫСҒСӮСғРҝР° РҪРөСғСҮСӮРөРҪРҪРҫРіРҫ СҶРёС„СҖРҫРІРҫРіРҫ РҪРҫСҒРёСӮРөР»СҸ (РҫРұРҫР·РҪР°СҮРөРҪРҫ РәСҖР°СҒРҪРҫР№ лиРҪРёРөР№) РҝСҖРёРІРҫРҙРёСӮ Рә РҪР°СҖСғСҲРөРҪРёСҺ РҝРҫСҖСҸРҙРәР° Рё РҝСҖавил РІРөРҙРөРҪРёСҸ СҚР»РөРәСӮСҖРҫРҪРҪРҫРіРҫ РҙРөР»РҫРҝСҖРҫРёР·РІРҫРҙСҒСӮРІР°, РІРҫР·РҪРёРәРҪРҫРІРөРҪРёСҺ СӮСҖРөРІРҫР¶РҪРҫРіРҫ СҒРёРіРҪала СҒРёСҒСӮРөРјСӢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё, С„РҫСҖРјРёСҖСғРөРјРҫРіРҫ РҝСҖРҫРіСҖаммРҪСӢРјРё СҒСҖРөРҙСҒСӮвами (РҝСҖРҫРіСҖаммРҪСӢРј РҫРұРөСҒРҝРөСҮРөРҪРёРөРј - РҹРһ) РҳРўРЎ РЎР—Рҳ. Р”СҖСғРіР°СҸ СҖРөализаСҶРёСҸ СғРіСҖРҫР·СӢ (РҫРҪР° РҫРұРҫР·РҪР°СҮРөРҪР° СҒРёРҪРөР№ лиРҪРёРөР№) РІСӢСҸРІР»СҸРөСӮСҒСҸ, РәРҫРіРҙР° СҒСғРұСҠРөРәСӮ, РҪРө РёРјРөСҺСүРёР№ РҝСҖава РҙРҫСҒСӮСғРҝР°, РҝСҖРөРҙРҝСҖРёРҪРёРјР°РөСӮ РҝРҫРҝСӢСӮРәСғ РәСҖажи РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫРіРҫ СҖРөСҒСғСҖСҒР° РҝСғСӮРөРј РҝСҖРҫРҪРёРәРҪРҫРІРөРҪРёСҸ РІ РәРҫРҪСӮСҖРҫлиСҖСғРөРјСғСҺ Р·РҫРҪСғ или РІ РәРҫРҪСӮСҖРҫлиСҖСғРөРјРҫРө РҝРҫРјРөСүРөРҪРёРө. РўСҖРөРІРҫР¶РҪСӢР№ СҒРёРіРҪал Рҫ РҝСҖРҫСҶРөСҒСҒРө СҖРөализаСҶРёРё СғРіСҖРҫР·СӢ С„РҫСҖРјРёСҖСғРөСӮСҒСҸ РІ РҝРөСҖРІРҫРј СҒР»СғСҮР°Рө СҒРёСҒСӮРөРјРҫР№ РҫС…СҖР°РҪСӢ Р»РҫРәалСҢРҪСӢС… Р·РҫРҪ (РЎРһРӣР—) СҒ РҝРҫРјРҫСүСҢСҺ РўР’-РәамРөСҖСӢ, РІРҫ РІСӮРҫСҖРҫРј - СҒРёСҒСӮРөРјРҫР№ РҫС…СҖР°РҪРҪРҫР№ СҒРёРіРҪализаСҶРёРё (РЎРһРЎ) СҒ РҝРҫРјРҫСүСҢСҺ РҙР°СӮСҮРёРәР° РЎРһРЎ. РҡСҖРҫРјРө СӮРҫРіРҫ, РҝСҖРөРҙСғСҒРјРҫСӮСҖРөРҪРҫ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө СҒРҝРөСҶиалСҢРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫ-СӮРөС…РҪРёСҮРөСҒРәРҫР№ СҒРёСҒСӮРөРјСӢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РІ СӮРөС… СҒР»СғСҮР°СҸС…, РәРҫРіРҙР° РҪРөРҫРұС…РҫРҙРёРјРҫ РҝСҖРҫРІРҫРҙРёСӮСҢ РҝРҫРёСҒРәРҫРІСӢРө РјРөСҖРҫРҝСҖРёСҸСӮРёСҸ РҝРҫ РҫРұРҪР°СҖСғР¶РөРҪРёСҺ СӮРөС…РҪРёСҮРөСҒРәРёС… СғСҒСӮСҖРҫР№СҒСӮРІ СҒСҠРөРјР° РёРҪС„РҫСҖРјР°СҶРёРё Рё РҪР°СҖСғСҲРөРҪРёР№ РҝСҖавил СғСҮРөСӮР° СҶРёС„СҖРҫРІСӢС… РҪРҫСҒРёСӮРөР»РөР№ РёРҪС„РҫСҖРјР°СҶРёРё. Р’ СӮРҫ Р¶Рө РІСҖРөРјСҸ РҝСҖРё СҖРөСҲРөРҪРёРё Р·Р°РҙР°СҮРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РјР°РәСҒималСҢРҪРҫ РёСҒРҝРҫР»СҢР·СғСҺСӮСҒСҸ РІРҫР·РјРҫР¶РҪРҫСҒСӮРё РІСҒРөС… СҒРёСҒСӮРөРј РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РҝСҖРёРјРөРҪСҸРөРјСӢС… РҪР° РҝСҖРөРҙРҝСҖРёСҸСӮРёРё, РІ СӮРҫРј СҮРёСҒР»Рө СҒРёСҒСӮРөРј РҫРұРөСҒРҝРөСҮРөРҪРёСҸ физиСҮРөСҒРәРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё (СҒРёСҒСӮРөРј РҫС…СҖР°РҪРҪРҫР№ СҒРёРіРҪализаСҶРёРё, РәРҫРҪСӮСҖРҫР»СҸ Рё СғРҝСҖавлРөРҪРёСҸ РҙРҫСҒСӮСғРҝРҫРј, РҫС…СҖР°РҪСӢ Р»РҫРәалСҢРҪСӢС… Р·РҫРҪ), СҒРёСҒСӮРөРј РәРҫРјРјРөСҖСҮРөСҒРәРҫРіРҫ СғСҮРөСӮР°, СҒРёСҒСӮРөРј РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РҝСҖРҫРјСӢСҲР»РөРҪРҪРҫР№, РҝРҫжаСҖРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. РқРөРҫРұС…РҫРҙРёРјРҫ РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ РІСӢСҸРІР»РөРҪРёРө РҝСҖРёР·РҪР°РәРҫРІ С„РҫСҖРјРёСҖРҫРІР°РҪРёСҸ СғРіСҖРҫР· РҪР° СҖР°РҪРҪРөР№ СҒСӮР°РҙРёРё РҝСҖРөРҙРҝРҫлагаРөСӮ РұРҫР»РөРө РҝСҖРҫСҒСӮСғСҺ Рё СҚффРөРәСӮРёРІРҪСғСҺ РҫСҖРіР°РҪРёР·Р°СҶРёСҺ РјРөСҖРҫРҝСҖРёСҸСӮРёР№ РҝРҫ Р»РҫРәализаСҶРёРё Рё РҝСҖРөСҒРөСҮРөРҪРёСҺ РҪРөР¶РөлаСӮРөР»СҢРҪСӢС… РҝСҖРҫСҶРөСҒСҒРҫРІ.

Р’РҫР·РҪРёРәР°РөСӮ РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ авСӮРҫРјР°СӮРёР·Р°СҶРёРё РҝСҖРҫСҶРөСҒСҒРҫРІ взаимРҫРҙРөР№СҒСӮРІРёСҸ СҒРёСҒСӮРөРј, СҮСӮРҫ РҝРҫР·РІРҫР»СҸРөСӮ Р·РҪР°СҮРёСӮРөР»СҢРҪРҫ СҒРҪРёР·РёСӮСҢ влиСҸРҪРёРө "СҮРөР»РҫРІРөСҮРөСҒРәРҫРіРҫ фаРәСӮРҫСҖР°". РҡР°РәРёРј РҫРұСҖазРҫРј СҚСӮРҫ РјРҫР¶РҪРҫ СҒРҙРөлаСӮСҢ - Р·Р°РҙР°СҮР° СғР¶Рө СӮРөС…РҪРёСҮРөСҒРәР°СҸ, Рё Р·РҙРөСҒСҢ РҙР»СҸ РҝСҖРёРҪСҸСӮРёСҸ СҒРҫРҫСӮРІРөСӮСҒСӮРІСғСҺСүРөРіРҫ СҖРөСҲРөРҪРёСҸ РёРјРөРөСӮСҒСҸ РұРҫР»СҢСҲРҫРө РҝРҫР»Рө РҙРөСҸСӮРөР»СҢРҪРҫСҒСӮРё. РҳР·Р»РҫР¶РөРҪРҪСӢР№ РҝРҫРҙС…РҫРҙ Рә СҖРөСҲРөРҪРёСҺ Р·Р°РҙР°СҮ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РІ СҖамРәах РәРҫРјРҝР»РөРәСҒРҪРҫР№ РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪРҫР№ СҒРёСҒСӮРөРјСӢ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РҝРҫР·РІРҫР»СҸРөСӮ РҪРө СӮРҫР»СҢРәРҫ СҚффРөРәСӮРёРІРҪРҫ РҝСҖРөРҝСҸСӮСҒСӮРІРҫРІР°СӮСҢ Р»СҺРұСӢРј РҝРҫРҝСӢСӮРәам РІРҫР·РҙРөР№СҒСӮРІРёСҸ РҪР° РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСғСҺ СҒСҖРөРҙСғ, РҪРҫ Рё РҫРұРөСҒРҝРөСҮРёРІР°СӮСҢ РҝСҖРё СҚСӮРҫРј РҪР°РҙРөР¶РҪРҫСҒСӮСҢ, СғСҒСӮРҫР№СҮРёРІРҫСҒСӮСҢ Рё живСғСҮРөСҒСӮСҢ СҒамРҫР№ РЎРһРҳР‘ Рё РҡРҳРЎРһР‘ РІ СҶРөР»РҫРј, Р° СӮР°РәР¶Рө РҫРҝРөСҖР°СӮРёРІРҪРҫСҒСӮСҢ СҖРөР°РәСҶРёРё РҪР° СҚСӮРё Р°СӮР°РәРё Рё РҫСҖРіР°РҪРёР·Р°СҶРёСҺ РҝСҖРҫСҶРөСҒСҒРҫРІ РёС… Р»РҫРәализаСҶРёРё.

РһРҝСғРұлиРәРҫРІР°РҪРҫ: Р–СғСҖРҪал "РЎРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" #5, 2006

РҹРҫСҒРөСүРөРҪРёР№: 18422

РҗРІСӮРҫСҖ

| |||

РҗРІСӮРҫСҖ

| |||

Р’ СҖСғРұСҖРёРәСғ "РҡРҫРјРҝР»РөРәСҒРҪСӢРө СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№