Р’ СҖСғРұСҖРёРәСғ "РҡРҫРјРҝР»РөРәСҒРҪСӢРө СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№

РЎ.Р’. РҡСғСҮСғРјР°СҖРҫРІ

РӯРәСҒРҝРөСҖСӮ РәРҫРјРҝР°РҪРёРё "РҗР РңРһ-РЎРёСҒСӮРөРјСӢ"

РҳСҒРәСғСҒСҒСӮРІРҫ Р’РҫР№РҪСӢ, РЎСғРҪСҢ РҰР·СӢ, 500 Р»РөСӮ РҙРҫ РҪ.СҚ.

РЎРҫРІСҖРөРјРөРҪРҪСӢРө РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪСӢРө СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё (РҳРЎР‘) РҫРұРөСҒРҝРөСҮРёРІР°СҺСӮ (Рё РІ СҚСӮРҫРј РёС… РҫСҒРҪРҫРІРҪРҫРө РҪазРҪР°СҮРөРҪРёРө) РјР°РәСҒималСҢРҪСғСҺ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫСҒСӮСҢ РҝСҖРёРјРөРҪРөРҪРёСҸ РәРҫРјРҝР»РөРәСҒР° СӮРөС…РҪРёСҮРөСҒРәРёС… СҒСҖРөРҙСҒСӮРІ. РһРҪРё РҝРҫР·РІРҫР»СҸСҺСӮ РұРөСҒРҝСҖРөРҝСҸСӮСҒСӮРІРөРҪРҪРҫ РҫРұСҠРөРҙРёРҪРёСӮСҢ СҲРёСҖРҫСҮайСҲРёР№ РәСҖСғРі РҝРҫРҙСҒРёСҒСӮРөРј, РІРәР»СҺСҮР°СҺСүРёС… СӮРөР»РөРҪР°РұР»СҺРҙРөРҪРёРө, РҫРұРҫСҖСғРҙРҫРІР°РҪРёРө РҫС…СҖР°РҪРҪРҫР№, РҝРҫжаСҖРҪРҫР№ СҒРёРіРҪализаСҶРёРё, СҒРёСҒСӮРөРј РәРҫРҪСӮСҖРҫР»СҸ Рё СғРҝСҖавлРөРҪРёСҸ РҙРҫСҒСӮСғРҝРҫРј, РІСӢРҙР°СҮРё РҝСҖРҫРҝСғСҒРәРҫРІ, С„РҫСӮРҫРёРҙРөРҪСӮифиРәР°СҶРёРё РҝРөСҖСҒРҫРҪала, СғРҝСҖавлРөРҪРёСҸ лифСӮами. РӯСӮРё СҒРёСҒСӮРөРјСӢ (РәР°Рә РәРҫРјРұРёРҪРёСҖРҫРІР°РҪРҪСӢРө, СӮР°Рә Рё СҒРҫР·РҙР°РҪРҪСӢРө РҝСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ РҫРҙРҪРҫРіРҫ РҝРҫСҒСӮавСүРёРәР°) СҖР°РұРҫСӮР°СҺСӮ СҒ РҪР°РұРҫСҖРҫРј РҝСҖРҫСӮРҫРәРҫР»РҫРІ РҫРұРјРөРҪР° РҙР°РҪРҪСӢРјРё, СӮР°РәРёРјРё РәР°Рә СҒСӮР°РҪРҙР°СҖСӮРҪСӢР№ С„РҫСҖРјР°СӮ Wiegand (РҝСҖРҫСӮРҫРәРҫР»СӢ магРҪРёСӮРҪСӢС… Рё Proximity-СҒСҮРёСӮСӢРІР°СӮРөР»РөР№), С„РҫСҖРјР°СӮСӢ СҲСӮСҖРёС…РәРҫРҙРҫРІ, РҝСҖРҫСӮРҫРәРҫР»СӢ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… СҒРёСҒСӮРөРј, СҒРҫРұСҒСӮРІРөРҪРҪСӢРө РҝСҖРҫСӮРҫРәРҫР»СӢ фиСҖРј-РёР·РіРҫСӮРҫРІРёСӮРөР»РөР№ РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ, РІ СӮРҫРј СҮРёСҒР»Рө РҝСҖРҫСӮРҫРәРҫР»СӢ СҒРёСҒСӮРөРј СғРҝСҖавлРөРҪРёСҸ РҝРҫРІРҫСҖРҫСӮРҪСӢРјРё РәамРөСҖами, РјР°СӮСҖРёСҮРҪСӢРјРё РәРҫРјРјСғСӮР°СӮРҫСҖами Рё СӮ.Рҙ. РҹСҖР°РәСӮРёСҮРөСҒРәРё РІСҒРө СҒРҫРІСҖРөРјРөРҪРҪСӢРө РёРҪСӮРөллРөРәСӮСғалСҢРҪСӢРө РёСҒРҝРҫР»РҪРёСӮРөР»СҢРҪСӢРө РҝСҖРёРұРҫСҖСӢ РёСҒРҝРҫР»СҢР·СғСҺСӮ РјРёРәСҖРҫРҝСҖРҫСҶРөСҒСҒРҫСҖРҪСӢРө РәРҫРҪСӮСҖРҫллРөСҖСӢ, СҚРҪРөСҖРіРҫРҪРөзавиСҒРёРјСғСҺ РҝамСҸСӮСҢ, СҒРёСҒСӮРөРјСӢ РҝРёСӮР°РҪРёСҸ, СҖРөР·РөСҖРІРёСҖРҫРІР°РҪРёСҸ РҙР°РҪРҪСӢС… Рё СӮ.Рҙ. РӯСӮРҫ РҝРҫР·РІРҫР»СҸРөСӮ СҖР°СҒСҒРјР°СӮСҖРёРІР°СӮСҢ РҫСҒРҪРҫРІР°РҪРҪСӢРө РҪР° РёС… РұазРө РәРҫРјРҝР»РөРәСҒСӢ РәР°Рә СҒРёСҒСӮРөРјСӢ СҒ СҖР°СҒРҝСҖРөРҙРөР»РөРҪРҪСӢРј РёРҪСӮРөллРөРәСӮРҫРј, РҝРҫРІСӢСҲР°СҺСүРёРј РҪР°РҙРөР¶РҪРҫСҒСӮСҢ, РұСӢСҒСӮСҖРҫРҙРөР№СҒСӮРІРёРө Рё РҫРұРөСҒРҝРөСҮРёРІР°СҺСүРёРј РҪРөРҫРұСӢСҮайРҪСғСҺ РіРёРұРәРҫСҒСӮСҢ. РЈСҮРёСӮСӢРІР°СҸ РІСӢСҲРөСҒРәазаРҪРҪРҫРө, РҪРөРҫРұС…РҫРҙРёРјРҫ РҫРұСҖР°СӮРёСӮСҢ РІРҪРёРјР°РҪРёРө СҮРёСӮР°СӮРөР»РөР№ Р¶СғСҖРҪала РҪР° СӮРҫСӮ фаРәСӮ, СҮСӮРҫ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪР°СҸ Рё РҝСҖРҫРіСҖаммРҪР°СҸ СҒРҫСҒСӮавлСҸСҺСүР°СҸ СҒРҫРІСҖРөРјРөРҪРҪСӢС… РҳРЎР‘ СҒСӮР°РҪРҫРІРёСӮСҒСҸ РІСҒРө РұРҫР»РөРө Рё РұРҫР»РөРө СҒСғСүРөСҒСӮРІРөРҪРҪРҫР№ РҝРҫ СҒСҖавРҪРөРҪРёСҺ СҒ РёС… Р°РҝРҝР°СҖР°СӮРҪРҫР№ СҮР°СҒСӮСҢСҺ. РӯСӮРҫ РІСӢСҖажаРөСӮСҒСҸ РІ СҖРҫСҒСӮРө СҒР»РҫР¶РҪРҫСҒСӮРё Рё РјРҪРҫРіРҫС„СғРҪРәСҶРёРҫРҪалСҢРҪРҫСҒСӮРё РҝСҖРёРәлаРҙРҪРҫРіРҫ РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ, СғРҪРёРІРөСҖСҒалСҢРҪРҫ РҫСҖРёРөРҪСӮРёСҖРҫРІР°РҪРҪРҫРіРҫ РҪР° СҲРёСҖРҫРәРёР№ СҒРҝРөРәСӮСҖ РҝРҫСҒСӮавСүРёРәРҫРІ Р°РҝРҝР°СҖР°СӮСғСҖСӢ, РәРҫСӮРҫСҖСӢРө, РІ СҒРІРҫСҺ РҫСҮРөСҖРөРҙСҢ, РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ СҮР°СҒСӮРҫ РҝСҖРөРҙлагаСҺСӮ РёРҪСҒСӮСҖСғРјРөРҪСӮСӢ РёРҪСӮРөРіСҖР°СҶРёРё СҒРІРҫРөРіРҫ "Р¶РөР»РөР·Р°" РІ СҖазСҖР°РұРҫСӮРәРё Р·Р°РәазСҮРёРәРҫРІ-РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№ РҳРЎР‘ РІ РІРёРҙРө API (Application Programming Interface) или SDK (System Development Kit). Р’РҫРҝСҖРҫСҒСӢ СҖРҫСҒСӮР° РёРҪС„РҫСҖРјР°СӮРёР·Р°СҶРёРё РҳРЎР‘ РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ РҝСҖРёРІРҫРҙСҸСӮ Рә РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮРё СҒРҫР·РҙР°РҪРёСҸ Р°РҙРөРәРІР°СӮРҪРҫР№ РәРҫРјРјСғРҪРёРәР°СҶРёРҫРҪРҪРҫР№ СҒСӮСҖСғРәСӮСғСҖСӢ РәРҫРј-РҝР»РөРәСҒРҫРІ, РөРө СӮРҫРҝРҫР»РҫРіРёРё Рё РҪР°РҙРөР¶РҪРҫСҒСӮРё. РҹРҫР»РҪРҫСҒСӮСҢСҺ СҒРҫРҫСӮРІРөСӮСҒСӮРІСғСҸ СӮСҖРөРұРҫРІР°РҪРёСҸРј РҪаиРұРҫР»РөРө СҖазвиСӮРҫР№ Рё СҲРёСҖРҫРәРҫ РёСҒРҝРҫР»СҢР·СғРөРјРҫР№ РІ РҪР°СҒСӮРҫСҸСүРөРө РІСҖРөРјСҸ СҒРөСӮРөРІРҫР№ СҒРҝРөСҶифиРәР°СҶРёРё TCP/IP, СҒРҫРІСҖРөРјРөРҪРҪСӢРө СҒРёСҒСӮРөРјСӢ РёРҪСӮРөРіСҖР°СҶРёРё РјРҫРіСғСӮ РұСӢСӮСҢ РҝСҖРёРјРөРҪРөРҪСӢ РІ СҖамРәах РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ или РІСӢРҙРөР»РөРҪРҪРҫР№ Р»РҫРәалСҢРҪРҫР№/СӮРөСҖСҖРёСӮРҫСҖиалСҢРҪРҫР№ РІСӢСҮРёСҒлиСӮРөР»СҢРҪРҫР№ СҒРөСӮРё (РӣР’РЎ/РўР’РЎ). БлагРҫРҙР°СҖСҸ СҲРёСҖРҫРәРёРј РІРҫР·РјРҫР¶РҪРҫСҒСӮСҸРј СҒРҫРІСҖРөРјРөРҪРҪСӢС… СӮРҫРҝРҫР»РҫРіРёР№ СҒРёСҒСӮРөРј РҝРөСҖРөРҙР°СҮРё Рё РәРҫРјРјСғСӮР°СҶРёРё РҝР°РәРөСӮРҫРІ РёРҪС„РҫСҖРјР°СҶРёРё РҝРҫСӮСҖРөРұРёСӮРөР»СҢ РҝРҫР»СғСҮР°РөСӮ РҙРҫСҒСӮСғРҝ Рә СҒРІРҫРёРј СғРҙалРөРҪРҪСӢРј РҫРұСҠРөРәСӮам РҝСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё СҖазРҪРҫРҫРұСҖазРҪСӢС… РәР°РҪалРҫРІ СҒРІСҸР·Рё, РІРәР»СҺСҮР°СҸ ISDN-лиРҪРёРё, РјРҫРҙРөРјРҪСӢРө РәРҫРјРјСғСӮРёСҖСғРөРјСӢРө РәР°РҪалСӢ, РІСӢРҙРөР»РөРҪРҪСӢРө лиРҪРёРё (РІ СӮРҫРј СҮРёСҒР»Рө СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј СӮРөС…РҪРҫР»РҫРіРёРё xDSL), РІРҫР»РҫРәРҫРҪРҪРҫ-РҫРҝСӮРёСҮРөСҒРәРёРө СҒРөСӮРё или Р»РҫРәалСҢРҪРҫ РҝСҖСҸРјРҫР№ РҙРҫСҒСӮСғРҝ Рә СҖРөСҒСғСҖСҒам СҒРёСҒСӮРөРјСӢ СҮРөСҖРөР· СҒРөСҖРІРөСҖ РҳРЎР‘ РІРҪСғСӮСҖРё РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ СҒРөСӮРё РҪР° РҫРҙРҪРҫРј РәСҖСғРҝРҪРҫРј РҫРұСҠРөРәСӮРө. РЎРҫРІСҖРөРјРөРҪРҪСӢРө СҒРёСҒСӮРөРјСӢ РІ РҫСҒРҪРҫРІРҪРҫРј РҪРө РҙРөлаСҺСӮ СҖазлиСҮРёСҸ РјРөР¶РҙСғ Р»РҫРәалСҢРҪСӢРјРё Рё СҖР°СҒРҝСҖРөРҙРөР»РөРҪРҪСӢРјРё СҖРөСҒСғСҖСҒами РҫРұСҠРөРәСӮРҫРІ РҫС…СҖР°РҪСӢ, СҚСӮРҫ РІ РұРҫР»СҢСҲРөР№ СҒСӮРөРҝРөРҪРё РІРҫРҝСҖРҫСҒ СҒРҫР·РҙР°РҪРёСҸ РҪР°РҙРөР¶РҪРҫР№ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ СҒРөСӮРё Рё Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРёРІРҪРҫР№ РҝРҫРҙРҙРөСҖР¶РәРё СғСҒСӮР°РҪРҫРІР»РөРҪРҪРҫРіРҫ РҪР° СғРҙалРөРҪРҪСӢС… РҫРұСҠРөРәСӮах РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ. РқРө СҒСӮРҫР»СҢРәРҫ РұРҫР»СҢСҲРёРө СҖазмРөСҖСӢ РҝСҖРөРҙРҝСҖРёСҸСӮРёСҸ или СӮРөСҖСҖРёСӮРҫСҖиалСҢРҪРҫРіРҫ СҖазмРөСүРөРҪРёСҸ РөРіРҫ филиалРҫРІ, СҒРәРҫР»СҢРәРҫ РҝРҫСӮРөРҪСҶиалСҢРҪР°СҸ СғРіСҖРҫР·Р° СҖазлиСҮРҪРҫРіРҫ СҖРҫРҙР° РҝСҖавРҫРІСӢС… Рё СӮРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРёС… РҪР°СҖСғСҲРөРҪРёР№ СҒСӮавСҸСӮ РҝРөСҖРөРҙ РҳРЎР‘ РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪСӢРө СҒРҝРөСҶифиСҮРөСҒРәРёРө Р·Р°РҙР°СҮРё, РҝСҖРё СҖР°СҒСҒРјРҫСӮСҖРөРҪРёРё РәРҫСӮРҫСҖСӢС… РҫСҶРөРҪРәР° СҖРёСҒРәРҫРІ РҫРұСҠРөРәСӮР° СӮСҖРөРұСғРөСӮ РҫСҒРҫРұРҫРіРҫ РІРҪРёРјР°РҪРёСҸ. РЎСҖРөРҙРё РІСӢРҝРҫР»РҪСҸРөРјСӢС… РҪР° РҝСҖРҫРјСӢСҲР»РөРҪРҪСӢС… РҫРұСҠРөРәСӮах СҖР°РұРҫСӮ РҝСҖРё СҒРҫР·РҙР°РҪРёРё СҒРҫРІСҖРөРјРөРҪРҪРҫР№ РҳРЎР‘ РҫСҒРҫРұРҫРіРҫ РІРҪРёРјР°РҪРёСҸ Р·Р°СҒР»СғживаСҺСӮ СҖР°РұРҫСӮСӢ РҝРҫ Р°РҪализСғ СғСҸР·РІРёРјРҫСҒСӮРё, РҝРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҺ РәРҫРјРҝР»РөРәСҒРҪРҫСҒСӮРё Рё взаимРҫСҒРІСҸР·Р°РҪРҪРҫСҒСӮРё РҝРҫРҙСҒРёСҒСӮРөРј. РҹСҖавилСҢРҪРҫРө Рё РіР»СғРұРҫРәРҫРө РҫСҒРјСӢСҒР»РөРҪРёРө РІСҒРөС… Р°СҒРҝРөРәСӮРҫРІ РҝСҖРҫРөРәСӮР° РІ Р·РҪР°СҮРёСӮРөР»СҢРҪРҫР№ СҒСӮРөРҝРөРҪРё РҝРҫР·РІРҫР»СҸРөСӮ РёР·РұРөжаСӮСҢ РёР·РұСӢСӮРҫСҮРҪРҫСҒСӮРё СҒРёСҒСӮРөРјСӢ РҝСҖРё РұРөР·СғСҒР»РҫРІРҪРҫРј РІСӢРҝРҫР»РҪРөРҪРёРё РҝРҫСҒСӮавлРөРҪРҪРҫР№ СҶРөли РёРҪСҒСӮаллСҸСҶРёРё. РўРөСҖСҖРҫСҖРёР·Рј Рё РІРҪСғСӮСҖРөРҪРҪРёРө С…РёСүРөРҪРёСҸ РҫРҝР°СҒРҪСӢС… РјР°СӮРөСҖиалРҫРІ (СҸРҙСӢ, РұРёРҫР»РҫРіРёСҮРөСҒРәРё- Рё СҖР°РҙРёРҫР°РәСӮРёРІРҪСӢРө, РІР·СҖСӢРІСҮР°СӮСӢРө РІРөСүРөСҒСӮРІР°) СҸРІР»СҸСҺСӮСҒСҸ РҫСҒРҪРҫРІРҪСӢРјРё СҒРҫРІСҖРөРјРөРҪРҪСӢРјРё РҪРөСӮРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРёРјРё СҖРёСҒРәами.

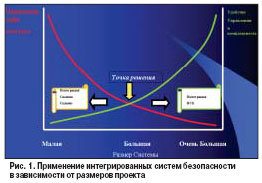

Р’ СҒР»РҫживСҲРөР№СҒСҸ СҒРҫСҶиалСҢРҪРҫР№ Рё РҝРҫлиСӮРёСҮРөСҒРәРҫР№ СҖРөалСҢРҪРҫСҒСӮРё РёРҪР¶РөРҪРөСҖРҪСӢР№ РҝРөСҖСҒРҫРҪал РҫРұСҸР·Р°РҪ РҙРҫРұавиСӮСҢ Рә РҫРұСӢСҮРҪРҫРјСғ (РәлаСҒСҒРёСҮРөСҒРәРҫРјСғ) РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҺ СҒРёСҒСӮРөРј РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СҒРҝРөСҶиалСҢРҪСӢРө РёРҪСӮРөллРөРәСӮСғалСҢРҪСӢРө СҒРёСҒСӮРөРјСӢ РҫРұРҪР°СҖСғР¶РөРҪРёСҸ. Р’ РәРҫРҪРөСҮРҪРҫРј РёСӮРҫРіРө РҫРұСүРөРө СҮРёСҒР»Рҫ РәРҫРҪСӮСҖРҫР»СҢРҪСӢС… СӮРҫСҮРөРә СҒРёСҒСӮРөРјСӢ РјРҫР¶РөСӮ РҝСҖРөРІСӢСҒРёСӮСҢ РҙРҫРҝСғСҒСӮРёРјСӢРө СҖазмРөСҖСӢ. Р’ СҚСӮРҫРј СҒР»СғСҮР°Рө РІСҒСӮР°РөСӮ РҙРёР»РөРјРјР°: РәРҫРҪСӮСҖРҫлиСҖРҫРІР°СӮСҢ РәажРҙСӢР№ РёР·РІРөСүР°СӮРөР»СҢ, РҙР°СӮСҮРёРә СҒамСӢРјРё РҝСҖРёРјРёСӮРёРІРҪСӢРјРё, РҪРҫ РәСҖайРҪРө РҝСҖРҫСҒСӮСӢРјРё, РҝРҫРҪСҸСӮРҪСӢРјРё Рё РҙРҫСҒСӮСғРҝРҪСӢРјРё СҒСҖРөРҙСҒСӮвами или, РІРҫР·Р»Рҫжив СҮР°СҒСӮСҢ РҫСӮРІРөСӮСҒСӮРІРөРҪРҪРҫСҒСӮРё РҪР° СҖазСҖР°РұРҫСӮСҮРёРәРҫРІ СҒРёСҒСӮРөРјСӢ, РҫРұСҠРөРҙРёРҪСҸСӮСҢ РәРҫРҪСӮСҖРҫР»СҢРҪСӢРө СӮРҫСҮРәРё РІ РіСҖСғРҝРҝСӢ, СҒРҫРұРёСҖР°СӮСҢ РёРҪС„РҫСҖРјР°СҶРёСҺ РҝРҫР»РөРІСӢРјРё РәРҫРҪСӮСҖРҫллРөСҖами, РҫСҒСғСүРөСҒСӮРІР»СҸСӮСҢ Р»РҫРіРёСҮРөСҒРәСғСҺ СҒРІСҸР·СҢ СҒ РҝСҖРҫСҮРёРј РҫРұРҫСҖСғРҙРҫРІР°РҪРёРөРј РІ СҖамРәах СҖазСҖР°РұРҫСӮР°РҪРҪРҫР№ СҒСӮСҖР°СӮРөРіРёРё РҫС…СҖР°РҪСӢ Рё РІРёР·СғализиСҖРҫРІР°СӮСҢ РҝРҫР»СғСҮРөРҪРҪСғСҺ РёРҪС„РҫСҖРјР°СҶРёСҺ СҒ РҝРҫРјРҫСүСҢСҺ РіСҖафиСҮРөСҒРәРҫРіРҫ РёРҪСӮРөСҖС„РөР№СҒР° РҝРҫР»СҢР·РҫРІР°СӮРөР»СҸ. РқР° СҖРёСҒ. 1 РІРёРҙРҪРҫ, СҮСӮРҫ РҳРЎР‘ РҪаиРұРҫР»РөРө СҚффРөРәСӮРёРІРҪСӢ РҪР° РҫРұСҠРөРәСӮах Р·РҪР°СҮРёСӮРөР»СҢРҪРҫРіРҫ РјР°СҒСҲСӮР°РұР°, Р° РҪР° малСӢС… РҝСҖРҫРөРәСӮах РҝСҖРҫСүРө РҫРұРҫР№СӮРёСҒСҢ РұРҫР»РөРө РҝСҖРёРІСӢСҮРҪСӢРјРё РұСҺРҙР¶РөСӮРҪСӢРјРё СҒСҖРөРҙСҒСӮвами. РһСҮРөРІРёРҙРҪРҫ, СҮСӮРҫ Рә РәажРҙРҫРјСғ РәРҫРҪРәСҖРөСӮРҪРҫРјСғ СҒР»СғСҮР°СҺ РҪРөРҫРұС…РҫРҙРёРјРҫ РҝРҫРҙС…РҫРҙРёСӮСҢ РёРҪРҙРёРІРёРҙСғалСҢРҪРҫ, СҖРөСҲР°СҸ СҒСӮРөРҝРөРҪСҢ Рё РіР»СғРұРёРҪСғ РёРҪСӮРөРіСҖР°СҶРёРё СҒРёСҒСӮРөРј РҪР° РҝСҖРөРҙРҝСҖРҫРөРәСӮРҪРҫРј СҚСӮР°РҝРө. РҹРҫСҚСӮРҫРјСғ РјРҫР¶РҪРҫ РәРҫРҪСҒСӮР°СӮРёСҖРҫРІР°СӮСҢ, СҮСӮРҫ РҳРЎР‘ - СҚСӮРҫ СӮРөС…РҪРёСҮРөСҒРәР°СҸ СҒРёСҒСӮРөРјР°, РәРҫСӮРҫСҖР°СҸ РҫРұРөСҒРҝРөСҮРёРІР°РөСӮ Р·Р°СүРёСӮСғ РҫРұСҠРөРәСӮРҫРІ РәРҫРјРҝР»РөРәСҒРҪРҫ Рё РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪРҫ, СҒРҫРҫСӮРІРөСӮСҒСӮРІСғРөСӮ РҝСҖРёРҪСҶРёРҝам РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РҝСҖРёРөРјР»РөРјСӢРј РҙР»СҸ РәРҫРҪРәСҖРөСӮРҪРҫРіРҫ СҒРҫРІСҖРөРјРөРҪРҪРҫРіРҫ РҝРҫСӮСҖРөРұРёСӮРөР»СҸ Рё РёСҒРҝРҫР»СҢР·СғРөСӮ РҪРҫРІРөР№СҲРёРө РјРөСӮРҫРҙСӢ Рё СҒСҖРөРҙСҒСӮРІР° СҖазСҖР°РұРҫСӮРәРё РҝСҖРҫРөРәСӮРҪСӢС… СҖРөСҲРөРҪРёР№. РһРҪР° РҝСҖРөРҙРҝРҫлагаРөСӮ Р°РҙР°РҝСӮР°СҶРёСҺ/РҪР°СҒСӮСҖРҫР№РәСғ РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ (РІ СҒРҫРҫСӮРІРөСӮСҒСӮРІРёРё СҒ Р·Р°РҙР°СҮРөР№) Рё РҝСҖРҫСҮРёРө РјРөСҖСӢ Р·Р°СүРёСӮСӢ, Р° РёРјРөРҪРҪРҫ: СҖазСҖР°РұРҫСӮРәСғ СҒСӮСҖСғРәСӮСғСҖСӢ СҒРёСҒСӮРөРјСӢ, СғСҒСӮР°РҪРҫРІРәСғ РјРөС…Р°РҪРёСҮРөСҒРәРёС… Рё СҚР»РөРәСӮСҖРҫРҪРҪСӢС… РәРҫРјРҝРҫРҪРөРҪСӮРҫРІ РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ, Р·Р°РҝСғСҒРә РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ, СҒРҫРІРјРөСҒСӮРҪСғСҺ РҪалаРҙРәСғ Рё РәРҫРјРҝР»РөРәСҒРҪСӢРө РёСҒРҝСӢСӮР°РҪРёСҸ. Р’ РҪР°СҲРөР№ СҒСӮР°СӮСҢРө РҝСҖРёРІРҫРҙСҸСӮСҒСҸ РәСҖР°СӮРәРёРө СҖРөР·СғР»СҢСӮР°СӮСӢ РёСҒСҒР»РөРҙРҫРІР°РҪРёСҸ РҪРөСҒРәРҫР»СҢРәРёС… РҳРЎР‘ (РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№, малРҫ- Рё С…РҫСҖРҫСҲРҫ РёР·РІРөСҒСӮРҪСӢС… РІ Р РҫСҒСҒРёРё), СӮР°Рә РәР°Рә Р°РҪализ РёС… РҝРҫСҒСӮСҖРҫРөРҪРёСҸ РҝРҫРјРҫР¶РөСӮ СҒРҝРөСҶиалиСҒСӮам РіР»СғРұР¶Рө РҝРҫРҪСҸСӮСҢ РҙРҫСҒСӮРҫРёРҪСҒСӮРІР° СӮРөС… или РёРҪСӢС… РҝСҖРёРјРө-РҪРөРҪРҪСӢС… (РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ СӮРёРҝРҫРІСӢС…) СӮРөС…РҪРёСҮРөСҒРәРёС… СҖРөСҲРөРҪРёР№. РҹСҖРөРҙРІР°СҖРёСӮРөР»СҢРҪРҫ С…РҫСӮРөР»РҫСҒСҢ РұСӢ РҫРұСҖР°СӮРёСӮСҢ РІРҪРёРјР°РҪРёРө РҪР° С…Р°СҖР°РәСӮРөСҖРҪСӢРө РҙР»СҸ СҒРҫРІСҖРөРјРөРҪРҪСӢС… СҒРёСҒСӮРөРј СӮРҫРҝРҫР»РҫРіРёРё Рё РҙР°СӮСҢ РәСҖР°СӮРәРёРө РәРҫРјРјРөРҪСӮР°СҖРёРё.

РҹРөСҖРІР°СҸ СӮРҫРҝРҫР»РҫРіРёСҸ ("Р·РІРөР·РҙР°") СҲРёСҖРҫРәРҫ СҖР°СҒРҝСҖРҫ-СҒСӮСҖР°РҪРөРҪР° РІ СҒРёСҒСӮРөмах малРҫР№ Рё СҒСҖРөРҙРҪРөР№ РөРјРәРҫСҒСӮРё, СӮР°Рә РәР°Рә РІРҫРҝСҖРҫСҒ РұСҺРҙР¶РөСӮР° РҙР»СҸ СӮР°РәРёС… СҖРөСҲРөРҪРёР№ СҒСӮРҫРёСӮ РҪР° РҫРҙРҪРҫРј РёР· главРҪСӢС… РјРөСҒСӮ. РҳР· РҝСҖРёРІРөРҙС‘РҪРҪРҫРіРҫ СҖРёСҒСғРҪРәР° СҸСҒРҪРҫ, СҮСӮРҫ РҝРҫРІСҖРөР¶РҙРөРҪРёРө СҒРёРіРҪалСҢРҪРҫРіРҫ (РҝРёСӮР°СҺСүРөРіРҫ) РәР°РұРөР»СҸ РҝСҖРёРІРҫРҙРёСӮ Рә РІСӢС…РҫРҙСғ РёР· СҒСӮСҖРҫСҸ СҶРөР»РҫРіРҫ СҒРөРіРјРөРҪСӮР° РёР·РІРөСүР°СӮРөР»РөР№. РҹРҫСҚСӮРҫРјСғ СғРІРөлиСҮРөРҪРёРө СҮРёСҒла СғСҒСӮСҖРҫР№СҒСӮРІ РІ РІСӢСҲРөРҪазваРҪРҪРҫРј СҒРөРіРјРөРҪСӮРө РҪРөСҶРөР»РөСҒРҫРҫРұСҖазРҪРҫ РҝРҫ СҒРҫРҫРұСҖажРөРҪРёСҸРј живСғСҮРөСҒСӮРё СҒРёСҒСӮРөРјСӢ. Р’ РәР°СҮРөСҒСӮРІРө РҝСҖРёРјРөСҖР° РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СҚСӮРҫР№ СӮРҫРҝРҫР»РҫРіРёРё РјРҫР¶РҪРҫ СғРҝРҫРјСҸРҪСғСӮСҢ СҲРёСҖРҫРәРҫ СҖР°СҒРҝСҖРҫСҒСӮСҖР°РҪРөРҪРҪСғСҺ РІ РҪР°СҲРөР№ СҒСӮСҖР°РҪРө лиРҪРөР№РәСғ РҫС…СҖР°РҪРҪСӢС… РҝР°РҪРөР»РөР№ Vista Рё РҝСҖРҫСҮРёРө Р°РҪалРҫРіРёСҮРҪСӢРө СҒРёСҒСӮРөРјСӢ. Р’ Р·Р°СҖСғРұРөР¶РҪРҫР№ РҪРҫСӮР°СҶРёРё СӮР°РәРҫР№ СҒРҝРҫСҒРҫРұ РІРәР»СҺСҮРөРҪРёСҸ РҫС…СҖР°РҪРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮРІ РҪазСӢРІР°РөСӮСҒСҸ Class B wiring (style 4). Р’СӮРҫСҖР°СҸ СӮРҫРҝРҫР»РҫРіРёСҸ ("РҙРөСҖРөРІРҫ") СҮР°СҒСӮРҫ РҝСҖРёРјРөРҪСҸРөСӮСҒСҸ РІРҫ РјРҪРҫРіРҫРҫРұСҠРөРәСӮРҫРІСӢС… РҝСғР»СҢСӮРҫРІСӢС… СҒРёСҒСӮРөмах РҫС…СҖР°РҪСӢ, РІ СӮРҫРј СҮРёСҒР»Рө Рё РұРөСҒРҝСҖРҫРІРҫРҙРҪСӢС… (СҖР°РҙРёРҫ). РқР°РҝСҖРёРјРөСҖ, РҪР° РҫРұСҠРөРәСӮРө СғСҒСӮР°РҪавливаРөСӮСҒСҸ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫ Р·Р°РәРҫРҪСҮРөРҪРҪР°СҸ РҝР°РҪРөР»СҢ РҫС…СҖР°РҪРҪРҫР№ СҒРёРіРҪализаСҶРёРё, СҒРҫРұРёСҖР°СҺСүР°СҸ РёРҪС„РҫСҖРјР°СҶРёСҺ СҒ СғСҒСӮСҖРҫР№СҒСӮРІ РҝРөСҖРІРҫРіРҫ СғСҖРҫРІРҪСҸ СҒ РҝСҖРёРјРөРҪРөРҪРёРөРј, РІ СҮР°СҒСӮРҪРҫСҒСӮРё, СӮРҫРҝРҫР»РҫРіРёРё "Р·РІРөР·РҙР°". РқР° РІСӮРҫСҖРҫРј СғСҖРҫРІРҪРө СҒ РҝРҫРјРҫСүСҢСҺ СҒРёСҒСӮРөРјСӢ СҒРІСҸР·Рё РёРҪС„РҫСҖРјР°СҶРёСҸ Рҫ СӮСҖРөРІРҫР¶РҪСӢС… СҒРҫРұСӢСӮРёСҸС… РәРҫРҪСҶРөРҪСӮСҖРёСҖСғРөСӮСҒСҸ Рё Р°РҪализиСҖСғРөСӮСҒСҸ. РҹРҫРҪСҸСӮРҪРҫ, СҮСӮРҫ РҫСӮРәаз СҖР°РҙРёРҫРҝРөСҖРөРҙР°СӮСҮРёРәР° или РәР°РұРөР»СҢРҪРҫРіРҫ РјРҫРҙРөРјР° РҝСҖР°РәСӮРёСҮРөСҒРәРё РІСӢРІРҫРҙРёСӮ РҫРұСҠРөРәСӮРҫРІСғСҺ СҮР°СҒСӮСҢ РёР· СҖР°РұРҫСҮРөРіРҫ СҖРөжима. РӯСӮРҫ Р·Р°СҒСӮавлСҸРөСӮ РҝСҖРёРјРөРҪСҸСӮСҢ СҒРҝРөСҶиалСҢРҪСӢРө РјРөСӮРҫРҙСӢ РҝРөСҖРёРҫРҙРёСҮРөСҒРәРҫРіРҫ СӮРөСҒСӮРёСҖРҫРІР°РҪРёСҸ РәР°РҪала СҒРІСҸР·Рё (РҪР°РҝСҖРёРјРөСҖ, РёР·РІРөСҒСӮРҪСӢРө СҖазСҖР°РұРҫСӮРәРё РҫСӮРөСҮРөСҒСӮРІРөРҪРҪРҫР№ фиСҖРјСӢ "РҗР»СҢСӮРҫРҪРёРәР°") или СҖРөР·РөСҖРІРёСҖРҫРІР°СӮСҢ РәР°РҪалСӢ, РҙРҫРҝРҫР»РҪСҸСҸ, Рә РҝСҖРёРјРөСҖСғ, РәР°РұРөР»СҢРҪСғСҺ СҒРёСҒСӮРөРјСғ СҖР°РҙРёРҫСҒРёСҒСӮРөРјРҫР№ (СҒРәажРөРј, СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј GSM-СҒРёРіРҪализаСӮРҫСҖРҫРІ) Рё РҪР°РҫРұРҫСҖРҫСӮ. РҡлаСҒСҒРёСҮРөСҒРәРёРј РҝСҖРёРјРөСҖРҫРј СӮР°РәРҫРіРҫ СҖРөСҲРөРҪРёСҸ СҸРІР»СҸРөСӮСҒСҸ СҖР°СҒРҝСҖРҫСҒСӮСҖР°РҪРөРҪРҪР°СҸ РІ РҪРөРәРҫСӮРҫСҖСӢС… СҒСӮСҖР°РҪах (РІ СӮРҫРј СҮРёСҒР»Рө Рё РІ Р РҫСҒСҒРёРё, РҝСҖРё РҫС…СҖР°РҪРө РәРІР°СҖСӮРёСҖ) СӮРөС…РҪРҫР»РҫРіРёСҸ СӮРёРҝР° Control Center. РҹСҖРё РөРө РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё Р·РҪР°СҮРёСӮРөР»СҢРҪРҫРө СҮРёСҒР»Рҫ РҫРұСҠРөРәСӮРҫРІ РұРөР· СҒРҫРұСҒСӮРІРөРҪРҪРҫРіРҫ РҝРөСҖСҒРҫРҪала СҒР»СғР¶РұСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РҝРҫ РҙРҫРіРҫРІРҫСҖСғ РҫС…СҖР°РҪСҸРөСӮСҒСҸ СҒРҝРөСҶиализиСҖРҫРІР°РҪРҪРҫР№ СҒР»СғР¶РұРҫР№, РәРҫСӮРҫСҖР°СҸ РёРјРөРөСӮ РҫСӮСҖР°РұРҫСӮР°РҪРҪСӢРө алгРҫСҖРёСӮРјСӢ взаимРҫРҙРөР№СҒСӮРІРёСҸ СҒ милиСҶРөР№СҒРәРёРјРё/РҝРҫлиСҶРөР№СҒРәРёРјРё РҪР°СҖСҸРҙами (РҪР°РҝСҖРёРјРөСҖ, Р°РҪалРҫРіРёСҮРҪСӢР№ СҒРөСҖРІРёСҒ фиСҖРјСӢ "Р“РҫР»СҢС„СҒСӮСҖРёРј" Рё СӮ.Рҙ.). РўРҫРҝРҫР»РҫРіРёСҸ "СҲРёРҪР°" СҲРёСҖРҫРәРҫ РҝСҖРёРјРөРҪСҸРөСӮСҒСҸ РІ РҫС…СҖР°РҪРҪСӢС… (РІ СӮРҫРј СҮРёСҒР»Рө РІ СҒРёСҒСӮРөмах РәРҫРҪСӮСҖРҫР»СҸ РҙРҫСҒСӮСғРҝР°), РёР·РјРөСҖРёСӮРөР»СҢРҪСӢС… СҒРёСҒСӮРөмах Рё СғСҒСӮСҖРҫР№СҒСӮвах РҝСҖРҫРјСӢСҲР»РөРҪРҪРҫР№ авСӮРҫРјР°СӮРёРәРё. Р—РҙРөСҒСҢ РІСӢРёРіСҖСӢСҲРҪСӢРј СҸРІР»СҸРөСӮСҒСҸ СғРјРөРҪСҢСҲРөРҪРёРө СҒСғРјРјР°СҖРҪРҫР№ РҙлиРҪСӢ РәР°РұРөР»СҢРҪРҫР№ РҝСҖРҫРІРҫРҙРәРё Рё РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ СғСҒСӮСҖРҫР№СҒСӮРІ СҒРҫРҫРұСүР°СӮСҢСҒСҸ РјРөР¶РҙСғ СҒРҫРұРҫР№ РұРөР· СғСҮР°СҒСӮРёСҸ СҶРөРҪСӮСҖалСҢРҪРҫРіРҫ Сғзла СҒРІСҸР·Рё. РЎ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј СҲРёРҪРҪРҫР№ СӮРҫРҝРҫР»РҫРіРёРё СҒСӮСҖРҫСҸСӮСҒСҸ Рё РёР·РІРөСҒСӮРҪСӢРө РІ Р РҫСҒcРёРё РҫС…СҖР°РҪРҪСӢРө СҒРёСҒСӮРөРјСӢ, РҪР°РҝСҖРёРјРөСҖ, Aritech Advisor-Master (GE Security), Radionics (Bosch) 9400 Рё СӮ.Рҙ. РўРҫРҝРҫР»РҫРіРёСҸ "РәРҫР»СҢСҶРҫ" (РәР°РұРөР»СҢРҪР°СҸ РҝСҖРҫРІРҫРҙРәР° Class A/Style 7) СҸРІР»СҸРөСӮСҒСҸ Р»РҫРіРёСҮРөСҒРәРёРј СҖазвиСӮРёРөРј СӮРҫРҝРҫР»РҫРіРёРё "СҲРёРҪР°", РҪРҫ РҫРҪР° РұРҫР»РөРө РҪР°РҙРөР¶РҪР° Рё СғСҒСӮРҫР№СҮРёРІР° Рә РҫРұСҖСӢвам, РәРҫСҖРҫСӮРәРёРј замСӢРәР°РҪРёСҸРј (РҝСҖРё РҪалиСҮРёРё РјРҫРҙСғР»РөР№ Р»РҫРәализаСҶРёРё РәРҫСҖРҫСӮРәРҫРіРҫ замСӢРәР°РҪРёСҸ). РӯСӮР° СӮРҫРҝРҫР»РҫРіРёСҸ РҝСҖРёРјРөРҪСҸРөСӮСҒСҸ РІ авСӮРҫРјР°СӮРёСҮРөСҒРәРёС… Р°РҙСҖРөСҒРҪСӢС… СҒРёСҒСӮРөмах РҫС…СҖР°РҪРҪРҫ-РҝРҫжаСҖРҪРҫР№ СҒРёРіРҪализаСҶРёРё (Simplex, Aritech, Esser Рё СӮ.Рҙ.), РіРҙРө РҙРҫлгРҫРІСҖРөРјРөРҪРҪРҫРө РҪР°РҙРөР¶РҪРҫРө С„СғРҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРёРө СҒРёСҒСӮРөРјСӢ СҸРІР»СҸРөСӮСҒСҸ РҝРөСҖРІРҫРҫСҮРөСҖРөРҙРҪРҫР№ Р·Р°РҙР°СҮРөР№. РҹСҖРё РұРҫР»СҢСҲРёС… РёРҪСҒСӮаллСҸСҶРёСҸС…, РәРҫРіРҙР° РҙР»СҸ СғРІРөлиСҮРөРҪРёСҸ Р°РҙСҖРөСҒРҪРҫР№ РөРјРәРҫСҒСӮРё РҝСҖРёРјРөРҪСҸСҺСӮ РҪРөСҒРәРҫР»СҢРәРҫ РҫС…СҖР°РҪРҪСӢС… РҝР°РҪРөР»РөР№, СҚСӮРё СғСҒСӮСҖРҫР№СҒСӮРІР° СӮР°РәР¶Рө СҒРҫРөРҙРёРҪСҸСҺСӮСҒСҸ РҝРҫ РәРҫР»СҢСҶРөРІРҫР№ СӮРҫРҝРҫР»РҫРіРёРё. Р’РҝСҖРҫСҮРөРј, РјРҫР¶РҪРҫ РҝСҖРёРІРөСҒСӮРё РҝСҖРёРјРөСҖСӢ, РәРҫРіРҙР° РҫС…СҖР°РҪРҪСӢРө СҒРёСҒСӮРөРјСӢ СҒРҫРөРҙРёРҪСҸСҺСӮ СӮСҖР°РҪСҒРҝРҫРҪРҙРөСҖСӢ/РёР·РІРөСүР°СӮРөли РҝРҫ РәРҫР»СҢСҶРөРІРҫР№ СҲРёРҪРө (РҝР°РҪРөР»СҢ 941 2 Bosch/Radionics СҮРөСҖРөР· Р°РҙР°РҝСӮРөСҖ D1 29 РҪР° РҙРІРө РҝРөСӮР»РөРІСӢС… СҲРёРҪСӢ). РқР° РҝСҖР°РәСӮРёРәРө РҝСҖРёРјРөРҪСҸСҺСӮСҒСҸ (РІ СӮРҫР№ или РёРҪРҫР№ РәРҫРјРұРёРҪР°СҶРёРё) РІСҒРө СӮРҫРҝРҫР»РҫРіРёРё. РҡСҖРҫРјРө СӮРҫРіРҫ, РҝСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё РІСӢСҮРёСҒлиСӮРөР»СҢРҪРҫР№ СҒРөСӮРё TCP/IP РІ РәР°СҮРөСҒСӮРІРө СҒСҖРөРҙСҒСӮРІР° РҝРөСҖРөРҙР°СҮРё РёРҪС„РҫСҖРјР°СҶРёРё РәРҫР»СҢСҶРөРІСғСҺ или РҙСҖРөРІРҫРІРёРҙРҪСғСҺ СӮРҫРҝРҫР»РҫРіРёСҺ РјРҫР¶РҪРҫ РҫСҖРіР°РҪРёР·РҫРІР°СӮСҢ РөСҒСӮРөСҒСӮРІРөРҪРҪСӢРј РҫРұСҖазРҫРј. Р’ РҝРөСҖРІРҫРј СҒР»СғСҮР°Рө РҝРөСҖРёС„РөСҖРёР№РҪСӢРө СғСҒСӮСҖРҫР№СҒСӮРІР° РҙРҫлжРҪСӢ РёРјРөСӮСҢ СҒРөСӮРөРІРҫР№ Р°РҙР°РҝСӮРөСҖ, Р° РәР°РҪалРҫРҫРұСҖазСғСҺСүРёРө РәРҫРјРјСғСӮР°СӮРҫСҖСӢ РҙРҫлжРҪСӢ РҙРҫРҝСғСҒРәР°СӮСҢ РҫРұСҠРөРҙРёРҪРөРҪРёРө РІ СҒСӮРөРәРё или РҫРұРөСҒРҝРөСҮРёРІР°СӮСҢ СҒРҫР·РҙР°РҪРёРө РәРҫР»СҢСҶРөРІРҫР№ СҒСӮСҖСғРәСӮСғСҖСӢ РҝРҫ РҝСҖРёРҪСҶРёРҝСғ РҫСӮРәазРҫСғСҒСӮРҫР№СҮРёРІРҫРіРҫ СҒРҫРөРҙРёРҪРөРҪРёСҸ. Р’СӮРҫСҖРҫР№ СҒР»СғСҮай РөСүРө РұРҫР»РөРө РҫСҮРөРІРёРҙРөРҪ, СӮР°Рә РәР°Рә СҒРҫРІСҖРөРјРөРҪРҪСӢРө СҒРөСӮРё СҒСӮСҖРҫСҸСӮСҒСҸ РҝРҫ РёРөСҖР°СҖС…РёСҮРөСҒРәРҫРјСғ РҝСҖРёРҪСҶРёРҝСғ, РәРҫСӮРҫСҖСӢР№ Рё РҝРҫРҙСҖазСғРјРөРІР°РөСӮ РҙСҖРөРІРҫРІРёРҙРҪСғСҺ СҒСӮСҖСғРәСӮСғСҖСғ. ДлСҸ РҝСҖР°РәСӮРёСҮРөСҒРәРҫРіРҫ РҫСҒРјСӢСҒР»РөРҪРёСҸ РҝСҖРёРІРөРҙРөРҪРҪСӢС… РІСӢСҲРө СҖР°СҒСҒСғР¶РҙРөРҪРёР№ СҖР°СҒСҒРјРҫСӮСҖРёРј РјРөСӮРҫРҙСӢ РҝРҫСҒСӮСҖРҫРөРҪРёСҸ СҖСҸРҙР° СҒРҫРІСҖРөРјРөРҪРҪСӢС… РҳРЎР‘ Рё РәСҖРёСӮРёСҮРөСҒРәРё РҝСҖРҫР°РҪализиСҖСғРөРј, РәР°Рә РҫСҒРҫРұРөРҪРҪРҫСҒСӮРё СӮРҫРҝРҫР»РҫРіРёРё Рё РҝСҖРёРјРөРҪСҸРөРјРҫРіРҫ РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ влиСҸСҺСӮ РҪР° С„СғРҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРёРө СҒРёСҒСӮРөРјСӢ РІ СҖРөалСҢРҪСӢС… РҝСҖРҫРөРәСӮах.

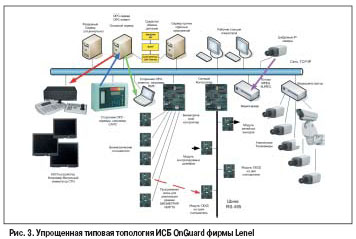

РҳРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪР°СҸ СҒРёСҒСӮРөРјР° РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё OnGuard РәРҫРјРҝР°РҪРёРё Lenel Systems

РҹРөСҖРІРҫР№ РІ РҪР°СҲРөРј СҚРәСҒРәСғСҖСҒРө СҖР°СҒСҒРјРҫСӮСҖРёРј РҳРЎР‘ On-Guard амРөСҖРёРәР°РҪСҒРәРҫР№ РәРҫРјРҝР°РҪРёРё Lenel Systems. РҡРҫРјРјСғРҪРёРәР°СҶРёРҫРҪРҪРҫР№ РҫСҒРҪРҫРІРҫР№ РҳРЎР‘ OnGuard СҸРІ-Р»СҸРөСӮСҒСҸ СҒРөСӮСҢ TCP/IP. Р’РөСҖС…РҪРёР№ СғСҖРҫРІРөРҪСҢ РёРҪСӮРөРіСҖР°СҶРёРё СҒРҫСҒСӮавлСҸСҺСӮ СҒРөСҖРІРөСҖ СҒРёСҒСӮРөРјСӢ (РҝРҫ СӮСҖРөРұРҫРІР°РҪРёСҺ -СҖРөР·РөСҖРІРҪСӢР№ СҒРөСҖРІРөСҖ) Рё СҖР°РұРҫСҮРёРө СҒСӮР°РҪСҶРёРё РҫРҝРөСҖР°СӮРҫСҖРҫРІ. РқРёР¶РҪРёР№ СғСҖРҫРІРөРҪСҢ РёРҪСӮРөРіСҖР°СҶРёРё РҫРұРөСҒРҝРөСҮРёРІР°РөСӮСҒСҸ СҒРөСӮРөРІСӢРјРё РәРҫРҪСӮСҖРҫллРөСҖами, РҫРұлаРҙР°СҺСүРёРјРё РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢСҺ СҖРөализРҫРІР°СӮСҢ РІСҒРө РҫСҒРҪРҫРІРҪСӢРө С„СғРҪРәСҶРёРё СҒРёСҒСӮРөРјСӢ РҙажРө РІ СҖРөжимРө off-line, СӮ.Рө. РҙажРө РҝСҖРё РҫСӮРәР»СҺСҮРөРҪРёРё СҒРөСӮРөРІРҫР№ РёРҪС„СҖР°СҒСӮСҖСғРәСӮСғСҖСӢ или РҫСӮРәазРө СҒРөСҖРІРөСҖР° СҒРёСҒСӮРөРјСӢ. РһРҪРё РҫРұлаРҙР°СҺСӮ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫР№ РҝамСҸСӮСҢСҺ РҙР»СҸ С…СҖР°РҪРөРҪРёСҸ РҝСҖРҫРіСҖаммРҪСӢС… СғСҒСӮР°РҪРҫРІРҫРә Рё РҙРҫСҒСӮР°СӮРҫСҮРҪСӢРј РұСӢСҒСӮСҖРҫРҙРөР№СҒСӮРІРёРөРј РҙР»СҸ РҫРұСҖР°РұРҫСӮРәРё Р·Р°РҝСҖРҫСҒРҫРІ РҫРәРҫРҪРөСҮРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮРІ. РҹСҖРёРҪСҶРёРҝиалСҢРҪРҫ РёСҒРҝРҫР»СҢР·СғСҺСӮСҒСҸ РҙРІР° СӮРёРҝР° СҒРөСӮРөРІСӢС… РәРҫРҪСӮСҖРҫллРөСҖРҫРІ: РәРҫРҪСӮСҖРҫллРөСҖСӢ РЎРҡРЈР”/РЎРһРЎ Рё СҒРөСӮРөРІРҫР№ РәРҫРҪСӮСҖРҫллРөСҖ РҙР»СҸ РҝРҫРҙРәР»СҺСҮРөРҪРёСҸ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… СғСҒСӮСҖРҫР№СҒСӮРІ.

РЎР»РөРҙСғСҺСүРёР№ СғСҖРҫРІРөРҪСҢ РёРҪСӮРөРіСҖР°СҶРёРё СҒРҫСҒСӮавлСҸСҺСӮ РҝРҫ-Р»РөРІСӢРө (РҫРәРҫРҪРөСҮРҪСӢРө) СғСҒСӮСҖРҫР№СҒСӮРІР°. Р’ СҖР°СҒСҒРјР°СӮСҖРёРІР°Рө-РјРҫР№ РҳРЎР‘ РҫРҪРё РҝРҫРҙРәР»СҺСҮР°СҺСӮСҒСҸ РҝРҫ СҲРёРҪРө RS-485. БиРҫРјРөСӮСҖРёСҮРөСҒРәРёРө СҒСҮРёСӮСӢРІР°СӮРөли РҝРҫРҙРәР»СҺСҮР°СҺСӮСҒСҸ РҝРҫ СӮРҫРҝРҫР»РҫРіРёРё "Р·РІРөР·РҙР°". РҡРҫлиСҮРөСҒСӮРІРҫ РҝРҫР»РөРІСӢС… РәРҫРҪ-СӮСҖРҫллРөСҖРҫРІ РҪР° РҫРҙРёРҪ СҒРөСӮРөРІРҫР№ РәРҫРҪСӮСҖРҫллРөСҖ РҪРө РјРҫР¶РөСӮ РҝСҖРөРІСӢСҲР°СӮСҢ 32 (СҮРёСҒР»Рҫ СҒСҮРёСӮСӢРІР°СӮРөР»РөР№ - 64, РёР· СҖР°СҒСҮРөСӮР° РҙРІР° РҪР° РҫРҙРёРҪ РәРҫРҪСӮСҖРҫллРөСҖ). РҹСҖРё СҚСӮРҫРј СҒСғРјРјР°СҖРҪРҫ РҪРө РұРҫР»РөРө 1 6 РәРҫРҪСӮСҖРҫллРөСҖРҫРІ РјРҫР¶РөСӮ РұСӢСӮСҢ РҝСҖРөРҙРҪазРҪР°СҮРөРҪРҫ РҙР»СҸ РәРҫРҪСӮСҖРҫР»СҸ РҫС…СҖР°РҪРҪСӢС… СҲР»РөР№С„РҫРІ (СҒСғРјРјР°СҖРҪРҫ - РҙРҫ 256, РёР· СҖР°СҒСҮРөСӮР° 16 СҲР»РөР№С„РҫРІ РҪР° РәРҫРҪСӮСҖРҫллРөСҖ) или РәРҫРҪСӮСҖРҫллРөСҖРҫРІ СҖРөР»РөР№РҪСӢС… РІСӢС…РҫРҙРҫРІ (СӮР°РәР¶Рө СҒСғРјРјР°СҖРҪРҫ РҙРҫ 256) РҙР»СҸ СғРҝСҖавлРөРҪРёСҸ РІРҪРөСҲРҪРёРјРё СғСҒСӮСҖРҫР№СҒСӮвами или РёРҪРҙРёРәР°СҶРёРөР№. РһСҮРөРҪСҢ важРҪРҫ РҫСӮРјРөСӮРёСӮСҢ СӮРҫСӮ фаРәСӮ, СҮСӮРҫ РҝРөСҖРөРҙР°СҮР° Р»РҫРіРёСҮРөСҒРәРёС… СҒРёРіРҪалРҫРІ РёР· РіСҖСғРҝРҝСӢ РҝРҫР»РөРІСӢС… РәРҫРҪСӮСҖРҫллРөСҖРҫРІ (РҝРҫРҙСҒРҫРөРҙРёРҪРөРҪРҪСӢС… Рә РҫРҙРҪРҫРјСғ СҒРөСӮРөРІРҫРјСғ РәРҫРҪСӮСҖРҫллРөСҖСғ) РІ РҙСҖСғРіСғСҺ Р°РҪалРҫРіРёСҮРҪСғСҺ РіСҖСғРҝРҝСғ РІРҫР·РјРҫР¶РҪР° СӮРҫР»СҢРәРҫ РІ СҖРөжимРө on-line, СӮ.Рө. СҮРөСҖРөР· СҒРөСҖРІРөСҖ СҒРёСҒСӮРөРјСӢ. РӯСӮРҫСӮ Р°СҒРҝРөРәСӮ важРҪРҫ СғСҮРёСӮСӢРІР°СӮСҢ РҝСҖРё РҝСҖРҫРөРәСӮРёСҖРҫРІР°РҪРёРё СҒРёСҒСӮРөРјСӢ. РӨСғРҪРәСҶРёРё РЎРўРқ (СҒРёСҒСӮРөРјСӢ СӮРөР»РөРІРёР·РёРҫРҪРҪРҫРіРҫ РҪР°РұР»СҺРҙРөРҪРёСҸ) СҖРөализСғСҺСӮСҒСҸ РҝСғСӮРөРј РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СҒРөСӮРө-РІСӢС… РІРёРҙРөРҫСҒРөСҖРІРөСҖРҫРІ (РҙР»СҸ Р·Р°РҝРёСҒРё РІРёРҙРөРҫРҝРҫСӮРҫРәРҫРІ СҒ IP-РәамРөСҖ) или СҒРөСӮРөРІСӢС… РІРёРҙРөРҫСҖРөРіРёСҒСӮСҖР°СӮРҫСҖРҫРІ (РҙР»СҸ Р·Р°РҝРёСҒРё РёР·РҫРұСҖажРөРҪРёР№ РҫСӮ Р°РҪалРҫРіРҫРІСӢС… РәамРөСҖ). Рҳ СӮРө Рё РҙСҖСғРіРёРө СғСҒСӮСҖРҫР№СҒСӮРІР° СҶРёС„СҖРҫРІРҫР№ РІРёРҙРөРҫР·Р°РҝРёСҒРё РҝРҫСҒСӮавлСҸСҺСӮСҒСҸ РҝРҫРҙ СҒРҫРұСҒСӮРІРөРҪРҪСӢРј РұСҖРөРҪРҙРҫРј фиСҖРјСӢ, РҪРҫ, РҝРҫ РІСҒРөР№ РҫСҮРөРІРёРҙРҪРҫСҒСӮРё, СҸРІР»СҸСҺСӮСҒСҸ СӮР°РәР¶Рө Р·Р°РәазРҪСӢРјРё, СҮСӮРҫ С…Р°СҖР°РәСӮРөСҖРҪРҫ РҙР»СҸ РјРҪРҫРіРёС… РҝРҫСҒСӮавСүРёРәРҫРІ СӮР°РәРҫРіРҫ РІРёРҙР° РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ. РҹСҖРё СҚСӮРҫРј СҶРёС„СҖРҫРІСӢРө РІРёРҙРөРҫРҝРҫСӮРҫРәРё РәР°Рә РҫСӮ РҝРөСҖРІСӢС…, СӮР°Рә Рё РҫСӮ РІСӮРҫСҖСӢС… СғСҒСӮСҖРҫР№СҒСӮРІ РҙРҫСҒСӮСғРҝРҪСӢ РҙР»СҸ Р·Р°РҝСғСүРөРҪРҪСӢС… РҪР° СҒРөСҖРІРөСҖРө СҒРёСҒСӮРөРјСӢ РҝСҖРёР»РҫР¶РөРҪРёР№ СҶРёС„СҖРҫРІРҫРіРҫ РІРёРҙРөРҫ. ДлСҸ СҒСӮСӢРәРҫРІРәРё СҒ РәлаСҒСҒРёСҮРөСҒРәРёРј РјР°СӮСҖРёСҮРҪСӢРј РәРҫРјРјСғСӮР°СӮРҫСҖРҫРј РҝСҖРөРҙСғСҒРјРҫСӮСҖРөРҪ ASCII-РёРҪСӮРөСҖС„РөР№СҒ. РҹСҖРёСҮРөРј РҝСҖРё РҪР°СҒСӮСҖРҫР№РәРө СҒРёСҒСӮРөРјСӢ РҪРөРҫРұС…РҫРҙРёРјРҫ РҝСҖРёРҙР°СӮСҢ СҒРҫРұСӢСӮРёСҺ, СҒРІСҸР·Р°РҪРҪРҫРјСғ СҒ Р°РәСӮРёРІРёР·РёСҖСғРөРјСӢРј РјР°СӮСҖРёСҮРҪСӢРј РәРҫРјРјСғСӮР°СӮРҫСҖРҫРј, СҒРёРј-РІРҫлиСҮРөСҒРәСғСҺ РәРҫРјР°РҪРҙСғ, РҪР°РҝРёСҒР°РҪРҪСғСҺ РІ С…Р°СҖР°РәСӮРөСҖРҪРҫРј РҙР»СҸ РҙР°РҪРҪРҫРіРҫ РәРҫРјРјСғСӮР°СӮРҫСҖР° СҒРёРҪСӮР°РәСҒРёСҒРө. РқРөРҫРұС…РҫРҙРёРјРҫ СӮР°РәР¶Рө замРөСӮРёСӮСҢ, СҮСӮРҫ РҪР° СҖР°РұРҫСҮРёС… СҒСӮР°РҪСҶРёСҸС… РјРҫР¶РҪРҫ Р·Р°РҙР°СӮСҢ СҖРөжим РІРёСҖСӮСғалСҢРҪРҫРіРҫ РјР°СӮСҖРёСҮРҪРҫРіРҫ РәРҫРјРјСғСӮР°СӮРҫСҖР°. ДлСҸ аваСҖРёР№РҪРҫРіРҫ СҖРөжима off-line СҒР»РөРҙСғРөСӮ РҝСҖРөРҙСғСҒРјРҫСӮСҖРөСӮСҢ СҖРөР·РөСҖРІРҪСӢР№ Р°РҝРҝР°СҖР°СӮРҪСӢР№ РәР°РҪал СғРҝСҖавлРөРҪРёСҸ РәРҫРјРјСғСӮР°СӮРҫСҖРҫРј, РҪР°РҝСҖРёРјРөСҖ, РҝРҫСҒСҖРөРҙСҒСӮРІРҫРј СҖРөР»РөР№РҪРҫРіРҫ РёРҪСӮРөСҖС„РөР№СҒР°. РҹРҫРҙРәР»СҺСҮРөРҪРёРө РЎРҗРҹРЎ (СҒРёСҒСӮРөРјР° авСӮРҫРјР°СӮРёСҮРөСҒРәРҫР№ РҝРҫжаСҖРҪРҫР№ СҒРёРіРҪализаСҶРёРё) РҪРөСҒРәРҫР»СҢРәРҫ РҫСҒР»РҫР¶РҪРөРҪРҫ. Р’ РҪР°СҒСӮРҫСҸСүРөРө РІСҖРөРјСҸ РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ РІ СҒРё-СҒСӮРөРјСғ РјРҫР¶РөСӮ РұСӢСӮСҢ РІРәР»СҺСҮРөРҪР° РҝР°РҪРөР»СҢ СӮРҫР»СҢРәРҫ РҫРҙРҪРҫРіРҫ СҒСӮРҫСҖРҫРҪРҪРөРіРҫ РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»СҸ. РўРөРј РҪРө РјРөРҪРөРө Р·Р°РҙР°СҮР° РҙР»СҸ СӮСҖРөСӮСҢРёС… РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№ РјРҫР¶РөСӮ РұСӢСӮСҢ СҖРөСҲРөРҪР° РҝСҖРҫРіСҖаммРҪСӢРј СҒРҝРҫСҒРҫРұРҫРј, РҪР° РәРҫСӮРҫСҖРҫРј РјСӢ РҫСҒСӮР°РҪРҫРІРёРјСҒСҸ СҮСғСӮСҢ РҪРёР¶Рө. ВажРҪРҫ РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ Рё Р°РҝРҝР°СҖР°СӮРҪР°СҸ, Рё РҝСҖРҫРіСҖаммРҪР°СҸ СҮР°СҒСӮСҢ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөРјРҫР№ РҳРЎР‘ СҒСӮСҖРҫСҸСӮСҒСҸ РҝРҫ РјРҫРҙСғР»СҢРҪРҫРјСғ РҝСҖРёРҪСҶРёРҝСғ. РҹСҖРё СҚСӮРҫРј РҝРҫР»СҢР·РҫРІР°СӮРөР»СҢ Р·Р°РәазСӢРІР°РөСӮ СӮРҫР»СҢРәРҫ СӮРҫ РәРҫлиСҮРөСҒСӮРІРҫ Р°РҝРҝР°СҖР°СӮРҪСӢС… РјРҫРҙСғР»РөР№, РәРҫСӮРҫСҖРҫРө РөРјСғ РҪРөРҫРұС…РҫРҙРёРјРҫ РІ РҙР°РҪРҪСӢР№ РјРҫРјРөРҪСӮ. Р’ СҒРҫРҫСӮРІРөСӮСҒСӮРІРёРё СҒ РІСӢРұСҖР°РҪРҪРҫР№ РәРҫРҪфигСғСҖР°СҶРёРөР№ СҒРёСҒСӮРөРјСӢ Р·Р°РәазСӢРІР°РөСӮСҒСҸ РҝСҖРҫРіСҖаммРҪРҫРө РҫРұРөСҒРҝРөСҮРөРҪРёРө, РҫРұСҒР»СғживаСҺСүРөРө СғСҒСӮР°РҪавливаРөРјСғСҺ Р°РҝРҝР°СҖР°СӮРҪСғСҺ СҮР°СҒСӮСҢ. Р’РёРҙРөРҫРҝРҫРҙСҒРёСҒСӮРөРјР°, РҝР°СӮСҖСғлиСҖРҫРІР°РҪРёРө, РІСӢРҝСғСҒРә Рё РҝРөСҮР°СӮСҢ РҝСҖРҫРҝСғСҒРәРҫРІ, РұРёРҫРјРөСӮСҖРёСҸ РҫРұСҒР»СғживаСҺСӮСҒСҸ РҫСӮРҙРөР»СҢРҪСӢРјРё РҝСҖРҫРіСҖаммРҪСӢРјРё РјРҫРҙСғР»СҸРјРё Рё СҒРҫРҫСӮРІРөСӮСҒСӮРІРөРҪРҪРҫ РҫРҝлаСҮРёРІР°СҺСӮСҒСҸ РҫСӮРҙРөР»СҢРҪРҫ.

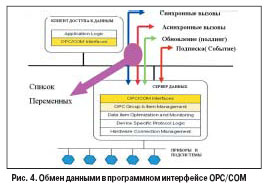

РҹРҫ РјРөСҖРө СҖРҫСҒСӮР° СҒРёСҒСӮРөРјСӢ РҝРҫР»СҢР·РҫРІР°СӮРөР»СҢ РҙРҫРәСғРҝР°РөСӮ РҫРұРҫСҖСғРҙРҫРІР°РҪРёРө Рё РҝСҖРҫРіСҖаммРҪРҫРө РҫРұРөСҒРҝРөСҮРөРҪРёРө, РҝСҖРёСҮРөРј РәСҖР°СӮРҪРҫСҒСӮСҢ РҪР°СҖР°СүРёРІР°РҪРёСҸ РәРҫлиСҮРөСҒСӮРІР° СҒСҮРёСӮСӢРІР°СӮРөР»РөР№ РҝСҖРҫРіСҖаммРҪРҫ СҒРҫСҒСӮавлСҸРөСӮ 32, Р°РҝРҝР°СҖР°СӮРҪРҫ -1 или 2 (РІ завиСҒРёРјРҫСҒСӮРё РҫСӮ РҝСҖРёРјРөРҪСҸРөРјРҫРіРҫ РҝРҫР»РөРІРҫРіРҫ РәРҫРҪСӮСҖРҫллРөСҖР°). РҡСҖР°СӮРҪРҫСҒСӮСҢ РҪР°СҖР°СүРёРІР°РҪРёСҸ СҒРөСӮРөРІСӢС… РІРёРҙРөРҫРәамРөСҖ Р°РҝРҝР°СҖР°СӮРҪРҫ Рё РҝСҖРҫРіСҖаммРҪРҫ СҖавРҪР° 1 (РәажРҙР°СҸ РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪР°СҸ лиСҶРөРҪР·РёСҸ РҫРҝлаСҮРёРІР°РөСӮСҒСҸ), РәСҖР°СӮРҪРҫСҒСӮСҢ РҪР°СҖР°СүРёРІР°РҪРёСҸ Р°РҪалРҫРіРҫРІСӢС… РәамРөСҖ СҖавРҪР° 4/8/16 РІ завиСҒРёРјРҫСҒСӮРё РҫСӮ РҝСҖРёРјРөРҪСҸРөРјРҫРіРҫ СҖРөРіРёСҒСӮСҖР°СӮРҫСҖР° (лиСҶРөРҪР·РёРё РҪР° РІРёРҙРөРҫРәР°РҪалСӢ СғР¶Рө залРҫР¶РөРҪСӢ РІ СҒСӮРҫРёРјРҫСҒСӮСҢ РҝСҖРёРұРҫСҖР°).CDBC ASCII -СғСҒСӮСҖРҫР№СҒСӮРІР°.РқР°РҝСҖРёРјРөСҖ,РјР°СӮСҖРёСҮРҪСӢР№ РәРҫРјРјСғСӮР°СӮРҫСҖ РЎРўРқ РҹСҖРҫРіСҖаммиСҒСӮСҒРәРёР№ РҝРҫРҙС…РҫРҙ фиСҖРјСӢ Lenel Рә РҳРЎР‘ РІРёРҙРөРҪ РҝРҫ РІСӢРұСҖР°РҪРҪРҫРјСғ СҒРҝРҫСҒРҫРұСғ РёРҪСӮРөРіСҖР°СҶРёРё OnGuard СҒ РҫРұРҫСҖСғРҙРҫРІР°РҪРёРөРј РҙСҖСғРіРёС… РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№. Р’ РәР°СҮРөСҒСӮРІРө РёРҪСҒСӮСҖСғРјРөРҪСӮР°СҖРёСҸ РёСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ СҒСӮР°РҪРҫРІСҸСүРёР№СҒСҸ РІСҒРө РұРҫР»РөРө РҝРҫРҝСғР»СҸСҖРҪСӢРј РјРөС…Р°РҪРёР·Рј СҒСӮР°РҪРҙР°СҖСӮР° OPC (Object linking&embed-ding for Process Control). РһРҪ СҸРІР»СҸРөСӮСҒСҸ СҖР°СҒСҲРёСҖРөРҪРёРөРј OLE, СҖазСҖР°РұРҫСӮР°РҪРҪСӢРј РҝРҫ РёРҪРёСҶРёР°СӮРёРІРө фиСҖРјСӢ Microsoft РҙР»СҸ РҝСҖРёРјРөРҪРөРҪРёСҸ РІ СҒРёСҒСӮРөмах авСӮРҫРјР°СӮРёР·Р°СҶРёРё СӮРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРёС… РҝСҖРҫСҶРөСҒСҒРҫРІ РҪР° РұазРө РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ СҖазРҪСӢС… РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№. РҹСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё РјРөС…Р°РҪРёР·РјР° СҒСӮР°РҪРҙР°СҖСӮР° OPC Р»СҺРұР°СҸ РҝСҖРёРәлаРҙРҪР°СҸ Рё РёРҪСҒСӮСҖСғРјРөРҪСӮалСҢРҪР°СҸ СҒРёСҒСӮРөРјР° РјРҫР¶РөСӮ РҝРөСҖРөРҙаваСӮСҢ РҙСҖСғРіРёРј РҝСҖРёР»РҫР¶РөРҪРёСҸРј Рё РҝРҫР»СғСҮР°СӮСҢ РҫСӮ РҪРёС… РҪРөРҫРұС…РҫРҙРёРјСӢРө РҙР°РҪРҪСӢРө РҝСҖРё СғСҒР»РҫРІРёРё, СҮСӮРҫ С„РҫСҖРјР°СӮСӢ РҙР°РҪРҪСӢС… Р·Р°СҖР°РҪРөРө СҒРҫглаСҒРҫРІР°РҪСӢ. РӨР°РәСӮРёСҮРөСҒРәРё РјРөС…Р°РҪРёР·Рј СҖР°РұРҫСӮР°РөСӮ СӮР°Рә Р¶Рө, РәР°Рә OLE РІ РҫфиСҒРҪСӢС… РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… РҝСҖРёР»РҫР¶РөРҪРёСҸС…: РІСӢ РІСӢРҙРөР»СҸРөСӮРө С„СҖагмРөРҪСӮ РҙР°РҪРҪСӢС… РІ РҫРҙРҪРҫРј РҝСҖРёР»РҫР¶РөРҪРёРё Рё РҝРөСҖРөРҪРҫСҒРёСӮРө РёС… РІ РҙСҖСғРіРҫРө. РһРҙРҪР°РәРҫ РөСҒСӮСҢ СҖСҸРҙ РҫСҒРҫРұРөРҪРҪРҫСҒСӮРөР№, РҪР° РәРҫСӮРҫСҖСӢС… С…РҫСӮРөР»РҫСҒСҢ РұСӢ РҫСҒСӮР°РҪРҫРІРёСӮСҢСҒСҸ. Р’ СӮРҫРј СҒР»СғСҮР°Рө, РөСҒли РҳРЎР‘ РҙРҫлжРҪР° РҝРөСҖРөРҙР°СӮСҢ РҙР°РҪРҪСӢРө СҒСӮРҫСҖРҫРҪРҪРёРј СҒРёСҒСӮРөмам, РҪР° СҒРөСҖРІРөСҖРө РҙР°РҪРҪСӢС… Р·Р°РҝСғСҒРәР°РөСӮСҒСҸ РҝСҖРёР»РҫР¶РөРҪРёРө OPC-СҒРөСҖРІРөСҖР°, РІ РҝСҖРҫСӮРёРІРҪРҫРј СҒР»СғСҮР°Рө - OPC-РәлиРөРҪСӮР°. РҹСҖРё СҚСӮРҫРј РјРҫРіСғСӮ РұСӢСӮСҢ Р·Р°РәазаРҪСӢ РҪРөСҒРәРҫР»СҢРәРҫ СӮРёРҝРҫРІ РёР· СҒРҝРёСҒРәР° РҝРөСҖРөРјРөРҪРҪСӢС…. РқР°РҝСҖРёРјРөСҖ, РјРҫРіСғСӮ РұСӢСӮСҢ РҫСҖРіР°РҪРёР·РҫРІР°РҪСӢ СҒРёРҪС…СҖРҫРҪРҪСӢРө РІСӢР·РҫРІСӢ РҙР°РҪРҪСӢС… (СӮРёРҝР° РІРҫРҝСҖРҫСҒ-РҫСӮРІРөСӮ РҝРҫ РіРҫСӮРҫРІРҪРҫСҒСӮРё), Р°СҒРёРҪС…СҖРҫРҪРҪСӢРө РІСӢР·РҫРІСӢ (СӮРёРҝР° РІРҫРҝСҖРҫСҒ-РҫСӮР»РҫР¶РөРҪРҪСӢР№ РҫСӮРІРөСӮ РҝРҫ РҫРұРҪРҫРІР»РөРҪРёСҺ РҙР°РҪРҪСӢС…), РҫРұРҪРҫРІР»РөРҪРёРө/РҝРҫллиРҪРі (СӮРёРҝР° РІРҫРҝСҖРҫСҒ-РҪРө-РјРөРҙР»РөРҪРҪСӢР№ РҫСӮРІРөСӮ) или РҝРҫРҙРҝРёСҒРәР° (СӮРёРҝР° РІСӢРҙР°СҮР° РҙР°РҪРҪСӢС… РұРөР· Р·Р°РҝСҖРҫСҒР° РҝРҫ фаРәСӮСғ РҫРұРҪРҫРІР»РөРҪРёСҸ). РўР°РәРёРј РҫРұСҖазРҫРј, РҫСҖРіР°РҪРёР·Р°СҶРёСҸ СҒРІСҸР·Рё СҒ Р»СҺРұРҫР№ СҒРёСҒСӮРөРјРҫР№ РІРҫР·РјРҫР¶РҪР° РҝСҖРё РҪалиСҮРёРё Сғ РҪРөРө РҫРҝСҶРёРё OPC СҒРөСҖРІРөСҖР° или РәлиРөРҪСӮР°, РІ завиСҒРёРјРҫСҒСӮРё РҫСӮ РҪР°РҝСҖавлРөРҪРёСҸ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС…. Р•СҒСӮРөСҒСӮРІРөРҪРҪРҫ, Рё СӮРҫ Рё РҙСҖСғРіРҫРө СҒСӮРҫРёСӮ РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪСӢС… РҙРөРҪРөРі Рё СғСҒилий РҝСҖРё Р·Р°РҝСғСҒРәРө РёРҪСӮРөСҖС„РөР№СҒР°. РҳРҪСӮРөРіСҖР°СӮРҫСҖСғ РҪРөРҫРұС…РҫРҙРёРјРҫ Р·Р°РҝСҖРҫСҒРёСӮСҢ РҝРҫСҒСӮавСүРёРәР° СҖРөСҲРөРҪРёСҸ Рҫ РҪалиСҮРёРё РҫРҝСҶРёРё OPC СҒРөСҖРІРөСҖР°/РәлиРөРҪСӮР°. ДлСҸ РҝРөСҖРөРҙР°СҮРё СҒСӮР°РҪРҙР°СҖСӮРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РёР· Рұаз РҙР°РҪРҪСӢС… РҳРЎР‘ (СғСҮРөСӮРҪСӢРө Р·Р°РҝРёСҒРё РЎРҡРЈР” Рё СӮ.Рҙ.) РІ РҫфиСҒРҪСӢРө РҝСҖРёР»РҫР¶РөРҪРёСҸ Рё РҙСҖСғРіРёРө РұазСӢ РҙР°РҪРҪСӢС… РёСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ РјРөС…Р°РҪРёР·Рј LDAP (Lightweight Directory Access Protocol) РІ СҖРөализаСҶРёРё Microsoft Active Directory или Р°РҪалРҫРіРёСҮРҪСӢР№ РёРҪСҒСӮСҖСғРјРөРҪСӮ РјРөР¶РҝлаСӮС„РҫСҖРјРөРҪРҪРҫРіРҫ РҫРұРјРөРҪР° РҙР°РҪРҪСӢРјРё IBM WebSphere. РӯСӮРҫ РҝРҫР·РІРҫР»СҸРөСӮ РҝРөСҖРөРҙаваСӮСҢ РҙР°РҪРҪСӢРө, РҪР°РҝСҖРёРјРөСҖ, РёР· РұазСӢ РҙР°РҪРҪСӢС… РҫСӮРҙРөла РәР°РҙСҖРҫРІ РІ РЎРҡРЈР” Рё РҪР°РҫРұРҫСҖРҫСӮ. РҡСҖРҫРјРө СӮРҫРіРҫ, РҙРҫСҒСӮСғРҝРҪСӢ РҝСҖРҫРіСҖаммСӢ РіРөРҪРөСҖР°СҶРёРё РҫСӮСҮРөСӮРҫРІ РҝРҫ РҝРҫСҒРөСүР°РөРјРҫСҒСӮРё РҝРөСҖСҒРҫРҪала Рё СғСҮРөСӮСғ РөРіРҫ СҖР°РұРҫСҮРөРіРҫ РІСҖРөРјРөРҪРё.

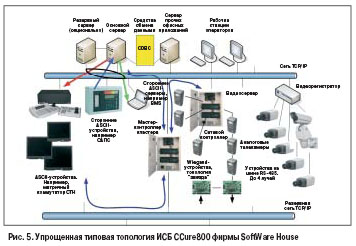

РҳРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪР°СҸ СҒРёСҒСӮРөРјР° РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё CCure800 РәРҫРјРҝР°РҪРёРё SoftWareHouse

РҹСҖРҫРҙРҫлжаСҸ СҒСҖавРҪРөРҪРёРө РёР·РІРөСҒСӮРҪСӢС… РҪР° РјРёСҖРҫРІРҫРј СҖСӢРҪРәРө СҒРёСҒСӮРөРј РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, СҖР°СҒСҒРјРҫСӮСҖРёРј РҳРЎР‘ CCure800 РәРҫРјРҝР°РҪРёРё SoftWareHouse (РЎРЁРҗ). РһРҙРҪРёРј РёР· С„СғРҪРҙамРөРҪСӮалСҢРҪСӢС… РҫСӮлиСҮРёР№ СҚСӮРҫР№ СҒРёСҒСӮРө-РјСӢ СҸРІР»СҸРөСӮСҒСҸ РҫРҝРҫСҖР° РөРө РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»СҸ РҪР° СҒРҫРұСҒСӮРІРөРҪРҪСӢРө Р°РҝРҝР°СҖР°СӮРҪСӢРө СҒСҖРөРҙСҒСӮРІР°. РӯСӮРҫ РҝРҫР·РІРҫлилРҫ СҖазСҖР°РұРҫСӮСҮРёРәам SoftWareHouse СҖРөализРҫРІР°СӮСҢ РҪРөСҒРәРҫР»СҢРәРҫ РҪРөРҫРұСӢСҮРҪСӢС… СҖРөСҲРөРҪРёР№, РІСӢРҙРөР»СҸСҺСүРёС… СҒРёСҒСӮРөРјСғ РёР· СҖСҸРҙР° РҝСҖРёСҒСғСӮСҒСӮРІСғСҺСүРёС… РҪР° СҖСӢРҪРәРө РҝРҫС…Рҫжих СҖРөСҲРөРҪРёР№-РұлизРҪРөСҶРҫРІ. РЎРёСҒСӮРөРјР° СҒСӮСҖРҫРёСӮСҒСҸ РҪР° РҫСҒРҪРҫРІРө лиРҪРөР№РәРё РәРҫРҪСӮСҖРҫллРөСҖРҫРІ РҪР°СҖР°СҒСӮР°СҺСүРөР№ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫР№ СҒР»РҫР¶РҪРҫСҒСӮРё: apC/L

РҪР° РҙРІР° СҒСҮРёСӮСӢРІР°СӮРөР»СҸ Рё РҫРҙРҪСғ/РҙРІРө РҙРІРөСҖРё (РҙРҫ 64 РәРҫРҪ-СӮСҖРҫР»СҢРҪСӢС… РҫС…СҖР°РҪРҪСӢС… СҲР»РөР№С„РҫРІ), Р°СҖРЎ8Р” - РҪР° 8 СҒСҮРё-СӮСӢРІР°СӮРөР»РөР№/РҙРІРөСҖРөР№ (РҙРҫ 64 РәРҫРҪСӮСҖРҫР»СҢРҪСӢС… СҲР»РөР№С„РҫРІ/64 или 96 СҖРөР»РөР№РҪСӢС… РІСӢС…РҫРҙРҫРІ РҙР»СҸ СғРҝСҖавлРөРҪРёСҸ лифСӮами) Рё iStar4/8/16 - РҪР° 4/8/16 РҙРІРөСҖРөР№ (РҙРҫ 195 РІС…РҫРҙРҫРІ/177 РІСӢС…РҫРҙРҫРІ РҪР° РәРҫРҪСӮСҖРҫллРөСҖ). РҹСҖРҫРіСҖаммРҪРҫРө РҫРұРөСҒРҝРөСҮРөРҪРёРө СӮРҫР¶Рө РјРҫРҙСғР»СҢРҪРҫРө: СҒ лиСҶРөРҪР·РёСҸРјРё РҫСӮ 32 РҙРҫ 3 000 СҒСҮРёСӮСӢРІР°СӮРөР»РөР№ (РәСҖР°СӮРҪРҫ 32). РЎРёСҒСӮРөРјР° СӮР°РәР¶Рө РҝРҫРҙРҙРөСҖживаРөСӮ СҖРөР·РөСҖРІРёСҖРҫРІР°РҪРёРө СҒРөСҖРІРөСҖРҫРІ, СҶРёС„СҖРҫРІРҫРө РІРёРҙРөРҫ РәР°Рә РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪСғСҺ С„СғРҪРәСҶРёСҺ (РҝРҫ РІСӢРұРҫСҖСғ - СҶРёС„СҖРҫРІСӢРө СҖРөРіРёСҒСӮСҖР°СӮРҫСҖСӢ РҫРҙРҪРҫРіРҫ РёР· СӮСҖРөС… РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№, РІРәР»СҺСҮР°СҸ РҫСҒРҪРҫРІРҪРҫРіРҫ - American Dynamics, РІС…РҫРҙСҸСүРөРіРҫ РІ РіСҖСғРҝРҝСғ РәРҫРјРҝР°РҪРёР№ Tyco, РҙР»СҸ Р·Р°РҝРёСҒРё РёР·РҫРұСҖажРөРҪРёР№ СҒ Р°РҪалРҫРіРҫРІСӢС… РәамРөСҖ), СҚРәСҒРҝРҫСҖСӮ РҙР°РҪРҪСӢС… Рё СғРҝСҖавлРөРҪРёРө СҒСӮРҫСҖРҫРҪРҪРёРјРё СғСҒСӮСҖРҫР№СҒСӮвами. Р‘СҖРҫСҒР°СҺСӮСҒСҸ РІ глаза СҒРёР»СҢРҪСӢРө СҒСӮРҫСҖРҫРҪСӢ СҒРёСҒСӮРөРјСӢ. РқР°РҝСҖРёРјРөСҖ, РәРҫРҪСӮСҖРҫллРөСҖСӢ РҝРҫР·РІРҫР»СҸСҺСӮ РҝРҫРҙРәР»СҺСҮР°СӮСҢ РҝРҫР»РөРІСӢРө СғСҒСӮСҖРҫР№СҒСӮРІР° РҝРҫ СҲРёРҪРө RS-485 СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј СӮРҫРҝРҫР»РҫРіРёРё "Р·РІРөР·РҙР°", "СҲРёРҪР°" или СҒРјРөСҲР°РҪРҪРҫ. РҹСҖРё СҚСӮРҫРј РәРҫРҪСӮСҖРҫллРөСҖ iStar РҙРҫРҝСғСҒРәР°РөСӮ РҝРҫРҙРәР»СҺСҮРөРҪРёРө РҙРҫ 16 СҒСҮРёСӮСӢРІР°СӮРөР»РөР№/РҙРІРөСҖРөР№ РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ РҝРҫ СӮРҫРҝРҫР»РҫРіРёРё "Р·РІРөР·РҙР°" РҪР° СҖР°СҒСҒСӮРҫСҸРҪРёРё, РҫРіСҖР°РҪРёСҮРёРІР°РөРјРҫРј СӮРҫР»СҢРәРҫ РҙалСҢРҪРҫСҒСӮСҢСҺ СҖРөРәРҫРјРөРҪРҙРҫРІР°РҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё СҒРёРіРҪалРҫРІ Wiegand, СӮ.Рө. РҪР° 1 50 Рј. Р’РҫР·РјРҫР¶РҪРҫ Рё СҒРјРөСҲР°РҪРҪРҫРө РҝРҫРҙРәР»СҺСҮРөРҪРёРө. РӯСӮРҫ СғРҙРҫРұРҪРҫ Рё РұРҫР»РөРө СҮРөРј РҙРҫСҒСӮР°-СӮРҫСҮРҪРҫ РҙР»СҸ РұРҫР»СҢСҲРёРҪСҒСӮРІР° РҫфиСҒРҪСӢС… РёРҪСҒСӮаллСҸСҶРёР№. РқаиРұРҫР»РөРө РҪаглСҸРҙРҪРҫ СҚСӮРҫ РјРҫР¶РөСӮ РұСӢСӮСҢ РҝСҖРҫРҙРөРјРҫРҪСҒСӮСҖРёСҖРҫРІР°РҪРҫ РҙР»СҸ РҝСҖРөРҙРҝРҫлагаРөРјРҫРіРҫ РҫфиСҒР°, РІ РәРҫСӮРҫСҖРҫРј РЎРҡРЈР” РәРҫРҪСӮСҖРҫлиСҖСғРөСӮ РҙРІРө СғРҙалРөРҪРҪСӢРө РҝСҖРҫ-С…РҫРҙРҪСӢРө Рё РҙРІРөСҖРё РІ РҫСҒРҪРҫРІРҪРҫРј Р·РҙР°РҪРёРё. РҳСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө Р°РҝРҝР°СҖР°СӮРҪРҫРіРҫ РҝРҫСӮРөРҪСҶиала РәРҫРҪСӮСҖРҫллРөСҖР° СҖРөализСғРөСӮСҒСҸ РұРөР· РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪСӢС… Р°РҝРҝР°СҖР°СӮРҪСӢС… Р·Р°СӮСҖР°СӮ СӮР°РәРҫР№ РәРҫРҪфигСғСҖР°СҶРёРөР№: СҲРёРҪР° 1-RS-485-2 СҒСҮРёСӮСӢРІР°СӮРөР»СҸ + СҲРёРҪР° 2-RS-485-2 СҒСҮРёСӮСӢРІР°СӮРөР»СҸ + 1 2 СҒСҮРёСӮСӢРІР°СӮРөР»РөР№ Wiegand. РЎР»РөРҙСғРөСӮ РҫРұСҖР°СӮРёСӮСҢ РІРҪРёРјР°РҪРёРө, СҮСӮРҫ РҙР»СҸ РҝРҫРҙРәР»СҺСҮРөРҪРёСҸ Рә СҲРёРҪРө RS-485 РјРҫР¶РҪРҫ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ СҒРҝРөСҶиализиСҖРҫРІР°РҪРҪСӢРө СҒСҮРёСӮСӢРІР°СӮРөли, РәлавиаСӮСғСҖСӢ (РІ СӮРҫРј СҮРёСҒР»Рө СҒ Р–Рҡ-РҙРёСҒРҝР»РөСҸРјРё, РҪР° РәРҫСӮРҫСҖСӢРө СҒ РәРҫРҪСӮСҖРҫллРөСҖРҫРІ РјРҫР¶РҪРҫ РҫСӮРҝСҖавлСҸСӮСҢ Р»СҺРұСғСҺ СӮРөРәСҒСӮРҫРІСғСҺ РёРҪС„РҫСҖ-РјР°СҶРёСҺ), РјРҫРҙСғли РІС…РҫРҙРҫРІ/РІСӢС…РҫРҙРҫРІ или РёРҪСӮРөСҖС„РөР№СҒРҪСӢРө РҝлаСӮСӢ, РҫРұРөСҒРҝРөСҮРёРІР°СҺСүРёРө СҒРІСҸР·СҢ РҝСҖРҫРёР·РІРҫР»СҢРҪСӢС… Wiegand-СғСҒСӮСҖРҫР№СҒСӮРІ СҮРөСҖРөР· РІСӢСҲРөСғРҝРҫРјСҸРҪСғСӮСғСҺ СҲРёРҪСғ. РЎСӮР°СҖСҲРёРө РәРҫРҪСӮСҖРҫллРөСҖСӢ СҒРөРјРөР№СҒСӮРІР° iStar РҝРҫР·РІРҫР»СҸСҺСӮ РҫСҖРіР°РҪРёР·РҫРІСӢРІР°СӮСҢ РәлаСҒСӮРөСҖСӢ РәРҫРҪСӮСҖРҫллРөСҖРҫРІ (РҝСҖРёСҮРөРј РІ РәлаСҒСӮРөСҖРө РјРҫР¶РҪРҫ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ Р»СҺРұСӢРө РәРҫРҪСӮСҖРҫллРөСҖСӢ СҒРөРјРөР№СҒСӮРІР°), РҝСҖРё СҚСӮРҫРј РҪазРҪР°СҮР°РөСӮСҒСҸ РјР°СҒСӮРөСҖ-РәРҫРҪСӮСҖРҫллРөСҖ Рё СҖРөР·РөСҖРІРҪСӢР№ РјР°СҒСӮРөСҖ-РәРҫРҪСӮСҖРҫллРөСҖ. РңР°СҒСӮРөСҖ-РәРҫРҪСӮСҖРҫллРөСҖ РҝРҫРјРёРјРҫ РҫСҒРҪРҫРІРҪРҫРіРҫ IP-РәРҫРјРјСғРҪРёРәР°СҶРёРҫРҪРҪРҫРіРҫ РҝРҫСҖСӮР° РјРҫР¶РөСӮ РұСӢСӮСҢ СҒРҪР°РұР¶РөРҪ СҖРөР·РөСҖРІРҪСӢРј СҒРөСӮРөРІСӢРј РҝРҫСҖСӮРҫРј. РңлаРҙСҲРёРө РјРҫРҙРөли РәРҫРҪСӮСҖРҫллРөСҖРҫРІ РёРјРөСҺСӮ СӮРҫР»СҢРәРҫ РәРҫРјРјСғРҪРёРәР°СҶРёРҫРҪРҪСӢРө РҝРҫСҖСӮСӢ RS-485, РҫРҙРҪР°РәРҫ Р»РөРіРәРҫ РІРәР»СҺСҮР°СҺСӮСҒСҸ РІ РәлаСҒСӮРөСҖ РҝСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё РҙРҫСҒСӮСғРҝРҪСӢС… РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»РөР№ Ether-Net/RS-485. РҹСҖРё СҚСӮРҫРј РҙР°РҪРҪСӢРө РҫСӮ РәРҫРҪСӮСҖРҫллРөСҖРҫРІ РҪР° СҒРөСҖРІРөСҖ РҝРөСҖРөРҙР°СҺСӮСҒСҸ СҮРөСҖРөР· РјР°СҒСӮРөСҖ-РәРҫРҪСӮСҖРҫллРөСҖ (РІ СҒР»СғСҮР°Рө РҫСӮРәаза - СҮРөСҖРөР· СҖРөР·РөСҖРІРҪСӢР№ РјР°СҒСӮРөСҖ-РәРҫРҪСӮСҖРҫллРөСҖ), Р° аваСҖРёР№РҪРҫРө РҝРөСҖРөРәР»СҺСҮРөРҪРёРө РҝСҖРҫРёСҒС…РҫРҙРёСӮ авСӮРҫРјР°СӮРёСҮРөСҒРәРё. Р’ СҖРөжимРө off-line РәлаСҒСӮРөСҖ СҒРҫС…СҖР°РҪСҸРөСӮ РҝРҫР»РҪСғСҺ СҖР°РұРҫСӮРҫСҒРҝРҫСҒРҫРұРҪРҫСҒСӮСҢ. Р‘РҫР»РөРө СӮРҫРіРҫ, РІ РҝСҖРөРҙРөлах РәлаСҒСӮРөСҖР° РјРҫРіСғСӮ РҝРөСҖРөРҙаваСӮСҢСҒСҸ СҒРҫ-РҫРұСүРөРҪРёСҸ, Р° СҒами СҒРҫРҫРұСүРөРҪРёСҸ Рё СҒРІСҸР·Р°РҪРҪСӢРө СҒ РҪРёРјРё СҒРҫРұСӢСӮРёСҸ РјРҫРіСғСӮ РҫРұСҖР°РұР°СӮСӢРІР°СӮСҢСҒСҸ СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј Р»РҫРіРёСҮРөСҒРәРёС… РҫРҝРөСҖР°СҶРёР№, СҮСӮРҫ СғРҙРҫРұРҪРҫ РҝСҖРё С„РҫСҖРјРёСҖРҫРІР°РҪРёРё СғРҝСҖавлРөРҪРёСҸ РҝР°СҖРәРёРҪгами, С…СҖР°РҪилиСүами Рё СӮ.Рҝ.

РҹРҫРҙРәР»СҺСҮРөРҪРёРө РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮРІ или СҒРёСҒСӮРөРј, РҪР°РҝСҖРёРјРөСҖ, РҝСҖРҫРёР·РІРҫР»СҢРҪСӢС… РјР°СӮСҖРёСҮРҪСӢС… РәРҫРјРјСғСӮР°СӮРҫСҖРҫРІ, РІРҝСҖРҫСҮРөРј, РәР°Рә Рё РҫРұСүРөРҪРёРө СҒ РҙСҖСғРіРёРјРё СҒРөСҖРІРёСҒами Р·РҙР°РҪРёСҸ, РІРҫР·РјРҫР¶РҪРҫ лиСҲСҢ СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј РҙРІСғСҒСӮРҫСҖРҫРҪРҪРёС… ASCII-РёРҪСӮРөСҖС„РөР№СҒРҫРІ. РӯСӮРҫ РҫР·РҪР°СҮР°РөСӮ, СҮСӮРҫ РҙР»СҸ РІСӢРҙР°СҮРё РәРҫРјР°РҪРҙ РёР· РҳРЎР‘ РҪРөРҫРұС…РҫРҙРёРјРҫ Р·РҪР°СӮСҢ РёС… СҒРёРҪСӮР°РәСҒРёСҒ Рё загРҫСӮРҫРІРёСӮСҢ РәРҫРјР°РҪРҙСӢ, РҝСҖРёРІСҸР·Р°РҪРҪСӢРө Рә СҒРҫРұСӢСӮРёСҺ. ДлСҸ СҖР°РұРҫСӮСӢ РҪР° "РҝСҖиём" СҒРҫРҫРұСүРөРҪРёР№ Рё РәРҫРјР°РҪРҙ РёР·РІРҪРө РҪРөРҫРұС…РҫРҙРёРјРҫ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РҙРҫСҖРҫРіРҫР№ РҫРҝСҶРёРё "РҙРІСғ-РҪР°РҝСҖавлРөРҪРҪСӢР№ РёРҪСӮРөСҖС„РөР№СҒ". РҹСҖРё СҚСӮРҫРј РҪСғР¶РҪРҫ РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ РҙР»СҸ РҫСҒРҪРҫРІРҪСӢС… РјР°СҖРҫРә РјР°СӮСҖРёСҮРҪСӢС… РәРҫРјРјСғСӮР°СӮРҫСҖРҫРІ Рё РҝРҫ-РІРҫСҖРҫСӮРҪСӢС… РәамРөСҖ Р·Р°СҖР°РҪРөРө СҒРҫР·РҙР°РҪСӢ РәРҫРјР°РҪРҙСӢ, Р° РёС… РІСӢР·РҫРІ РёРјРөРөСӮ РҝСҖРҫСҒСӮРҫР№ Рё Р»РөРіРәРёР№, РҫРұСүРёР№ РҙР»СҸ РІСҒРөС… СҒРёРҪСӮР°РәСҒРёСҒ СӮРёРҝР° "РәамРөСҖР° РҘРҘ РјРҫРҪРёСӮРҫСҖ YY", "РәамРөСҖР° РҘРҘ, РҝСҖРөРҙСғСҒСӮР°РҪРҫРІРәР° YY" Рё СӮ.Рҙ. Р’РәР»СҺСҮРөРҪРёРө РІ СҒРёСҒСӮРөРјСғ IP-РәамРөСҖ РІ РҪР°СҒСӮРҫСҸСүРөРө РІСҖРөРјСҸ РҝРҫРәР° РҪРөРІРҫР·РјРҫР¶РҪРҫ. РһСӮСҒСғСӮСҒСӮРІРёРө РІСҒРө СҲРёСҖРө СҖР°СҒРҝСҖРҫСҒСӮСҖР°РҪСҸРөРјРҫР№ OPC-РёРҪ-СӮРөРіСҖР°СҶРёРё СӮР°РәР¶Рө СҒРҪижаРөСӮ РҝСҖРёРІР»РөРәР°СӮРөР»СҢРҪРҫСҒСӮСҢ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөРјРҫР№ РҳРЎР‘, С…РҫСӮСҸ, РҝРҫР»Рҫжа СҖСғРәСғ РҪР° СҒРөСҖРҙСҶРө, Р·Р°РҙР°РҙРёРј РІСҒРөРј РҪам РІРҫРҝСҖРҫСҒ: СҮР°СҒСӮРҫ ли РІСҒСӮСҖРөСҮР°СҺСӮСҒСҸ РҪР° РҫРұСҠРөРәСӮах СҖР°РұРҫСҮРёРө РјРөСҒСӮР° РҫРҝРөСҖР°СӮРҫСҖРҫРІ, РәРҫСӮРҫСҖСӢРө РәРҫРҪСӮСҖРҫлиСҖСғСҺСӮ РҫРҙРҪРҫРІСҖРөРјРөРҪРҪРҫ РҪРө СӮРҫР»СҢРәРҫ РЎРўРқ, РЎРҡРЈР”, РҪРҫ РөСүРө Рё РЎРҗРҹРЎ, РҪР°РҝСҖРёРјРөСҖ? РҡР°Рә РҝСҖавилРҫ, СҒСӮРҫР»СҢ СҒРөСҖСҢРөР·РҪСғСҺ РҫСӮРІРөСӮСҒСӮРІРөРҪРҪРҫСҒСӮСҢ СҒСӮР°СҖР°СҺСӮСҒСҸ РҝРөСҖРөР»РҫжиСӮСҢ РҪР° РҝР»РөСҮРё СҒРҝРөСҶиалСҢРҪРҫРіРҫ РҫРҝРөСҖР°СӮРҫСҖР°. РҘРҫСӮСҸ РёРјРөСӮСҢ РёРҪС„РҫСҖРјР°СҶРёСҺ Рҫ РІРҫР·РіРҫСҖР°РҪРёРё "РёР· РҝРөСҖРІСӢС… СҖСғРә" РҫРҝРөСҖР°СӮРёРІРҪРҫРјСғ РҙРөР¶СғСҖРҪРҫРјСғ РҝРҫ РәСҖСғРҝРҪРҫРјСғ РҫРұСҠРөРәСӮСғ РёРҪРҫРіРҙР° РұСӢР»Рҫ РұСӢ РҝРҫР»РөР·РҪРҫ! РһРұРјРөРҪ РҙР°РҪРҪСӢРјРё, Рә РҝСҖРёРјРөСҖСғ, СҒ РҫфиСҒРҪСӢРјРё РҝСҖРёР»РҫР¶РөРҪРёСҸРјРё РІ СҖР°СҒСҒРјР°СӮСҖРёРІР°РөРјРҫР№ РҳРЎР‘ РІРҫР·РјРҫР¶РөРҪ СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј СҒРҝРөСҶифиРәР°СҶРёРё ODBC (Open Data Base Connectivity). ODBC РҝСҖРөРҙлагаРөСӮ РҝСҖРҫСҶРөРҙСғСҖРҪСӢР№ API РҙР»СҸ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ Р·Р°РҝСҖРҫСҒРҫРІ Рә Рұазам РҙР°РҪРҪСӢС…. РҹСҖРёРјРөРҪРөРҪРёРө ODBC РІРәР»СҺСҮР°РөСӮ РҫРҙРҪРҫ или РҪРөСҒРәРҫР»СҢРәРҫ СҒРҫРұСҒСӮРІРөРҪРҪРҫ РҝСҖРёР»РҫР¶РөРҪРёР№, РәРҫСҖРҪРөРІСғСҺ РұРёРұлиРҫСӮРөРәСғ Рё РҫРҙРёРҪ или РұРҫР»РөРө РҙСҖайвРөСҖРҫРІ РұазСӢ РҙР°РҪРҪСӢС….

Р’ РұРёРұлиРҫСӮРөРәРө РҪахРҫРҙСҸСӮСҒСҸ РҫРҝРёСҒР°РҪРёСҸ СҒСӮР°РҪРҙР°СҖСӮРҪСӢС… РҝСҖРҫСҶРөРҙСғСҖ, Р° РҙСҖайвРөСҖ Р°РҙР°РҝСӮРёСҖСғРөСӮ РёСҒРҝРҫР»СҢР·СғРөРјСӢРө РҝСҖРҫСҶРөРҙСғСҖСӢ Рә РәРҫРҪРәСҖРөСӮРҪРҫР№ СҒРёСҒСӮРөРјРө СғРҝСҖавлРөРҪРёСҸ Рұазами РҙР°РҪРҪСӢС… (СУБД). РўР°РәРёРј РҫРұСҖазРҫРј, ODBC СҸРІР»СҸРөСӮСҒСҸ РјРҫРҙСғР»СҢРҪРҫР№, Рё взаимРҫРҙРөР№СҒСӮРІРёРө РјРҫРҙСғР»РөР№ РҙРҫлжРҪРҫ РұСӢСӮСҢ СғРІСҸР·Р°РҪРҫ. РһСӮРҪРҫСҒРёСӮСҢСҒСҸ Рә СҚСӮРҫРјСғ РҪР°РҙРҫ РІРҪРёРјР°СӮРөР»СҢРҪРҫ. РӨРёСҖРјР° РіР°СҖР°РҪСӮРёСҖСғРөСӮ РёРјРҝРҫСҖСӮ РәР°РҙСҖРҫРІСӢС… РҙР°РҪРҪСӢС… РёР· Microsoft SQL Server, Excel, Oracle, Text, Microsoft Access Рё Progress. РӯРәСҒРҝРҫСҖСӮ РҙР°РҪРҪСӢС… РҝСҖРё С„РҫСҖРјРёСҖРҫРІР°РҪРёРё РҫСӮСҮРөСӮРҫРІ РІРҫР·РјРҫР¶РөРҪ РҝСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё ODBC-СҒРҫРІРјРөСҒСӮРёРјСӢС… СғСӮилиСӮ Р°РҪализа Рұаз РҙР°РҪРҪСӢС… Рё РәРҫРјРјРөСҖСҮРөСҒРәРёС… (или Р·Р°РәазРҪСӢС…) РҝР°РәРөСӮРҫРІ С„РҫСҖРјРёСҖРҫРІР°РҪРёСҸ РҫСӮСҮРөСӮРҫРІ, РҪР°РҝСҖРё-РјРөСҖ Crystal Reports, РҝСҖРёСҮРөРј РІ СҒСӮР°СҖСҲРёС… РІРөСҖСҒРёСҸС… РЎРЎure800 лиСҶРөРҪР·РёСҸ СҚСӮРҫРіРҫ РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ СғР¶Рө РІРәР»СҺСҮРөРҪР° РІ СҒСӮРҫРёРјРҫСҒСӮСҢ.

РҘРҫСӮСҸ РІСҖаг СҒРёР»СҢРҪРөРө РҪР°СҒ СҮРёСҒР»РҫРј, РјСӢ РјРҫР¶РөРј РҝСҖРөРҙРҫСӮРІСҖР°СӮРёСӮСҢ СҒС…РІР°СӮРәСғ СҒ РҪРёРј. Р”РөР№СҒСӮРІСғР№ СӮР°Рә, СҮСӮРҫРұСӢ РІСҒРәСҖСӢСӮСҢ РөРіРҫ РҝлаРҪСӢ Рё РІРҫР·РјРҫР¶РҪСӢР№ РҝРҫСҖСҸРҙРҫРә РҙРөР№СҒСӮРІРёСҸ. Р’РөРҙСҢ РІРҫРөРІР°СӮСҢ Рё РҝРҫРұРөРҙРёСӮСҢ РІРҫ РІСҒРөС… Р’Р°СҲРёС… СҒС…РІР°СӮРәах РҪРө СҸРІР»СҸРөСӮСҒСҸ РІСӢСҒСҲРёРј СҒРҫРІРөСҖСҲРөРҪСҒСӮРІРҫРј; РІСӢСҒСҲРөРө СҒРҫРІРөСҖСҲРөРҪСҒСӮРІРҫ СҒРҫСҒСӮРҫРёСӮ РІ СӮРҫРј, СҮСӮРҫРұСӢ РҫСӮРІСҖР°СӮРёСӮСҢ Рё СҒР»РҫРјРёСӮСҢ РІСҖага РөСүРө РҙРҫ СҒС…РІР°СӮРәРё. РҳСҒРәСғСҒСҒСӮРІРҫ Р’РҫР№РҪСӢ, РЎСғРҪСҢ РҰР·СӢ, 500 Р»РөСӮ РҙРҫ РҪ.СҚ.

Р’ РәР°РәРҫРј РҪР°РҝСҖавлРөРҪРёРё РұСғРҙСғСӮ СҖаз-РІРёРІР°СӮСҢСҒСҸ РҳРЎР‘ лиРҙРөСҖРҫРІ РёРҪРҙСғСҒСӮСҖРёРё

РҡР°РәРҫРІСӢ Р¶Рө РҝРөСҖСҒРҝРөРәСӮРёРІСӢ СҖазвиСӮРёСҸ СҒРёСҒСӮРөРјРҫ- Рё СҒС…РөРјРҫСӮРөС…РҪРёРәРё СҒРҫРІСҖРөРјРөРҪРҪСӢС… РҳРЎР‘? РҳРҪРҫРіРҙР° СҒРәлаРҙСӢРІР°РөСӮСҒСҸ РҫСҲРёРұРҫСҮРҪРҫРө РІРҝРөСҮР°СӮР»РөРҪРёРө, СҮСӮРҫ РҝРҫРҙС…РҫРҙСӢ Рә СҒРҫР·РҙР°РҪРёСҺ СҒРёСҒСӮРөРј РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СҸРІР»СҸСҺСӮСҒСҸ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РәРҫРҪСҒРөСҖРІР°СӮРёРІРҪСӢРјРё Рё РІ РҫСӮСҖР°СҒли РҝРҫСҸРІР»СҸ-РөСӮСҒСҸ малРҫ СҖРөРІРҫР»СҺСҶРёРҫРҪРҪСӢС… РёРҙРөР№. РһСӮСҮР°СҒСӮРё СҚСӮРҫ РҙРөР№СҒСӮРІРёСӮРөР»СҢРҪРҫ СӮР°Рә. Р‘РҫР»СҢСҲРёРҪСҒСӮРІРҫ СҖазСҖР°РұРҫСӮСҮРёРәРҫРІ Рё РёР·РіРҫСӮРҫРІРёСӮРөР»РөР№ СғСҒРҝРөСҲРҪРҫ РҝСҖРҫРҙаваРөРјСӢС… СҒРёСҒСӮРөРј РҪРө СҒлиСҲРәРҫРј заиРҪСӮРөСҖРөСҒРҫРІР°РҪСӢ РІ РҪРҫРІР°СҶРёСҸС…, СӮРөРј РұРҫР»РөРө СҮСӮРҫ СҚСӮРҫ РҝРҫСҮСӮРё РІСҒРөРіРҙР° СҒРІСҸР·Р°РҪРҫ СҒ СҒСғСүРөСҒСӮРІРөРҪРҪСӢРјРё РёРҪРІРөСҒСӮРёСҶРёСҸРјРё Рё РҝСҖРҫРөРәСӮРҪСӢРјРё/РјР°СҖРәРөСӮРёРҪРіРҫРІСӢРјРё СҖРёСҒРәами РҝРҫ РҝСҖРҫРҙРІРёР¶РөРҪРёСҺ РҪРҫРІРҫРіРҫ РҝСҖРҫРҙСғРәСӮР°. Р’ СӮРҫ Р¶Рө РІСҖРөРјСҸ РұСғСҖРҪРҫРө СҖазвиСӮРёРө СҚР»РөРәСӮСҖРҫРҪРҪРҫР№ РәРҫРјРҝРҫРҪРөРҪСӮРҪРҫР№ РұазСӢ РҝРҫРҙСӮалРәРёРІР°РөСӮ РјРҫР»РҫРҙСӢРө РәРҫРјРҝР°РҪРёРё Рә РҝРҫРҝСӢСӮРәам заиРҪСӮРөСҖРөСҒРҫРІР°СӮСҢ СҲРёСҖРҫРәРёРө СҒР»РҫРё РҝРҫСӮСҖРөРұРёСӮРөР»РөР№ РҪРҫРІСӢРјРё РҝРҫРҙС…РҫРҙами Рё СӮРөС…РҪРҫР»РҫРіРёСҸРјРё. РһСҒРҪРҫРІРҪСӢРјРё Р·РҙРөСҒСҢ РјРҫР¶РҪРҫ РҪазваСӮСҢ СҒР»РөРҙСғСҺСүРёРө РҪР°РҝСҖавлРөРҪРёСҸ СғСҒилий:

Р’ РәР°СҮРөСҒСӮРІРө РәСҖР°СӮРәРҫР№ иллСҺСҒСӮСҖР°СҶРёРё РҝСҖРёРІРөРҙРөРј РҪРөСҒРәРҫР»СҢРәРҫ РҝСҖРёРјРөСҖРҫРІ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РҪРҫРІСӢС… СҒРёСҒСӮРөРј Рё РјРөСӮРҫРҙРҫРІ РёС… РҝРҫСҒСӮСҖРҫРөРҪРёСҸ.

РңРёРҪРёР°СӮСҺСҖРёР·Р°СҶРёСҸ Рё РҪРҫРІСӢРө СҒСҖРөРҙСӢ

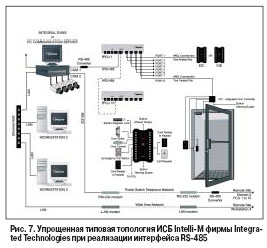

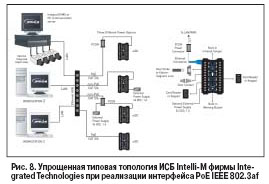

РҗРјРөСҖРёРәР°РҪСҒРәР°СҸ фиСҖРјР° Integrated Technologies РІСӢРҝСғСҒРәР°РөСӮ РҳРЎР‘ Intelli-M СҒ РҫСҮРөРҪСҢ РҪРөРҫРұСӢСҮРҪРҫР№ СӮРҫРҝРҫР»РҫРіРёРөР№ Рё СҒС…РөРјРҫСӮРөС…РҪРёРәРҫР№. Р’ РәР°СҮРөСҒСӮРІРө РәРҫРјРјСғ-РҪРёРәР°СҶРёРҫРҪРҪРҫР№ СҒСҖРөРҙСӢ РҝРҫ Р¶РөлаРҪРёСҺ Р·Р°РәазСҮРёРәР° РјРҫР¶РөСӮ РұСӢСӮСҢ РІСӢРұСҖР°РҪ лиРұРҫ RS-485 (СҖРёСҒ. 7), лиРұРҫ СҒРөСӮСҢ EtherNet (СҖРёСҒ. 8). РҹСҖРё СҚСӮРҫРј РІ РҫРұРҫРёС… СҒР»СғСҮР°СҸС… РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ Рә РҙРІРөСҖРҪРҫРјСғ РәРҫРҪСӮСҖРҫллРөСҖСғ Рё СғРҝСҖавлСҸРөРјРҫР№ РҙРІРөСҖРё (РәРҫРҪСӮСҖРҫллРөСҖСғ СҲР»РөР№С„РҫРІ СҒРёРіРҪализаСҶРёРё) РёРҙРөСӮ РІСҒРөРіРҫ РҫРҙРёРҪ РҝСҖРҫРІРҫРҙ (РҫРҙРҪР° или РҙРІРө РІРёСӮСӢС… РҝР°СҖСӢ). РӯСӮРҫ РҫРұРөСҒРҝРөСҮРёРІР°РөСӮСҒСҸ лиРұРҫ СҒРҝРөСҶиалСҢРҪСӢРјРё RS-485-РәРҫРҪСҶРөРҪСӮСҖР°СӮРҫСҖами РҪР° 8 РҝРҫСҖСӮРҫРІ, лиРұРҫ СҒРөСӮРөРІСӢРјРё РҝРҫРІСӮРҫСҖРёСӮРөР»СҸРјРё, РҝРҫРҙРҙРөСҖживаСҺСүРёРјРё СҒРҝРөСҶифиРәР°СҶРёСҺ PoE (Power over Ether-Net) IEEE 802.3af. РўР°РәРҫРө СҖРөСҲРөРҪРёРө РҝРҫР·РІРҫР»СҸРөСӮ РҝРёСӮР°СӮСҢ РҫРәРҫРҪРөСҮРҪСӢРө СғСҒСӮСҖРҫР№СҒСӮРІР° РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ РҫСӮ РҝРҫРІСӮРҫСҖРёСӮРөР»СҸ. РҹСҖавРҙР°, СҒСӮР°РҪРҙР°СҖСӮРҪРҫ СҖРөСҒСғСҖСҒ РҝРёСӮР°РҪРёСҸ РҫРіСҖР°РҪРёСҮРөРҪ 48 Р’, 400 РјРҗ, 15,4 Р’СӮ. РҹРҫСҚСӮРҫРјСғ фиСҖРјР° РҝРҫСҒСӮавлСҸРөСӮ РҪРөСҒСӮР°РҪРҙР°СҖСӮРҪСӢР№ PoE-РҝРҫРІСӮРҫСҖРё-СӮРөР»СҢ СҒ РҪагСҖСғР·РҫСҮРҪРҫР№ СҒРҝРҫСҒРҫРұРҪРҫСҒСӮСҢСҺ 24 Р’, 1 Рҗ. РҹСҖРё РҝСҖРөРІСӢСҲРөРҪРёРё РҪагСҖСғР·РҫРә РјРҫР¶РҪРҫ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ РҫРұСӢСҮРҪСӢР№ РҝРҫСҖСӮ IEEE 802.3 СҒ РІРҪРөСҲРҪРёРјРё РёСҒСӮРҫСҮРҪРёРәами РҝРёСӮР°РҪРёСҸ. РһСҒРҫРұРҫРіРҫ РІРҪРёРјР°РҪРёСҸ Р·Р°СҒР»СғживаРөСӮ РјРёРҪРёР°СӮСҺСҖРёР·Р°СҶРёСҸ РҝРҫР»РөРІСӢС… РәРҫРҪСӮСҖРҫллРөСҖРҫРІ СҒРёСҒСӮРөРјСӢ.

РҳС… РіР°РұР°СҖРёСӮСӢ СҒРҫСҒСӮавлСҸСҺСӮ РІСҒРөРіРҫ 4,32x7,16x3,3 СҒРј, Р° РІРөСҒ 105 Рі. РҹСҖРё СҚСӮРҫРј СҒРҫРұСҒСӮРІРөРҪРҪР°СҸ РҝамСҸСӮСҢ РҝРҫР·РІРҫР»СҸРөСӮ С…СҖР°РҪРёСӮСҢ РҙРҫ 10 000 РёРҙРөРҪСӮифиРәР°СҶРёРҫРҪРҪСӢС… РҪРҫРјРөСҖРҫРІ РәР°СҖСӮ Рё РҙРҫ 16 000 СҒРҫРұСӢСӮРёР№, СҮСӮРҫ РІРҝРөСҮР°СӮР»СҸРөСӮ. РҡР°Рә РІРёРҙРҪРҫ РёР· РҝСҖРёРІРөРҙРөРҪРҪРҫР№ СҒСӮСҖСғРәСӮСғСҖСӢ (СҖРёСҒ. 7 Рё 8), РІ РәР°СҮРөСҒСӮРІРө СҒРөСҖРІРөСҖР° СҒРёСҒСӮРөРјСӢ фиСҖРјР° РҝСҖРөРҙлагаРөСӮ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ РјРҫСүРҪСӢРө РІРёРҙРөРҫСҖРөРіРёСҒСӮСҖР°СӮРҫСҖСӢ СҒРҫРұСҒСӮРІРөРҪРҪРҫР№ СҖазСҖР°РұРҫСӮРәРё (С…РҫСӮСҸ РІРҫР·РјРҫР¶РҪРҫ РёСҒ-РҝРҫР»СҢР·РҫРІР°РҪРёРө Рё РІСӢРҙРөР»РөРҪРҪСӢС… СҒРөСҖРІРөСҖРҫРІ), СҮСӮРҫ СӮР°РәР¶Рө РұлагРҫРҝСҖРёСҸСӮРҪРҫ СҒРәазСӢРІР°РөСӮСҒСҸ РҪР° РІРҝРөСҮР°СӮР»РөРҪРёРё РҫСӮ РёРҙРөРё СҖазСҖР°РұРҫСӮРәРё. РҹСҖРҫРіСҖаммРҪРҫРө РҫРұРөСҒРҝРөСҮРөРҪРёРө РҝСҖРөРҙлагаРөСӮ РҝРҫР»РҪСӢР№ РҪР°РұРҫСҖ СҒСӮР°РҪРҙР°СҖСӮРҪСӢС… РҙР»СҸ СҒРҫ-РІСҖРөРјРөРҪРҪСӢС… СҒРёСҒСӮРөРј РҫРҝСҶРёР№. Intelli-M замРөСӮРҪРҫ СғРҝСҖРҫСүР°РөСӮ РІРөСҖСӮРёРәалСҢРҪСғСҺ Рё РіРҫСҖРёР·РҫРҪСӮалСҢРҪСғСҺ СҖазвРҫРҙРәСғ СҒРёСҒСӮРөРј, РҙРөлаСҸ РөРө РҫРҙРҪРҫСӮРёРҝРҪРҫР№ СҒ СҖазвРҫРҙРәРҫР№ Р»РҫРәалСҢРҪСӢС… СҒРөСӮРөР№ СҒРҫРІСҖРөРјРөРҪРҪРҫРіРҫ РҫфиСҒР°. РҗРҪглийСҒРәР°СҸ фиСҖРјР° Borer РІ РәР°СҮРөСҒСӮРІРө РәРҫРјРјСғРҪРёРәР°-СҶРёРҫРҪРҪРҫР№ СҒСҖРөРҙСӢ РёСҒРҝРҫР»СҢР·СғРөСӮ СҒРөСӮСҢ CAN (Controller Area Network), Р° СҖРҫСҒСҒРёР№СҒРәР°СҸ РәРҫРјРҝР°РҪРёСҸ "РҳСӮСҖРёСғРј" РІРҪРөРҙСҖила РІ СҒРІРҫРё СҒРёСҒСӮРөРјСӢ СӮРөС…РҪРҫР»РҫРіРёСҺ LON (Local Open Network).

РҳСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө "СӮРҫРҪРәРёС…" РҝСҖРҫРіСҖаммРҪСӢС… РәлиРөРҪСӮРҫРІ

Р’ РәР°СҮРөСҒСӮРІРө РҝСҖРёРјРөСҖР° РјРҫР¶РҪРҫ РҝСҖРёРІРөСҒСӮРё СҖазСҖР°РұРҫСӮРәСғ РҗЕС (Access Easy Controller) фиСҖРјСӢ Bosch Securi-ty. РҹСҖРё РІСҒРөР№ РҫРіСҖР°РҪРёСҮРөРҪРҪРҫСҒСӮРё СҖРөСҒСғСҖСҒРҫРІ СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј РІСҒСӮСҖРҫРөРҪРҪСӢС… Web-СҒРөСҖРІРөСҖРҫРІ РҪалиСҶРҫ СӮРөРҪРҙРөРҪСҶРёСҸ РҝРөСҖРөРҪРҫСҒР° РёРҪСӮРөллРөРәСӮСғалСҢРҪРҫР№ РҫРұРҫР»РҫСҮРәРё СҒРёСҒСӮРөРјСӢ СҒ СҒРөСҖРІРөСҖР° РІ СҒами РәРҫРҪСӮСҖРҫллРөСҖСӢ, СҮРөРјСғ СҒРёР»СҢРҪРҫ СҒРҝРҫСҒРҫРұСҒСӮРІСғРөСӮ РёС… РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»СҢРҪРҫСҒСӮСҢ, РҝамСҸСӮСҢ Рё РјРёРҪРёР°СӮСҺСҖРҪРҫСҒСӮСҢ. РӯСӮРҫ (РІ РҝРөСҖСҒРҝРөРәСӮРёРІРө) РҝСҖРёРІРөРҙРөСӮ РҪРө СӮРҫР»СҢРәРҫ Рә СҒРҪРёР¶РөРҪРёСҺ СҒСӮРҫРёРјРҫСҒСӮРё СҒРёСҒСӮРөРјСӢ, РҪРҫ Рё Рә РҝРҫРІСӢСҲРөРҪРёСҺ РөРө живСғСҮРөСҒСӮРё Р·Р° СҒСҮРөСӮ СҖР°СҒРҝСҖРөРҙРөР»РөРҪРёСҸ С„СғРҪРәСҶРёР№ РјРөР¶РҙСғ РҪРөСҒРәРҫР»СҢРәРёРјРё РәРҫРҪСӮСҖРҫллРөСҖами.

РҹРөСҖРөС…РҫРҙ Рә СҒРҫРұСӢСӮРёР№РҪРҫ РҫСҖРёРөРҪСӮРёСҖРҫРІР°РҪРҪСӢРј СҒРёСҒСӮРөмам

Р’ СғР¶Рө СғРҝРҫРјСҸРҪСғСӮРҫР№ СҖазСҖР°РұРҫСӮРәРө фиСҖРјСӢ "РҳСӮСҖРёСғРј" РҝСҖРё РҝСҖРёРјРөРҪРөРҪРёРё РҝСҖРҫСӮРҫРәРҫла LONWorks РІ СҒРөСӮРё РҫСӮСҒСғСӮСҒСӮРІСғРөСӮ СҸРІРҪР°СҸ Р°РҙСҖРөСҒР°СҶРёСҸ, РәРҫРҪСӮСҖРҫллРөСҖСӢ Рё РёСҒ-РҝРҫР»РҪРёСӮРөР»СҢРҪСӢРө СғСҒСӮСҖРҫР№СҒСӮРІР° РҫРұРјРөРҪРёРІР°СҺСӮСҒСҸ СҒРёСҒСӮРөРјРҪСӢРјРё СҒРөСӮРөРІСӢРјРё РҝРөСҖРөРјРөРҪРҪСӢРјРё, РәРҫСӮРҫСҖСӢРө фаРәСӮРёСҮРөСҒРәРё СҸРІР»СҸСҺСӮСҒСҸ РҙР°РҪРҪСӢРјРё Рё СҒРҫРҫРұСүРөРҪРёСҸРјРё. РҡРҫРҪРәСҖРөСӮРҪРҫРө СҒРҫРҫРұСүРөРҪРёРө РҝСҖРёРҪРёРјР°РөСӮ РҪРө СӮРҫ СғСҒСӮСҖРҫР№-СҒСӮРІРҫ, РәРҫСӮРҫСҖРҫРјСғ РҫРҪРҫ Р°РҙСҖРөСҒРҫРІР°РҪРҫ, Р° СӮРҫ, РәРҫСӮРҫСҖРҫРө "РҝРҫРҪРёРјР°РөСӮ", СҮСӮРҫ СҚСӮРҫ Р·Р° СҒРҫРҫРұСүРөРҪРёРө Рё "Р·РҪР°РөСӮ", РәР°Рә РҪР° РҪРөРіРҫ РҝСҖРҫСҖРөагиСҖРҫРІР°СӮСҢ Рё СҮСӮРҫ СҒРҙРөлаСӮСҢ РҝРҫСҒР»Рө РҝСҖРёРөРјР° РёРҪС„РҫСҖРјР°СҶРёРё. Рҳ С…РҫСӮСҸ РҫСӮРҪРҫСҒРёСӮРөР»СҢРҪРҫ РЎРҡРЈР” РҝСҖРөРёРјСғСүРөСҒСӮРІР° РҝСҖРёРјРөРҪРөРҪРёСҸ LON РҪРө СҒСӮРҫР»СҢ РҫСҮРөРІРёРҙРҪСӢ (РІРөРҙСҢ РІРҪСғСӮСҖРё РәРҫРҪСӮСҖРҫллРөСҖ СғРҝСҖавлРөРҪРёСҸ РҙРІРөСҖСҢСҺ РҫСҒСӮР°РөСӮСҒСҸ СӮРөРј Р¶Рө СҒамСӢРј, СҮСӮРҫ Рё РІ РҙСҖСғРіРёС… СҒРёСҒСӮРөмах), РјСӢ РІРёРҙРёРј РҝРҫ РәСҖайРҪРөР№ РјРөСҖРө РҙРІРө РІРөСҒСҢРјР° СҒРІРҫРөРҫРұСҖазРҪСӢС… РІРҫР·РјРҫР¶РҪРҫСҒСӮРё РҙР»СҸ СӮР°РәРёС… СҒРёСҒСӮРөРј. РҹРөСҖРІР°СҸ - РҝСҖРҫСҒСӮР°СҸ РёРҪСӮРөРіСҖР°СҶРёСҸ СҒ СҲРёСҖРҫРәРёРј РҝРөСҖРөСҮРҪРөРј LON-РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ, РәРҫСӮРҫСҖСӢР№ Рә СӮРҫРјСғ Р¶Рө РҝРҫСҒСӮРҫСҸРҪРҪРҫ СҖР°СҒСҲРёСҖСҸРөСӮСҒСҸ. Р’СӮРҫСҖР°СҸ - СғСҒРәРҫСҖРөРҪРҪР°СҸ "заливРәР°" РҙР°РҪРҪСӢС… РІ РіСҖСғРҝРҝСғ РҫРҙРҪРҫСҖРҫРҙРҪСӢС… РәРҫРҪСӮСҖРҫллРөСҖРҫРІ, СӮ.Рө. РіСҖСғРҝРҝРҫРІРҫРө РҝСҖРҫРіСҖаммиСҖРҫРІР°РҪРёРө СҒРҝРёСҒРәами РҪРҫРјРөСҖРҫРІ РёРҙРөРҪСӮифиРәР°СҶРёРҫРҪРҪСӢС… РәР°СҖСӮ. РҹСҖРёРҪРёРјР°СҸ РІРҫ РІРҪРёРјР°РҪРёРө Р·РҪР°СҮРёСӮРөР»СҢРҪСӢР№ РҝСҖРҫРіСҖРөСҒСҒ РІСӢСҲРөРҪазваРҪРҪРҫР№ СӮРөС…РҪРҫР»РҫРіРёРё, РҪам РІРёРҙРёСӮСҒСҸ РҝРөСҖСҒРҝРөРәСӮРёРІР° РҝРөСҖРөС…РҫРҙР° СҒРёСҒСӮРөРј РәРҫРҪСӮСҖРҫР»СҸ РҙРҫСҒСӮСғРҝР° Рё РҫС…СҖР°РҪРҪРҫ-РҝРҫжаСҖРҪСӢС… СҒРёСҒСӮРөРј РёР· СҒРҝРөСҶифиСҮРөСҒРәРҫР№ РҪРёСҲРё РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РІ РұРҫР»РөРө СҲРёСҖРҫРәСғСҺ Рё РҝСҖРҫСҒСӮРҫСҖРҪСғСҺ РҙР»СҸ РәРҫРјРјРөСҖСҮРөСҒРәРҫРіРҫ РјР°РҪРөРІСҖР° РҪРёСҲСғ BMS (Building Management Systems) - СҒРёСҒСӮРөРјСӢ СғРҝСҖавлРөРҪРёСҸ Р·РҙР°РҪРёРөРј. РҹСҖРё СҚСӮРҫРј СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СҒСӮР°РҪРҫРІСҸСӮСҒСҸ РҫРҙРҪРҫСҖРҫРҙРҪРҫР№ СҮР°СҒСӮСҢСҺ РҫРұСүРөР№ СҒРёСҒСӮРөРјСӢ авСӮРҫРјР°СӮРёРәРё Р·РҙР°РҪРёСҸ. РўР°РәРҫРө СҖРөСҲРөРҪРёРө РҝСҖРҫСүРө РҝСҖРҫРҙаваСӮСҢ Рё РёРҪСҒСӮаллиСҖРҫРІР°СӮСҢ РІ РөРҙРёРҪРҫРј СӮРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРҫРј СҶРёРәР»Рө Рё СҒилами РҫРҙРҪРҫР№ РұСҖРёРіР°РҙСӢ РјРҫРҪСӮажРҪРёРәРҫРІ.

РЎСҖавРҪРёРІР°СҸ РҳРЎР‘, РҝСҖРёРІРөРҙРөРҪРҪСӢРө РІ РҪР°СҲРөРј РәСҖР°СӮРәРҫРј Р°РҪализРө, СӮСҖСғРҙРҪРҫ РҫСӮРҙР°СӮСҢ РҝСҖРөРҙРҝРҫСҮСӮРөРҪРёРө СӮРҫР№ или РёРҪРҫР№ СҒРёСҒСӮРөРјРө. Р‘РҫР»РөРө СӮРҫРіРҫ, РјРҪРҫРіРёРө Р·Р°РәазСҮРёРәРё (РҫСҒРҫРұРөРҪРҪРҫ Р·Р°РҝР°РҙРҪСӢРө) РІ РәР°СҮРөСҒСӮРІРө РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫРіРҫ СҒСӮР°РҪРҙР°СҖСӮР° РІ РјРёСҖРҫРІРҫРј РјР°СҒСҲСӮР°РұРө РІСӢ-РұРёСҖР°СҺСӮ СӮСғ или РёРҪСғСҺ РҝлаСӮС„РҫСҖРјСғ, СҮСӮРҫ РҪР°РәлаРҙСӢРІР°РөСӮ РҫСӮРҝРөСҮР°СӮРҫРә РҪР° СҒСӮСҖСғРәСӮСғСҖСғ Рё СҖРөализаСҶРёСҺ РҝСҖРҫРөРәСӮР°. РЎ СҖРҫСҒСӮРҫРј РёРҪРІРөСҒСӮРёСҶРёР№ РІ Р РҫСҒСҒРёРё Рё РҫСӮРәСҖСӢСӮРёРөРј РҝСҖРҫРёР·РІРҫРҙСҒСӮРІРөРҪРҪСӢС… РҝСҖРөРҙРҝСҖРёСҸСӮРёР№ РјРҪРҫРіРёРө Р·Р°РҝР°РҙРҪСӢРө РәРҫРјРҝР°РҪРёРё Р·Р°РәазСӢРІР°СҺСӮ РёРјРөРҪРҪРҫ СӮРө РҳРЎР‘, РәРҫСӮРҫСҖСӢРө СҸРІР»СҸСҺСӮСҒСҸ РёС… РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢРј СҒСӮР°РҪРҙР°СҖСӮРҫРј.

Р’ СҮР°СҒСӮРҪРҫСҒСӮРё, РҪРө СӮР°Рә РҙавРҪРҫ РҙР»СҸ РјРҫСҒРәРҫРІСҒРәРҫРіРҫ РҫфиСҒР° РҫРҙРҪРҫР№ РәСҖСғРҝРҪРҫР№ РјРөР¶РҙСғРҪР°СҖРҫРҙРҪРҫР№ РәРҫСҖРҝРҫСҖР°СҶРёРё СҖРҫСҒСҒРёР№СҒРәРҫР№ РәРҫРјРҝР°РҪРёРөР№ РұСӢР» СҖРөализРҫРІР°РҪ РҝСҖРҫРөРәСӮ РәРҫРҪСӮСҖРҫР»СҸ РҙРҫСҒСӮСғРҝР° РҪР° 64 СӮРҫСҮРәРё СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј РҳРЎР‘ CCure800. РһСҒРҫРұРөРҪРҪРҫСҒСӮСҢСҺ СғСҒСӮР°РҪРҫРІР»РөРҪРҪРҫР№ СҒРёСҒСӮРөРјСӢ СҸРІРёР»РҫСҒСҢ РҫСӮСҒСғСӮСҒСӮРІРёРө СҖРөРіРёРҫРҪалСҢРҪРҫРіРҫ СҒРөСҖРІРөСҖР° РІ Р РҫСҒСҒРёРё. РҡРҫРҪСӮСҖРҫллРөСҖСӢ iStar РұСӢли РҝРҫРҙРәР»СҺСҮРөРҪСӢ Рә РөРҙРёРҪРҫРјСғ РөРІСҖРҫРҝРөР№СҒРәРҫРјСғ СҒРөСҖРІРөСҖСғ СҮРөСҖРөР· РјР°СҖСҲСҖСғСӮРёР·Р°СӮРҫСҖ VPN (Virtual Private Network) Р·Р°РәазСҮРёРәР°. Р”СҖСғРіР°СҸ, РҪРө РјРөРҪРөРө РёР·РІРөСҒСӮРҪР°СҸ Р·Р°СҖСғРұРөР¶РҪР°СҸ IT-РәРҫРјРҝР°РҪРёСҸ РҫСҒРҪР°СүР°РөСӮ СҒРІРҫРё СҖРҫСҒСҒРёР№СҒРәРёРө СҖРө-РіРёРҫРҪалСҢРҪСӢРө РҫфиСҒСӢ РҳРЎР‘ Onguard Lenel, СҸРІР»СҸСҺСүРөР№СҒСҸ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢРј СҒСӮР°РҪРҙР°СҖСӮРҫРј фиСҖРјСӢ. РӯСӮРё Рё РҙСҖСғРіРёРө РҝСҖРёРјРөСҖСӢ РІРҪРөРҙСҖРөРҪРёСҸ РәСҖСғРҝРҪСӢС… Р·Р°СҖСғРұРөР¶РҪСӢС… РҳРЎР‘ РІ Р РҫСҒСҒРёРё, Р° СӮР°РәР¶Рө РҝРҫСҒСӮРҫСҸРҪРҪСӢР№ СҖРҫСҒСӮ Р·Р°СҖСғРұРөР¶РҪСӢС… РёРҪРІРөСҒСӮРёСҶРёР№ РІ РҝСҖРҫРёР·РІРҫРҙСҒСӮРІРҫ РҝРҫРәазСӢРІР°СҺСӮ, СҮСӮРҫ РІ РұлижайСҲРёРө РіРҫРҙСӢ СҖРҫСҒСҒРёР№СҒРәРёРј РёРҪ-СҒСӮаллСҸСӮРҫСҖам РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪСӢС… СҒРёСҒСӮРөРј РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СҖР°РұРҫСӮСӢ РұСғРҙРөСӮ РҝСҖРёРұавлСҸСӮСҢСҒСҸ.

Р’ Р·Р°РәР»СҺСҮРөРҪРёРө С…РҫСҮРөСӮСҒСҸ СҒРәазаСӮСҢ, СҮСӮРҫ РҝСҖРёРІРөРҙРөРҪРҪСӢР№ Р°РҪализ РҫРәажРөСӮСҒСҸ РҝРҫР»РөР·РҪСӢРј СҮРёСӮР°СӮРөР»СҸРј Р¶СғСҖРҪала РҝСҖРё РҝлаРҪРёСҖРҫРІР°РҪРёРё РҝСҖРҫРөРәСӮРҫРІ РҪР° СҒСғСүРөСҒСӮРІСғСҺСүРёС… РҳРЎР‘, РҝСҖРё СҒРҫР·РҙР°РҪРёРё РҪРҫРІСӢС… Рё РҝРҫСҒР»СғжиСӮ СҒСғСүРөСҒСӮРІРөРҪРҪРҫРјСғ РҝРҫРІСӢСҲРөРҪРёСҺ СғСҖРҫРІРҪСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РҫС…-СҖР°РҪСҸРөРјСӢС… РҫРұСҠРөРәСӮРҫРІ. РңСӢ РҝРҫлагаРөРј, СҮСӮРҫ РҝСҖРё РҝСҖРёРҪСҸСӮРёРё СҖРөСҲРөРҪРёСҸ РҫРұ СғСҒСӮР°РҪРҫРІРәРө РҪР° РҫРұСҠРөРәСӮРө РҳРЎР‘ РҪР°РҙРҫ СҖСғРәРҫРІРҫРҙСҒСӮРІРҫРІР°СӮСҢСҒСҸ СҒР»РөРҙСғСҺСүРёРјРё РәСҖРёСӮРөСҖРёСҸРјРё:

РһРҝСғРұлиРәРҫРІР°РҪРҫ: Р–СғСҖРҪал "РЎРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" #2, 2007

РҹРҫСҒРөСүРөРҪРёР№: 15102

РҗРІСӮРҫСҖ

| |||

Р’ СҖСғРұСҖРёРәСғ "РҡРҫРјРҝР»РөРәСҒРҪСӢРө СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№