Контроллеры для средних и крупных СКУД. Мнения экспертов

К контроллерам для средних и крупных СКУД предъявляются самые жесткие требования по надежности, функциональности и защищенности, и часто такие решения включают в себя последние технологические новинки. Эксперты из компаний PERCo, RusGuard, Sigur, DSSL и InPrice Distribution назвали необходимые технические характеристики контроллеров этого класса и функции ПО, оценили зависимость архитектуры СКУД от масштабов объекта и дали рекомендации по выбору исполнительных устройств.

Каким должен быть контроллер СКУД для средних и крупных объектов?

Игорь Ядрихинский

Игорь Ядрихинский Директор по маркетингу компании PERCo

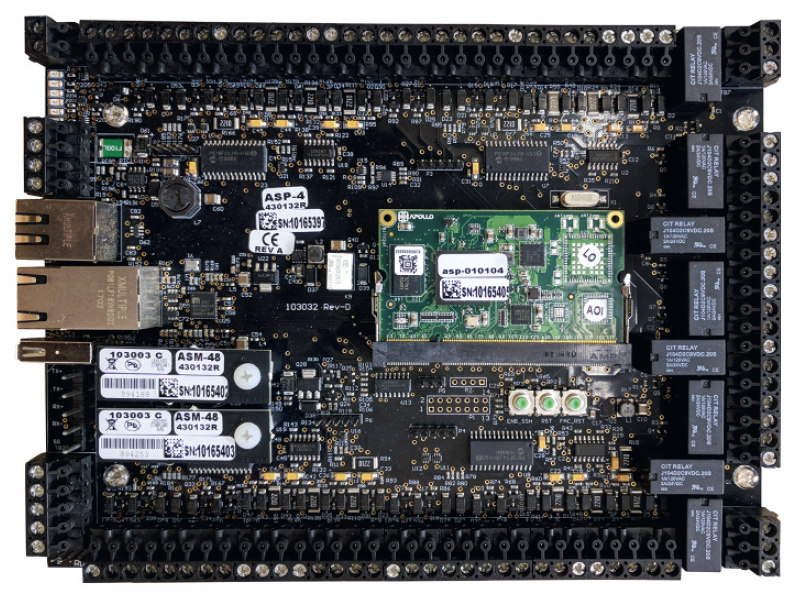

Контроллеры, применяемые на средних и крупных объектах, должны соответствовать ряду основных требований. Один из важных критериев – энергонезависимая память, обладающая достаточной вместимостью для данных требуемого числа сотрудников, посетителей и событий. Контроллеры должны хранить данные доступа по каждому идентификатору, что позволяет не обращаться на сервер при каждом запросе на проход.

Другим важным требованием является способность контроллера определять местоположение каждого идентификатора и хранить соответствующие данные – так называемые таблицы маршрутизации.

При перемещении сотрудника или посетителя между контролируемыми зонами контроллеры обмениваются данными без участия сервера.

Это позволяет обеспечить непрерывный процесс контроля доступа (в том числе с Antipassback) даже без связи с сервером.

Контроллер для средних и крупных объектов должен иметь возможность одновременного управления несколькими исполнительными устройствами: шлагбаумами, турникетами, замками. Данный фактор особенно важен для крупных объектов с большим количеством точек доступа. Важна и возможность управления контроллерами второго уровня для минимизации расходов на внедрение СКУД.

На средних и крупных объектах необходима возможность организации многоуровневой верификации и подключения к контроллеру дополнительного оборудования: картоприемников, пирометров, алкотестеров, сирен, различных датчиков. При этом управление оборудованием должно осуществляться непосредственно контроллером, независимо от наличия связи с сервером.

При внедрении СКУД одна из приоритетных задач – обеспечение безопасности сотрудников и посетителей объекта при чрезвычайной ситуации. Поэтому одним из важных требований к контроллерам является наличие выхода для команды аварийной разблокировки исполнительных устройств. Благодаря этому выход с территории при разрыве связи с сервером (например, при пожаре) осуществляется автоматически. Аппаратные возможности контроллера должны позволять организовывать режимы для повышения уровня безопасности: охрана, комиссионирование (проход с подтверждением идентификатором ответственного лица), шлюз и др.

Алексей Киндялов

Алексей Киндялов Руководитель отдела маркетинга компании RusGuard

Если отбросить очевидные вещи вроде тех, что контроллер должен быстро работать и не ломаться, то одной из ключевых особенностей можно назвать универсальность контроллера. Он должен уметь управлять различными исполнительными устройствами: дверьми, турникетами, шлагбаумами. Контроллеры должны быть взаимозаменяемы между собой. То есть если по какой-то причине выходит из строя контроллер для шлагбаума на КПП, то его можно оперативно заменить абсолютно любым контроллером того же производителя, и система продолжит работать как ни в чем не бывало.

Другая важная возможность для контроллера – переназначение функционала для реле.

На средних и крупных объектах количество контроллеров может исчисляться сотнями, поэтому велика вероятность, что монтажник допустит ошибку и неправильно подключит какие-то клеммы, например перепутает входной и выходной считыватели. можно исправить эту ошибку "физически": лезть под потолок и переподключать разъемы.

А можно зайти в софт и в течение пары минут изменить назначения реле для считывателей. Подобные фишки делают эксплуатацию СКУД на средних и крупных объектах гораздо более комфортной и безопасной.

Дмитрий Попов

Дмитрий Попов Пресейл-инженер компании Sigur

Контроллер СКУД для средних и крупных объектов должен иметь ряд очевидных функций и характеристик:

- Автономность работы даже при использовании сложных логик доступа, таких как доступ с сопровождающим, или доступ только вдвоем, или по определенным условиям, при алкотестировании и автоматизированной термометрии.

Это требуется для стабильной работы всей системы даже в случае потери обмена данными с сервером.

- Поддержка одного из современных протоколов систем мониторинга для включения сегмента СКУД в глобальную систему мониторинга объекта с целью оперативного наблюдения за состоянием оборудования и реакции на различные тревожные события.

Эта задача становится явно актуальной на этапе расширения инфраструктуры объекта, когда используется сетевое оборудование разного назначения, а наблюдение за всем массивом систем из каждого локального ПО становится трудоемким и неэффективным.

- Возможность работы в распределенной архитектуре для построения системы из кластера объектов , что важно для больших промышленных комплексов и ритейла.

Сергей Савин

Сергей Савин Менеджер продукта TRASSIR СКУД компании DSSL

Контроллер СКУД для средних и крупных объектов должен обладать:

- поддержкой достаточного объема встроенной памяти для хранения информации о персонах (сотрудниках) и событий;

- возможностью работы с биометрией (пальцы, лица);

- возможностью подключения дополнительных датчиков и исполнительных устройств (сирены, освещение и др.), пожарной сигнализации и настройкой автономных сценариев поведения при сработке этих датчиков;

- интерфейсом RS-485, а лучше – более современным протоколом OSDP для подключения считывателей.

Контроллер должен быть сетевым, чтобы без труда можно было встроиться в текущую инфраструктуру предприятия/объекта.

Алексей Легуша

Алексей Легуша Пресейл-инженер компании InPrice Distribution

Если сравнивать средние и крупные объекты, то первое и самое главное отличие – это масштаб производства и, соответственно, охранной периферии.

В зависимости от требований безопасности СКУД крупного предприятия должна принимать различные типы авторизации, быть совместимой с разными типами датчиков, считывателей, устройств видеонаблюдения, распознавания лиц, домофонии и, на худой конец, с устаревшими системами безопасности.

Есть ли зависимость применяемой в СКУД архитектуры и масштаба самого объекта?

Игорь Ядрихинский

Игорь Ядрихинский Директор по маркетингу компании PERCo

Основное требование для крупных систем контроля доступа – обеспечение непрерывности контроля и управления данными. При сбое основного сервера должна быть организована корректная работа системы с использованием запасных или локальных серверов. При этом архитектуры распределенных серверов различаются в зависимости от задач конкретного объекта.

На объектах с похожей конфигурацией точек доступа и зданий зачастую применяются различные подходы. Например, для крупного промышленного предприятия с большим количеством разнесенных локально точек доступа ключевой задачей является объединение всех точек в рамках единой системы управления.

Однако при построении системы первостепенным фактором может быть как централизация всех процессов, так и осуществление основных процессов управления локально. В первом случае центральный офис или сервер имеет максимальные права по отношению к распределенным объектам, права которых, в свою очередь, минимальны. Во втором – центральный офис или сервер просто имеет возможность контроля. С точки зрения архитектуры построения серверов это принципиально разные подходы и решения.

Алексей Киндялов

Алексей Киндялов Руководитель отдела маркетинга компании RusGuard

Различные архитектуры СКУД могут привносить определенные ограничения в построение системы. Так, например, устаревшая архитектура при использовании последовательных промышленных интерфейсов однозначно не дает построить стабильную распределенную систему на объекте или серии объектов.

Стоит также отметить нюансы при внедрении систем с различной архитектурой на разных типах объектов. Например, при организации распределенного промышленного комплекса будет правильнее использовать архитектуру с единым сервером, который, в свою очередь, синхронизирует данные на контроллеры для их последующей автономной работы.

В альтернативном случае, например в большой распределенной системе объектов малых предприятий или в каком-то облачном клиентском сервисе СКУД, где СКУД предоставляется больше как услуга (ACaaS), более подходящей архитектурой будет система, где каждый контроллер может быть самостоятельным сервером в сети и предоставлять инструменты для взаимодействия с ним напрямую.

Сергей Савин

Сергей Савин Менеджер продукта TRASSIR СКУД компании DSSL

Я считаю, что такая зависимость есть. Используемая архитектура СКУД меняется от типа объекта. Глобально я бы разделил крупные объекты на два типа: локальные и территориально распределенные.

Первый тип подразумевает под собой, что все оборудование сосредоточено в одной точке внутри объекта (контроллеры, сервера).

Например, это может быть отдельный завод, промышленное предприятие или бизнес-центр.

Объекты второго типа распределены географически (в рамках одного города, страны или даже нескольких стран). В этом случае потребуется централизация с целью объединения всего оборудования и данных в единую систему.

Алексей Легуша

Алексей Легуша Пресейл-инженер компании InPrice Distribution

Лучшей архитектурой для столь больших систем является кластерная с элементами виртуализации. Она позволяет удерживать достаточный уровень самостоятельности в частях системы и не столь уязвима к одиночному сбою, как централизованная. При этом она сохраняет четкую иерархию устройств и правил прохода для всех частей системы, чем не может похвастаться распределенная система.

Назовите ключевые требования к программному обеспечению для крупных СКУД.

Игорь Ядрихинский

Игорь Ядрихинский Директор по маркетингу компании PERCo

Программное обеспечение для крупных СКУД должно позволять реализовать удобную организацию дополнительных рабочих мест и не требовать установки на рабочие места пользователей.

Важно, чтобы пользователи могли работать с системой в привычных веб-браузерах. Необходимо разграничение прав доступа операторов системы.

ПО должно поддерживать режим распределенных серверов, чтобы обработка процессов на локальных серверах осуществлялась самостоятельно, не загружая основной сервер.

Для крупных объектов важное значение имеет возможность организации центрального поста охраны, позволяющего вести онлайн-мониторинг всех устройств, включая камеры и устройства ОПС, на плане объекта. ПО также должно позволять задавать реакции на события, отправлять уведомления о них операторам системы и производить видеофиксацию.

В программном обеспечении для крупных СКУД нужен функционал построения отчетов о выданных идентификаторах, местоположении, доступе, проходах, посетителях. Необходима также возможность учета транспортных средств. ПО должно иметь функцию учета рабочего времени с поддержкой различных графиков работы, в том числе по алгоритму гибкого графика.

Важным требованием к СКУД на крупных объектах является полноценная поддержка модуля интеграции 1С, включающая в себя доступ к учетной информации о сотрудниках, построение табеля УРВ одних сегментов по запросу из других сегментов и т.д.

Важна возможность сохранения на сервере настроек конкретных АРМ под конкретными пользователями. Например, должна быть реализована возможность настройки окон в разделе "Верификация" при работе одного оператора в разных браузерах.

Алексей Киндялов

Алексей Киндялов Руководитель отдела маркетинга компании RusGuard

Одно из ключевых требований крупных заказчиков – готовность производителя СКУД дорабатывать свой продукт под уникальные требования.

А они почти всегда будут, потому что на больших объектах, как правило, проще и дешевле доработать продукт под себя, чем перестраивать уже готовые бизнес-процессы. Тут, конечно, надо отметить, что любой вендор не моргнув и глазом скажет крупному заказчику, что готов доделать и переделать свой продукт под любые хотелки, лишь бы деньги платили. Но очень часто оказывается, что это не всегда возможно. У небольшого производителя или у новичка не всегда есть соответствующая экспертиза, часто бывают сильно недооценены затраты по времени. В общем, обещать – не значит жениться, поэтому такие заявления от производителя всегда лучше проверять заранее. Благо, рынок у нас узкий и реальные кейсы всегда на виду и на слуху.

Другой важный момент – это возможность интеграции СКУД с уже работающими системами. Да, если объект только проектируется, то есть определенная вариативность в выборе вендоров. Но чаще всего внедрение происходит уже на готовом объекте. И если обычно необходимо интегрировать СКУД с видеонаблюдением, ОПС и 1C, то в случае с крупными объектами количество и сложность интеграций возрастает в разы. Заказчику нужна интеграция уже не с 1С, а с гораздо более сложным SAP. Интеграции с видеонаблюдением уже недостаточно, нужно "подружиться" с большой системой видеоаналитики. Сюда же добавляются промышленные алкотестеры, тепловизоры и прочие современные девайсы. И конечно же, заказчик хочет, чтобы везде и всюду была интеграция.

Дмитрий Попов

Дмитрий Попов Пресейл-инженер компании Sigur

К ключевым требованиям относятся:

- возможность масштабирования и распределенной архитектуры;

- возможность организации резервирования (репликации);

- поддержка расширенного списка интегрированных систем;

- наличие открытых инструментов для взаимодействия СКУД с внешними системами.

Сергей Савин

Сергей Савин Менеджер продукта TRASSIR СКУД компании DSSL

Необходимы возможность работы с большим количеством оборудования и сотрудников и умение работать на территориально распределенных объектах.

При этом система должна достаточно легко масштабироваться, настраиваться и администрироваться.

ПО должно быть гибким и готовым к изменениям и доработкам под конкретного заказчика и его бизнес-процессы, поскольку зачастую крупные объекты требуют наличия у программного обеспечения уникального функционала.

Несомненным плюсом будет возможность объединить в одном ПО разные системы безопасности (СКУД, видеонаблюдение, ОПС, домофонию, систему мониторинга и т.д.) для облегчения работы как операторов, так и администраторов систем.

Алексей Легуша

Алексей Легуша Пресейл-инженер компании InPrice Distribution

Прежде всего, от ПО требуется иметь удобный и понятный интерфейс пользователя и полный спектр основных и расширенных функций.

Важны совместимость со всеми основными ОС, относительная нетребовательность к вычислительным мощностям.

Какие способы и средства обеспечения безопасности в крупных СКУД вы бы выделили как основные, а какие – как дополнительные?

Игорь Ядрихинский

Игорь Ядрихинский Директор по маркетингу компании PERCo

К основным способам и средствам обеспечения безопасности в крупных СКУД относятся любые решения, позволяющие оперативно выявить и предотвратить угрозу на объекте. Система контроля доступа должна обладать широкими программными и аппаратными возможностями для соответствия требованиям крупных объектов.

При этом базовые потребности различных типов объектов могут значительно варьироваться. Для одних критически важно организовать многоуровневую верификацию сотрудников или транспортных средств на входных группах, для других – построить распределенную систему и осуществлять централизованный онлайн-контроль.

Для выявления угроз система должна обладать инструментарием организации автоматических реакций на события. Современные системы позволяют организовывать сложные цепочки реакций, когда задействуется оборудование всех подсистем. При выявлении угрозы система либо принимает решение автоматически, либо отправляет уведомления ответственному лицу, например посредством мессенджера или сообщения на рабочее место в системе.

Система также должна обладать возможностью построения гибких отчетов по событиям безопасности и сохранения всех действий операторов для анализа инцидентов в случае их возникновения.

Для обеспечения высокого уровня безопасности аппаратные возможности должны позволять организовывать различные режимы доступа на входной группе. В крупных СКУД необходима функция проведения многоуровневой верификации. В этом случае на первом уровне производится проверка прав доступа, затем осуществляется последовательное получение подтверждении от алкотестера, пирометра и сотрудника службы безопасности.

Удобным способом усиления безопасности является режим "Шлюз", позволяющий обеспечить максимальную достоверность идентификации и предотвратить пронос запрещенных предметов и хищение материальных ценностей. Шлюз можно организовать на базе отдельного помещения, оборудованного универсальным контроллером и двумя считывателями. Для предотвращения доступа нетрезвых сотрудников применяется алкотестирование.

Для минимизации риска распространения инфекции реализуется контроль температуры с применением пирометра. Среди приоритетных способов обеспечения безопасности также можно выделить организацию автотранспортной проходной с возможностью учета транспортных средств и построения отчетов.

К дополнительным способам и средствам обеспечения безопасности относятся решения, позволяющие оптимизировать процессы организации доступа и повысить их эффективность, например различные идентификаторы распознавания лиц, смартфонов, штрихкодов. Усилить безопасность позволяет контроль доступа с использованием сразу двух способов идентификации, к примеру карт доступа и распознавания лиц.

Другим вариантом может быть система предварительного заказа пропусков, которая обеспечивает удобный процесс выдачи временных идентификаторов посетителям. Одним из ее преимуществ является возможность отправки идентификатора (например, штрихкода) сразу на смартфон посетителя. При доступе на объект оператору службы безопасности необходимо только удостовериться в совпадении личности, в таких случаях для посетителя будет организован доступ на объект с верификацией. Такой подход повышает эффективность работы бюро пропусков. Важен и учет посетителей и транспортных средств.

Алексей Киндялов

Алексей Киндялов Руководитель отдела маркетинга компании RusGuard

Пожалуй, главным компонентом СКУД для крупных объектов является программное обеспечение. Если софт для СКУД не может работать с большой базой данных, то уже неважно, как быстро открывается ваш турникет на проходной и насколько красива подсветка на ваших считывателях. Что такое большая база данных? Это могут быть несколько десятков тысяч сотрудников и тысячи подрядчиков и посетителей. Это могут быть десятки тысяч событий в СКУД каждый день. Если софт справляется с такими объемами данных и корректно работает, это хороший софт.

Само собой, крупному объекту важно не только пускать своих и не пускать чужих, но и получать самые разнообразные отчеты обо всех происходящих событиях: сколько времени отработал конкретный сотрудник за месяц, как часто он опаздывает, сколько раз его ловили на проходной в нетрезвом виде, не повышена ли у него температура и т.д. Современная СКУД умеет составлять десятки разнообразных отчетов на любой вкус. Опять-таки, во многом это заслуга именно программного обеспечения.

Конечно, в СКУД нет неважных элементов.

Нужны надежные замки и быстрые турникеты, нужны считыватели, которые умеют работать с современными идентификаторами, нужны умные контроллеры с актуальными интерфейсами и схемо-техникой. Однако именно софт позволяет координировать работу всех элементов, в результате чего и создается полноценная система контроля и управления доступом.

Дмитрий Попов

Дмитрий Попов Пресейл-инженер компании Sigur

Безопасность на уровне идентификации – это использование защищенных карт и обязательное их корректное применение.

Безопасность на уровне передачи данных:

- между считывателем и контроллером – OSDP;

- между контроллерами и сервером – использование сетевых стандартов шифрования передачи данных SSL/TLS;

- защита базы данных и защита хранимых и передаваемых персональных данных между различными системами с помощью продуктов ИБ.

Необходимы автоматизация процессов, исключение человеческого фактора и административные меры, где других вариантов реализации задачи не предусмотрено.

Сергей Савин

Сергей Савин Менеджер продукта TRASSIR СКУД компании DSSL

Биометрия. Это однозначно один из глобальных трендов на ближайшие годы. Стоимость решения сейчас становится все ниже, а иногда и сопоставима с решениями с применением классических карт доступа. При этом использование современных технологий биометрии предоставляет более высокий уровень безопасности и возможностей в решении задач заказчиков.

А вообще я считаю, что это индивидуально и зависит от типа объекта и его потребностей.

Где-то будет крайне важно наличие функции Antipassback. А где-то это будет лишь приятным дополнением или даже вообще ненужной функцией. Где-то требуется бюро пропусков и соответствующий функционал, а где-то нет.

На каких-то объектах не обойтись без полноростового турникета, а где-то даже не требуется ограничивать передвижение, а достаточно просто знать, кто прошел.

Алексей Легуша

Алексей Легуша Пресейл-инженер компании InPrice Distribution

В основном требований к любой СКУД не много.

Самые главные – автономность, простота подключения и наличие уже готовых интеграций.

К побочным требованиям обычно относят цену товара и характеристики корпуса (пылеводонепроницаемость, компактность, вандалоустойчивость).

Кроме того, стоит отметить немаловажность информационной безопасности, например защиты пользовательских данных. Существенным преимуществом у производителей СКУД является по-настоящему высококвалифицированная техническая поддержка, которая сможет проконсультировать как на этапе расчета проекта, так и далее во время постпроектной поддержки.

На что обратить внимание при выборе исполнительных устройств в средних и крупных СКУД?

Игорь Ядрихинский

Игорь Ядрихинский Директор по маркетингу компании PERCo

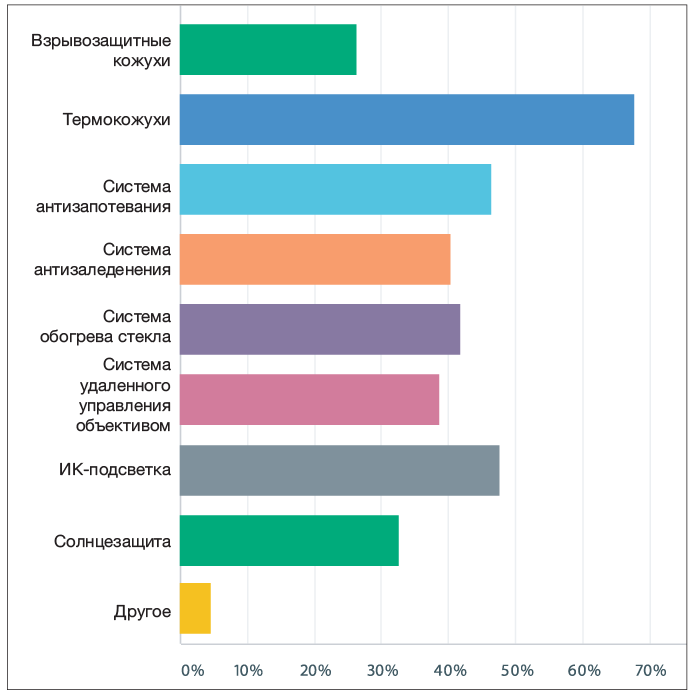

Выбор исполнительных устройств для средних и крупных систем контроля доступа зависит от задач конкретного объекта. Необходимым условием является возможность контроля прохода по одному. Среди других важных критериев: пропускная способность, степень защиты, полное или неполное перекрытие зоны прохода, габариты, дизайн. Для простоты монтажа стоит обратить внимание на наличие специальных стоек и кронштейнов для интеграции турникетов с дополнительным оборудованием, например терминалами распознавания лиц, пирометрами, алкотестерами.

Бесконтактный доступ и комфортный проход при наиболее высокой пропускной способности позволяют организовать скоростные проходы.

Для максимальной безопасности применяются полноростовые турникеты, способные работать в том числе и в режиме шлюза.

Для организации автотранспортной проходной при выборе шлагбаума важно обращать внимание на высокую интенсивность работы устройства, наличие встроенной системы обогрева механизма управления для бесперебойной эксплуатации в холодное время года и наличие системы защиты механизма при возможном наезде автомобиля.

Дмитрий Попов

Дмитрий Попов Пресейл-инженер компании Sigur

Главным фактором при выборе исполнительных устройств для обеспечения средних и крупных СКУД должно быть качество используемых материалов и надежных механизмов этих устройств, чтобы обеспечить стабильную работу систем физической безопасности объекта. Важным фактором также является политика компании по предоставлению сервисных услуг, наличие и оперативная доставка запчастей к оборудованию.

Выбор же типа исполнительного/преграждающего устройства должен основываться на конкретной задаче на каждой точке прохода и проезда для обеспечения максимальной эффективности как в вопросах безопасности, так и в процессах автоматизации доступа.

Сергей Савин

Сергей Савин Менеджер продукта TRASSIR СКУД компании DSSL

Факторы, на которые следует обратить внимание при выборе исполнительных устройств в средних и крупных СКУД, зависят от того, где эти системы будут использоваться. Где-то это будет шлагбаум, а где-то ворота. Там, где большой поток посетителей/сотрудников, одними из определяющих факторов при выборе будут, скорее всего, пропускная способность и ресурс оборудования (наработка на отказ). На каких-то объектах (например, в престижных бизнес-центрах) важна визуальная составляющая, и именно она будет играть одну из ключевых ролей при принятии решения.

Со временем внедрение на объектах облачных решений будет встречаться все чаще. Это, в свою очередь, поможет снизить стоимость решения и его поддержки, а также повысить отказоустойчивость, надежность и безопасность системы.

Алексей Легуша

Алексей Легуша Пресейл-инженер компании InPrice Distribution

При выборе исполнительного устройства всегда стоит обратить внимание на современные требования безопасности и проверить, соответствует ли им выбранное устройство. К тому же устройства должны быть актуальными не только на текущий момент, но и иметь потенциал развития и масштабируемости как минимум на пять лет.

Для повышения безопасности объекта мы всегда предлагаем "проапгрейдить" уже имеющуюся СКУД новыми технологиями, например биометрией по лицу.

Опубликовано в журнале "Системы безопасности" №5/2021

-3.png?width=1066&name=1%20(1)-3.png)

-4.png?width=1068&name=1%20(2)-4.png)

Сергей Петренко

Сергей Петренко

Игорь Ядрихинский

Игорь Ядрихинский  Алексей Киндялов

Алексей Киндялов

Дмитрий Попов

Дмитрий Попов  Сергей Савин

Сергей Савин  Алексей Легуша

Алексей Легуша

Иван Прыгов

Иван Прыгов  Дмитрий Карнеев

Дмитрий Карнеев

Николай Чура

Николай Чура  Денис Митрофанов

Денис Митрофанов