Что такое крупная биометрическая СКУД и какой она должна быть?

Все инсталлируемые в России СКУД должны соответствовать требованиям ГОСТ 51241–2008. Этот стандарт классифицирует СКУД по нескольким ключевым параметрам: по типу управления, по классу защищенности и по размеру.

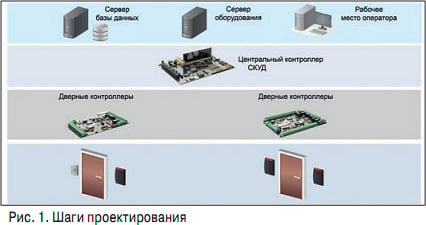

По типу управления СКУД подразделяют на три типа: автономные, сетевые централизованные и сетевые универсальные. В автономных СКУД все устройства, установленные в точках прохода, работают автономно, без связи с сервером; в сетевых централизованных СКУД устройствами управляет единый удаленный сервер, а в сетевых универсальных системах устройства могут работать как в сетевом, так и локальном режиме.

Классов защищенности тоже три: первый, второй и третий. СКУД на крупном распределенном объекте должна соответствовать третьему, самому высокому, классу защищенности.

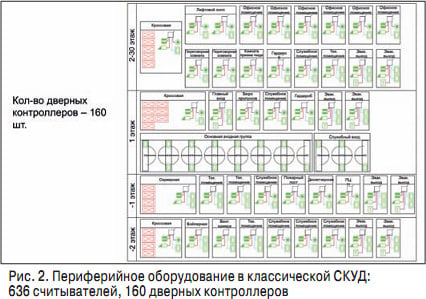

Большинство заказчиков (как и многие инсталляторы) привыкли оценивать размер СКУД по объему базы данных персональных идентификаторов: чем больше людей в базе, тем больше СКУД. Однако, вопреки ожиданиям, согласно ГОСТу размер СКУД третьего класса определяется не по количеству пользователей, а по числу контролируемых точек прохода. По этому критерию СКУД подразделяют на малые (до 64 точек), средние (до 256 точек) и СКУД большой емкости (свыше 256 точек). К примеру, СКУД из четырех турникетов на предприятии с 10 тыс. сотрудников считается малой.

Опираясь на требования ГОСТа, сформулируем критерии, которым должна соответствовать биометрическая СКУД третьего (самого высокого) класса защищенности на распределенном объекте:

- число уровней доступа – не менее 256;

- количество временных зон – не менее 256;

- поддержка глобального антипассбэка, или запрета двойного прохода;

- двойная идентификация (например, "карта + биометрия");

- ввод дополнительного признака при проходе под принуждением;

- правило прохода двух лиц;

- событий в автономной памяти не менее 10 тыс.;

- возможность интеграции с ОПС, видеонаблюдением на системном уровне;

- отображение плана объекта с указанием точек расположения устройств СКУД, пожарной и охранной сигнализации, видеокамер и тревожных состояний этих точек;

- контроль за перемещением и поиск пользователей.

Современные биометрические терминалы оснащены высокоскоростными процессорами и имеют гигабайты оперативной памяти, поэтому легко справляются с такими задачами, как разграничение временных зон и работа в режиме двойной идентификации.

Согласно ГОСТу размер СКУД третьего класса определяется не по количеству пользователей, а по числу контролируемых точек прохода

Однако очевидно, что выполнение этих требований возможно только при условии, что СКУД поддерживает интеграцию на системном уровне и может комплексно среагировать на сигнал из центра: к примеру, при пожаре все двери должны разом разблокироваться, а преграждающие устройства – перейти в режим свободного прохода.

Кроме того, при интеграции на системном уровне все важные данные могут дублироваться, чтобы гарантировать достоверность поступающей информации и обеспечить оперативное управление устройствами СКУД в любой ситуации.

Интеграция на системном уровне – абсолютный must have для биометрических СКУД.

Полный текст статьи "Инсталляция биометрии на крупных распределенных объектах: печальная реальность и путь к эффективным решениям"

Трансформация СКУД. Мнения экспертов

Мы наблюдаем трансформацию подходов к созданию и инсталляции биометрических систем. Сегодня потребитель начинает понимать, какие параметры для СКУД наиболее важны, и предъявляет соответствующие требования вендору.

Так, многие заказчики понимают, что ключевой фактор безопасности СКУД – качество программного обеспечения, поэтому, прежде чем приобрести систему, стремятся досконально выяснить, что за алгоритмы в ней использованы, какие программные средства антиспуфинга внедрены, как алгоритмы работают на масштабных базах данных и т.д.

Второй момент, который волнует потребителей, – инсталляция биометрии на сложных распределенных объектах с различными периметрами безопасности и уровнями допуска персонала (таких, например, как завод с несколькими цехами, складами и служебными корпусами). Важен и такой параметр, как простота интеграции биометрии в уже существующие корпоративные системы предприятия. часто заказчику важно, чтобы биометрическая СКУД могла использоваться вместе с RFID-картами. Обязательной постепенно становится интеграция с видеонаблюдением, которая дает возможность распознавать человека по лицу на всей территории объекта, а не только в точке прохода. на объектах с повышенными требованиями к безопасности (например, оборонных или правительственных комплексах) появляются двойные системы распознавания – бимодальные биометрические СКУД или СКУД с проходом по сценариям "биометрия + цифровой код", "биометрия + QR-код" и т.д.

В целом повысились требования к регистрации и хранению биометрических данных.

Выбирая между надежностью и простотой процедуры регистрации, потребители отдают предпочтение надежности и отказываются от таких предложений, как, например, регистрация лица через мобильное приложение.

Много внимания уделяется и хранению зарегистрированной информации: потребителей интересует, насколько она защищена от хакерских атак и компрометации.

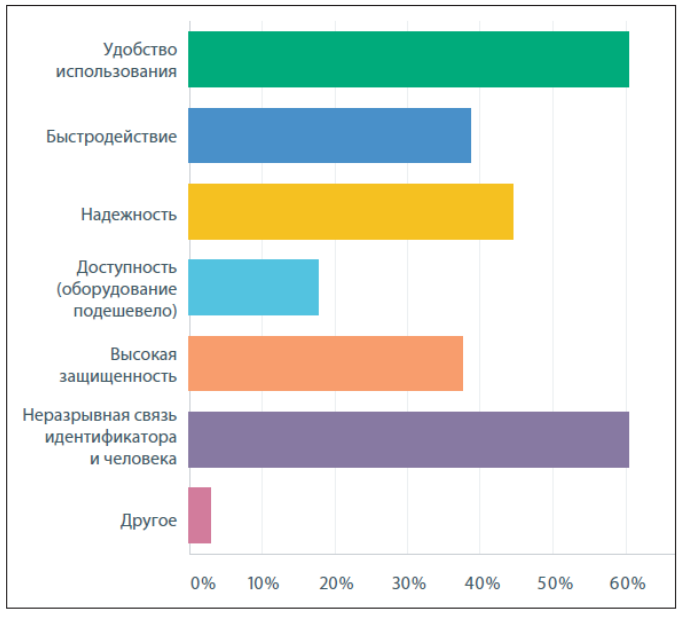

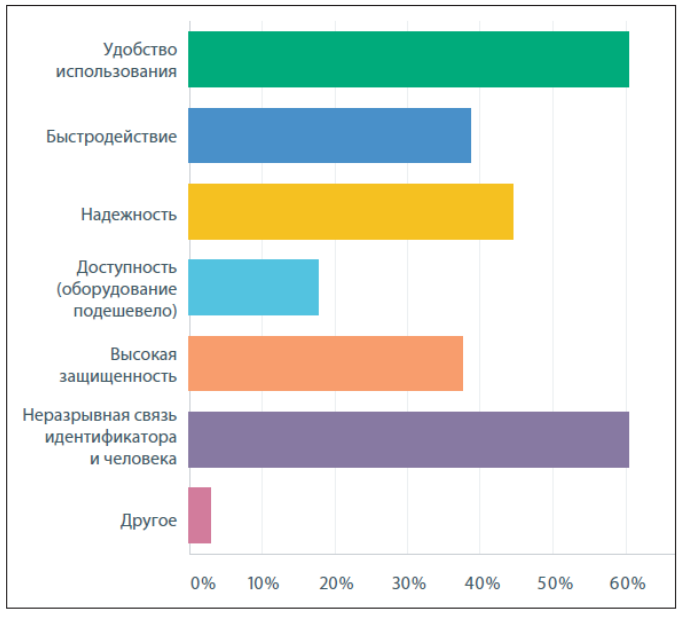

На каких факторах основана востребованность технологий биометрической идентификации?

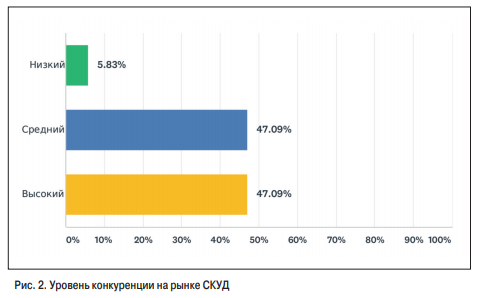

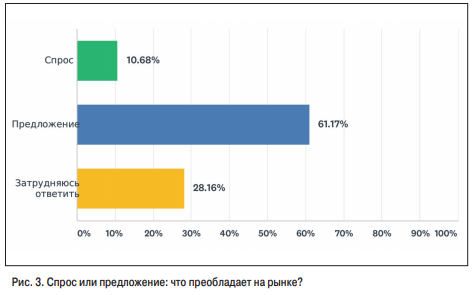

График построен на основе результатов опроса, проведенного редакцией журнала "Системы безопасности", и отражает мнение аудитории издания.

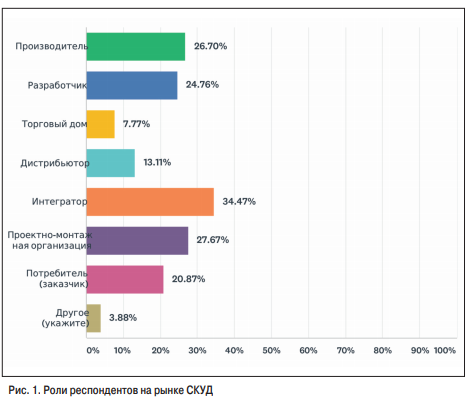

Эксперты компаний "АРМО-Системы", "Делетрон", BIOSMART, ITV Group, "ААМ Системз", "Равелин", Iris Devices, 3DiVi и "Ростелеком" обсудили трансформацию подходов к построению био-СКУД, актуальные технологии биометрической идентификации и задачи, которые эффективно решаются с их помощью – в статье "Трансформация СКУД. Особенности сегмента биометрической идентификации"

Требования к биометрическим СКУД

Сегодня для бизнеса уже недостаточно обеспечивать бесконтактную идентификацию и сквозную интеграцию с кадровыми и учетными системами. От биометрических СКУД ожидают реализации дополнительного функционала.

Например, уже много лет совместно с биометрическими СКУД используются системы контроля отсутствия алкогольного опьянения. Принятые Роскомнадзором требования к работе в условиях повышенной готовности для противодействия распространению инфекционных заболеваний привели к оперативной реализации и предложению заказчикам расширенного функционала – автоматизированному контролю температуры тела и наличия защитной медицинской маски у сотрудников и посетителей.

Цена устройств при выборе систем биометрической идентификации по-прежнему играет важную роль, но постепенно приобретают значение другие критерии, связанные с эксплуатацией СКУД:

- надежная идентификация большого числа сотрудников крупных корпораций;

- наличие готовой интеграции с эксплуатируемой в организации системой контроля доступа и другими охранными и информационными системами;

- возможность быстрой замены биометрического оборудования при обновлении или переходе на новое решение;

- низкие требования к ИТ-инфраструктуре, каналам связи, вычислительным мощностям;

- автоматическое переключение между сетевым и автономным режимом работы биометрических терминалов в случае чрезвычайной ситуации (выключение электропитания, разрыв каналов связи и т.д.).

Полный текст читайте в статье "Текущие требования к биометрическим СКУД"

Николай Спирин

Николай Спирин