10 лет изящного взлома. Как развивалось вредоносное ПО для банкоматов

Валерий Торчиков 14/10/19

С момента обнаружения Skimer, первой вредоносной программы, созданной специально для атак на банкоматы (АТМ), прошло 10 лет. За это время появились целые семейства таких вредоносных программ. В этой статье мы рассмотрим самые значимые из них и расскажем о лучших практиках обнаружения и противодействия таким программам.

10 лет назад разобраться в невиданной ранее угрозе было крайне непросто, ведь анализ требовал понимания функций и параметров программного интерфейса (API) банкоматов различных производителей, которые в общедоступных источниках никогда не публиковались.

До обнаружения Skimer банкоматы зачастую рассматривались как устройства с проприетарным оборудованием, работающим под управлением нестандартных версий ОС, и оснащенные специализированными средствами защиты от конкретных видов атак, направленных на хищение денежных средств. Но, как это часто бывает, случай все расставил по местам. В ходе исследования Skimer специалисты обнаружили, что банкоматы всех самых распространенных производителей работают под управлением стандартной версии ОС Windows и с технической точки зрения представляют собой самые обыкновенные компьютеры с подключенным к ним специальным оборудованием, таким как, например, диспенсер банкнот и картридер. А значит, потенциальную уязвимость к вредоносному коду можно использовать для несанкционированной выдачи наличных.

Эволюция атак на банкоматы

Преступники всегда рассматривали банкоматы как потенциальный объект наживы: сейф с деньгами, стоящий практически на улице, не мог не остаться без внимания. Однако если изначально альтернатив физическим атакам не существовало, то за последние несколько лет технологии сильно эволюционировали.

Появление специального вредоносного программного обеспечения (ПО) для банкоматов предоставило преступникам более изящную и неприметную альтернативу физическому взлому. Ранее их методы ограничивались либо традиционным взломом сейфового замка с помощью лома или болгарки, либо эффектным подрывом банкомата с применением горючей газовой смеси. Разумеется, ни один из этих способов нельзя назвать тихим и незаметным.

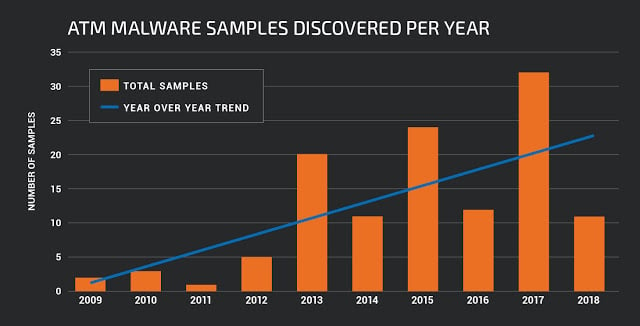

За прошедшие 10 лет наблюдается стабильный рост количества обнаруженных сэмплов вредоносного программного обеспечения (ВПО) для АТМ. Со времен самых первых версий Skimer данный вид ВПО стремительно развивался и прошел путь от единичных экземпляров, доступных только их создателям, до "пакетных" решений на черном рынке и сложных инструментов, применяемых профессиональными хакерскими группировками. Сегодня существуют целые семейства программ, созданных для несанкционированной выдачи денег из банкоматов. Несмотря на это, общее количество таких программ ввиду своей крайней специфичности значительно уступает практически любой другой категории ВПО

Количество обнаруженных сэмплов ВПО по данным VirusTotal

Количество обнаруженных сэмплов ВПО по данным VirusTotal

www.talosintelligence.com

Для любой атаки на банкомат необходимо находиться рядом с ним, ведь надо забрать деньги. Для непосредственного "сбора" наличных с зараженного банкомата преступники обычно привлекают так называемых мулов — сообщников, которые по команде вводят уникальный сессионный ключ либо используют специальную карту для авторизации несанкционированной транзакции, после чего забирают деньги, выданные банкоматом. Таким образом, сам злоумышленник (это может быть автор и/или продавец ВПО) управляет всей операцией удаленно и не рискует быть пойманным на месте преступления. Но прежде чем дело дойдет до работы "мулов", преступникам необходимо внедрить ВПО в компьютер банкомата, что чаще всего подразумевает получение физического доступа к USB-портам либо оптическому приводу.

Если обратиться к информации, доступной в открытых источниках, то можно заметить, что сообщения об атаках на банковские организации по всему миру появляются достаточно регулярно. "Лидируют" по таким атакам страны Латинской Америки и Восточной Европы, где зачастую используется устаревшая инфраструктура и не уделяется достаточное внимание обеспечению безопасности банкоматной сети. Так, по данным EAST (European Association for Secure Transactions), совокупный ущерб от логических атак на банкоматы за последние годы превысил 4 млн долларов. При этом нужно понимать, что это только подтвержденные атаки. Ущерб, наносимый банкам, редко разглашается, реальные цифры значительно больше и, возможно, достигают десятков миллионов долларов.

Сравнительная статистика по физическим и логическим атакам на АТМ за 2014—2018 гг.

Сравнительная статистика по физическим и логическим атакам на АТМ за 2014—2018 гг.

www.association-secure-transactions.eu

Следует подчеркнуть, что подобное ПО вредит не только самим банкам, но и репутации производителей банкоматов, а также частных лиц и компаний, чьи учетные данные могут быть скомпрометированы в результате успешно проведенных кибератак.

Классификация ATM Malware

Существует несколько различных вариантов классификации ATM Malware (вредоносных программ для банкоматов). По функциональному признаку все подобные программы можно разделить на два типа: виртуальные скиммеры (Virtual Skimmers) и утилиты прямой выдачи (Direct Dispense).

Предназначение скиммеров — украсть данные банковской карты и проводимой транзакции, а по возможности — даже и ПИН-код, если предварительно были скомпрометированы ключи шифрования ПИН-клавиатуры.

Утилиты прямой выдачи наличных обладают функционалом, именуемым jackpotting (от англ. jackpot — крупный выигрыш в лотерее, джекпот), позволяющим злоумышленникам осуществить несанкционированную выдачу денег из банкомата без необходимости авторизации транзакции на стороне банка. При этом существует ВПО, которое объединяет в себе функционал скиммера и jackpotting.

В классификации способа "доставки" ATM Malware на конечное устройство можно также выделить два подхода. Первый подразумевает получение злоумышленником физического доступа к USB-интерфейсам банкомата и непосредственное копирование или запуск вредоноса с флешки. Второй — это удаленное внедрение ВПО, предполагающее предварительную компрометацию внутренней корпоративной сети банка, получение административных привилегий (к примеру, в системе тиражирования ПО) и дальнейшее распространение вредоносного кода на сеть банкоматов от легитимного с точки зрения самих конечных устройств источника.

Второй подход требует серьезной подготовки и реализуется, как правило, организованными преступными группировками. Тут следует упомянуть таких "профессионалов" в области целевых атак на финансовые организации, как хакерские группировки Anunak, Corkow, Buhtrap, Lurk, Lazarus, Metel, Cobalt. Последняя громко заявила о себе в июле 2016 г., когда атаке подвергся тайваньский First Bank. Злоумышленники одновременно очистили несколько десятков банкоматов по всему Тайбэю. Это был пример хорошо спланированной целенаправленной логической атаки на финансовую организацию. Хакеры посредством фишинговых рассылок проникли во внутреннюю сеть банка и, используя инфраструктурные уязвимости, получили доступ к системе управления банкоматами. Дальше действовали "мулы".

Кроме того, банкоматное ВПО можно классифицировать и по применимости к объекту атаки. Существуют Malware, нацеленные на определенные модели банкоматов конкретного производителя, и универсальные ВПО, работающие на всех банкоматах в независимости от производителя.

Наличие универсальной Malware связано с тем, что все основные производители банкоматов поддерживают стандарт CEN/XFS (от англ. eXtensions for Financial Services), который обеспечивает общий API для управления различными модулями банкомата. Таким образом, CEN/XFS может быть использован и для создания вредоносных программ, чтобы те могли "общаться" с банкоматом на его родном языке.

API XFS содержит в себе высокоуровневые функции для связи с различными модулями банкомата, такими как диспенсер банкнот, ПИН-клавиатура, модуль приема наличных и т.д. Высокоуровневые функции предоставляются через общий SDK, в то время как низкоуровневые — через сервис-провайдеры, свои у каждого производителя банкомата. Такая архитектура очень похожа на архитектуру Win32, когда разработчики используют высокоуровневый API для связи с ядром ОС и различными драйверами устройств, предоставляемыми производителями отдельных аппаратных компонентов.

Высокоуровневая архитектура CEN/XFS

Высокоуровневая архитектура CEN/XFS

www.fireeye.com

Известные семейства ATM Malware

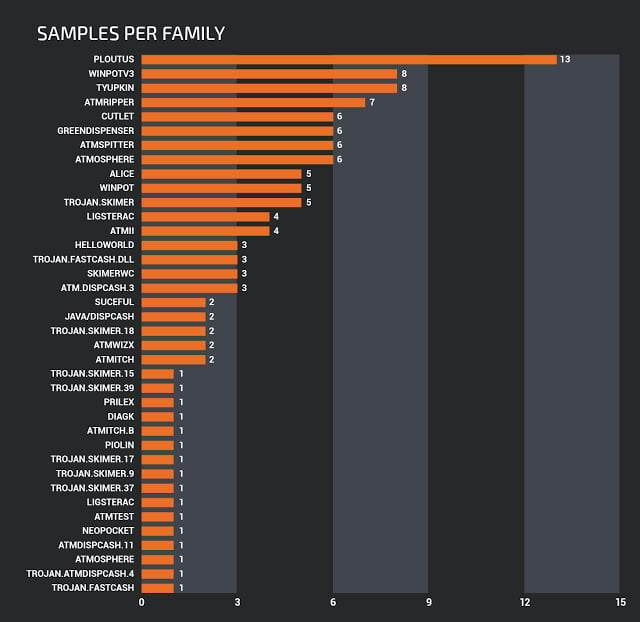

За последние 10 лет обнаружено свыше 30 различных семейств ВПО для банкоматов. Рассмотрим несколько наиболее популярных и значимых и постараемся выделить общие черты и уникальные отличия каждого ВПО.

Количество сэмплов ВПО в разрезе семейств

Количество сэмплов ВПО в разрезе семейств

www.talosintelligence.com

Ploutus

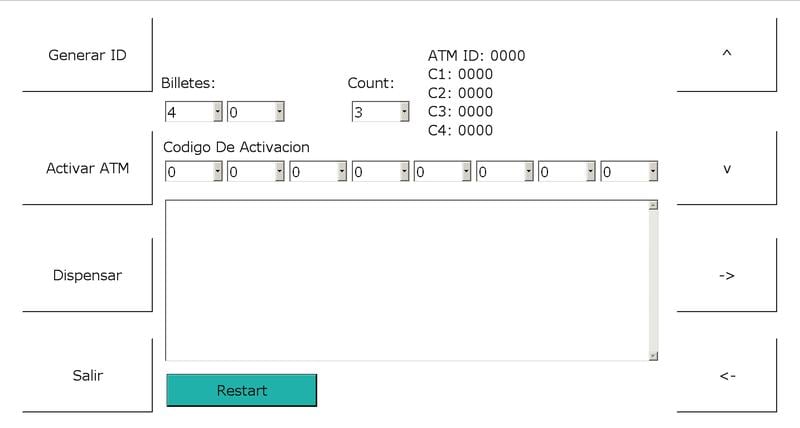

Ploutus — это семейство вредоносных программ с наибольшим количеством обнаруженных сэмплов. Большинство из них были зарегистрированы в Мексике. Ploutus — типичный пример утилиты прямой выдачи. Для загрузки ВПО злоумышленники должны иметь доступ к USB-портам или приводу CD-ROM.

В качестве примера можно привести одну из недавних модификаций — Ploutus-D, которая изначально была ориентирована на банкоматы Diebold, широко распространенные в США. Однако вредонос взаимодействует с банкоматом через мультивендорную платформу KAL Kalignite, и после несложной модификации кода Ploutus-D может применяться и для атак на банкоматы других производителей.

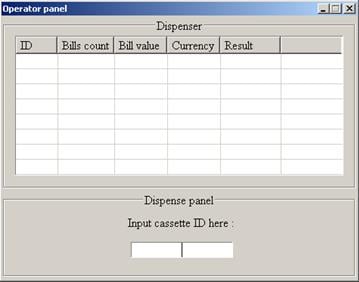

Один из вариантов интерфейса Ploutus

Один из вариантов интерфейса Ploutus

www.securelist.com

Skimer

Skimer — одна из первых логических атак на банкоматы. Функционально этот вредонос полностью оправдывает свое название и представляет собой по сути виртуальное скимминговое устройство, копирующее данные с магнитной полосы банковской карты.

Кроме того, Skimer является бэкдором и может использоваться для несанкционированной выдачи денег из банкомата. Если злоумышленнику известен ключ для активации программы, вредонос выводит на экран меню, из которого можно осуществить выдачу денег с каждой из четырех кассет диспенсера.

Большинство других семейств банкоматного ВПО работают по аналогичному принципу. Злоумышленники должны обеспечить себе физический доступ к сервисной зоне банкомата, чтобы подключить внешний накопитель с ВПО. После внедрения ВПО в систему атакующему нужно ввести уникальный код для активации процесса выдачи наличных.

Tyupkin (PadPin)

Настоящая слава пришла к вредоносным программам для банкоматов с появлением печально известного трояна Tyupkin, чья активность была впервые зафиксирована в 2014 г. С тех пор атакам подверглось множество банкоматов по всему миру.

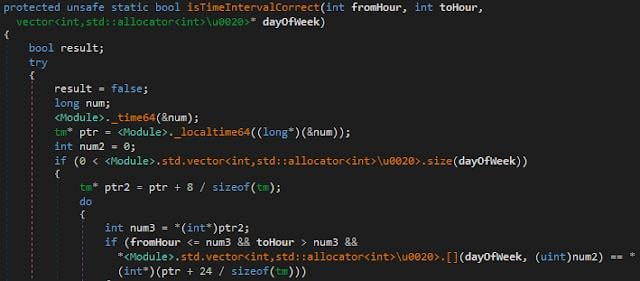

Отличительная черта Tyupkin — его возможность ограничить время своей активности в заданные часы и дни недели. Некоторые из первых разновидностей Tyupkin изначально могли запускаться только по ночам в воскресенье и понедельник.

Функция Tyupkin по проверке времени запуска

Функция Tyupkin по проверке времени запуска

www.talosintelligence.com

Кроме того, в троян заложена функция самозащиты. Непосредственно перед выдачей наличных Tyupkin отключает все сетевые соединения, чтобы в случае фиксации подозрительной активности на стороне банка служба мониторинга не смогла выключить банкомат, тем самым прервав мошенническую операцию.

Alice

Принцип работы Alice такой же, как у многих других банкоматных зловредов. Установка требует физического доступа к системе банкомата. После запуска Alice запрашивает код доступа для продолжения работы. Если введен корректный код активации, зловред получает доступ к диспенсеру банкнот и позволяет выдать наличные.

Основной интерфейс Alice

www.blog.trendmicro.com

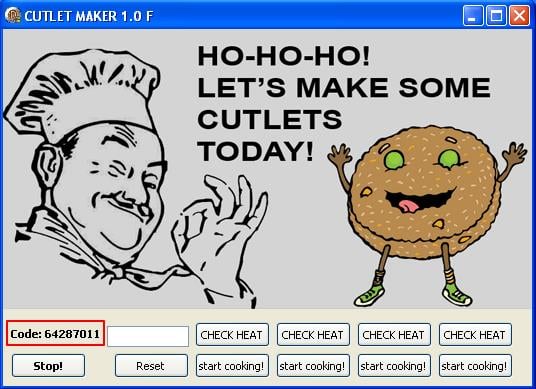

Cutlet Maker

В 2017 г. киберпреступники начали продавать в даркнете услугу "ATM Malware-as-a-Service". За 5 тыс. долларов каждый может приобрести пакет из готовой к использованию вредоносной программы Cutlet Maker и видеоинструкции по вскрытию банкомата. Купившим услугу нужно выбрать подходящий банкомат (авторы ВПО рекомендуют Wincor Nixdorf), воспользоваться инструкцией по взлому его сервисной части, загрузить вредоносную программу и заплатить организаторам сервиса за ее активацию (получение уникального сессионного ключа), чтобы запустить процесс выдачи денег.

Основной интерфейс Cutlet Maker

www.securelist.com

В случае с Cutlet Maker потенциальный потребитель услуги может обладать минимальными знаниями об объекте атаки. Данный пример показывает, как подобные схемы снижают входной порог в этот вид преступлений и ведут к значительному увеличению количества киберпреступников.

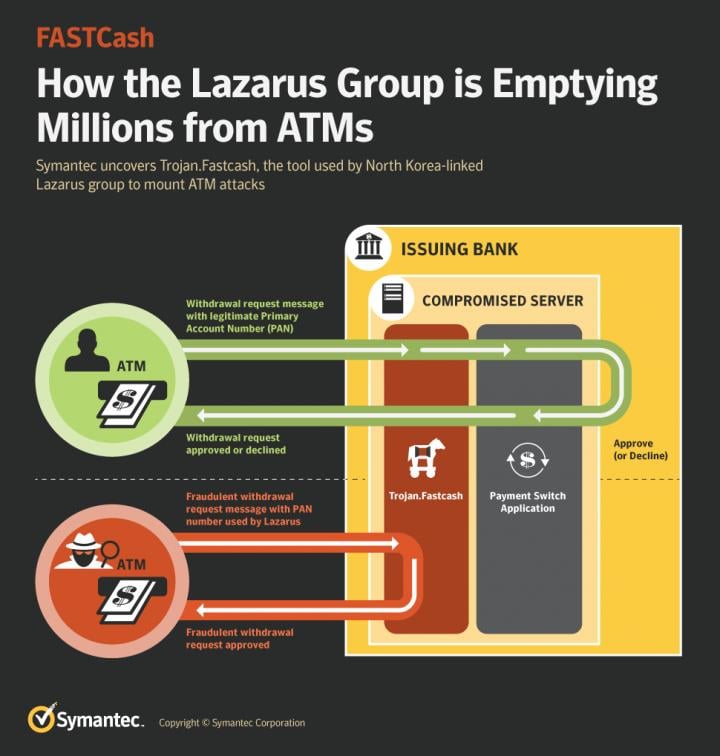

FASTCash

FASTCash — уникальный инструмент, который хакерская группировка Lazarus использовала для атаки на финансовые организации более чем в 20 странах мира. Суммарно за 2016—2018 гг. было похищено несколько десятков миллионов долларов.

Особенность FASTCash заключается в механизме его работы и ориентации на ОС IBM AIX. Хакеры внедряли троян в легитимный процесс на сервере приложений процессинговых систем, контролирующих транзакции в банкоматной сети и работающих под управлением AIX.

После компрометации сервера троян получал возможность создавать поддельные сообщения ISO 8583 (стандарт, описывающий процесс передачи и формат финансовых сообщений систем, обрабатывающих данные банковских карт), генерируя ответ с подтверждением мошеннической операции по снятию наличных в банкоматах. Нужно отметить, что во всех случаях успешные атаки стали возможными из-за того, что финансовые организации использовали устаревшие версии AIX — без необходимых обновлений безопасности.

Схема работы FASTCash из отчета компании Symantec

Схема работы FASTCash из отчета компании Symantec

www.symantec.com

Это еще один пример целевой атаки на финансовые организации, в данном случае через процессинговые системы. При этом уровень сложности и проработки FASTCash очень высок и несопоставим ни с одним другим "стандартным" ATM Malware.

Обнаружение и противодействие. Best practice

Для эффективного противодействия атакам с использованием ATM Malware необходимо обеспечить всестороннюю защиту инфраструктуры, включая физическую безопасность самих банкоматов, безопасность используемого в системе ПО и всех сегментов сети, взаимодействующих с банкоматами.

Перечислим основные меры, которые должен учитывать каждый банк при организации защиты собственной сети банкоматов и успешного противодействия соответствующим угрозам:

- Банкоматы и все связанные с ними системы должны работать под управлением актуальных версий ОС с установленными последними обновлениями безопасности.

- Отключить автозапуск в Windows и возможность загрузки с внешних носителей в BIOS, установить надежный пароль для защиты настроек BIOS.

- Создать функционально-замкнутую среду на банкоматах, исключить доступ к рабочему столу. Сеансы RDP должны быть защищены несколькими факторами аутентификации. Рассмотреть использование Privileged Access Management(PAM)-системы.

- Отключить все неиспользуемые системные службы и приложения, чтобы устранить дополнительные векторы атаки.

- Реализовать надежное шифрование соединения между банкоматами и хостом.

- Применять механизмы контроля целостности и белых списков ПО (Whitelisting), чтобы разрешать запуск только доверенного кода. Руководствоваться принципом Default Deny: запрещено все, что явно не разрешено. Традиционное сигнатурное АВПО бессильно против уязвимостей 0-day и APT-атак, используемых хакерскими группировками.

- Запретить возможность подключения неавторизованных внешних USB-накопителей.

- Поддерживать физически и логически сегментированную сетевую среду в организации. Банкоматы не должны располагаться в одной сети с рабочими станциями сотрудников.

- Обеспечить надежную физическую защиту банкоматов и зон их размещения. Защита должна быть эшелонированной: в идеале намерения преступника должны пресекаться еще до его непосредственного проникновения к "внутренностям" банкомата.

- Контролировать и ограничивать доступ сотрудников сервисных организаций, обслуживающих банкоматную сеть.

- Проводить регулярное обучение по противодействию актуальным угрозам для сотрудников, задействованных в процессах обслуживания и мониторинга работы банкоматов.

- Организовать онлайн-мониторинг банкоматной сети как в части работоспособности банкоматов и непрерывности операций, так и состояния кибербезопасности.

- Подписаться на получение threat intelligence-фидов, чтобы оперативно узнавать о всех новых угрозах в отношении банкоматов и смежных систем.

- Организовать онлайн-мониторинг событий кибербезопасности, основанный на агрегации событий в SIEM-системе и генерации необходимых алертов с целью оперативного реагирования.

Выводы

ATM Malware потенциально может принести существенную выгоду злоумышленникам. За 10 лет с момента появления первой вредоносной программы, созданной специально для атак на банкоматы, было обнаружено более 30 семейств ВПО этой категории, разной степени сложности и с различным функционалом.

В то время как подавляющее большинство атак на банкоматы с использованием ВПО являются точечными и осуществляются отдельными злоумышленниками либо небольшими группами, потенциальная возможность выгрузить большие суммы наличности одновременно с нескольких десятков банкоматов все чаще привлекает в эту область профессиональные хакерские группировки, которые используют гораздо более изощренные и сложные инструменты для целевых атак на финансовые организации.

При этом, несмотря на растущую популярность логических атак, физическое воздействие все еще составляет подавляющее большинство среди общего количества атак на банкоматы. Для эффективного противодействия необходимо применять комплексный подход к обеспечению безопасности своей сети. Видеомониторинг зон установки банкоматов, охранные сигнализации с подключением на пульт группы быстрого реагирования, усиление корпусов и сейфов банкоматов, оснащение специальными датчиками — эти физические меры защиты в сочетании со средствами киберзащиты многократно усиливают общий уровень защищенности и уменьшают желание злоумышленника атаковать именно вас.

Организация мониторинга киберугроз и оперативного реагирования — тоже важный шаг в обеспечении комплексной защиты инфраструктуры организации. Для решения этой задачи в Сбербанке функционирует собственный Security Operations Center (SOC), обеспечивающий непрерывный онлайн-мониторинг и реагирование на киберугрозы. Совокупность используемых в нем современных методов противодействия киберугрозам позволяет успешно выявлять и отражать атаки на начальных стадиях их возникновения.

Активное развитие ВПО для банкоматов — это тенденция сегодняшнего дня и ближайшего будущего. Киберпреступники не стоят на месте, и их методы становятся все изощреннее. Соответственно, инвестиции организаций в кибербезопасность должны быть не вынужденной мерой, а осознанным шагом руководства (в первую очередь бизнеса) — не только к защите собственной инфраструктуры и данных, но и к предоставлению клиентам надежного и безопасного сервиса.

Фото: https://ru.freepik.com

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями