Активисты в период диджитализации. Часть № 5. Инсайд со "дна", или SCAM в Telegram в картинках и цифрах

Алексей Плешков 02/12/20

Возвращаясь мысленно на пять лет назад, отчетливо вспоминаю тот момент, когда началось мое знакомство со SCAM’ом (далее – S) и "скамерами"/S-активистами. Последовательно погружаясь в методологию OSINT, используя доступный на тот момент базовый инструментарий и изучая содержание Darknet-ресурсов за пределами RU-сегмента, я столкнулся с новым, но достаточно часто применяемым в среде кибермошенников термином S и не воспринял его как что-то необычное. В переводе с английского S буквально означает "афера", однако в рамках данной пятой статьи из серии "Активисты в период диджитализации" правильнее будет понимать его как "мошенничество" или "обман пользователей", умышленно реализованный одной из сторон при сделке (активность с финансовой составляющей) в дистанционном формате.

Мне 15 и я из Украины! они не смогут привлечь меня в Рашке – поэтому я буду продолжать жарить мамонтов

Telegram

Современные российские интернет-преступники (в терминах ст. № 159, п. 4 УК Ф), завсегдатаи тематических форумов в Darknet трактуют термин S в более узком смысле – как искусственно созданную ситуацию/обстоятельства, когда реальный покупатель/продавец товара (жертва) в воображаемой сделке совершает (подталкиваемый в 97% случаев, по данным ФинЦЕРТ Центрального Банка РФ, методами социальной инженерии) необдуманные действия по заранее подготовленному для него сценарию. В результате успешного завершения такого сценария наступает факт неправомерного обогащения мошенников за счет безналичных денежных средств, переведенных с банковской карты жертвы на счет/реквизиты подконтрольного злоумышленнику дроппера в стороннем банке/платежной системе. Далее следует либо серия транзитных операций, в том числе перевод на электронный кошелек, номер мобильного телефона или счет в стороннем банке, либо обналичивание в реальном времени денежных средств через выбранный банкомат.

В целом тут можно было бы поставить точку и закончить обзор, потому как после расширенного определения вся суть S становится понятна специалисту-практику OSINT, работавшему, как и я, в финансовой сфере по линии защиты информации.

Тем не менее я продолжаю и надеюсь на ваш профессиональный интерес. В данном обзоре будет приведена совершенно иная точка зрения на методы и схемы реализации S, назовем ее "инсайд со дна": все представленные в статье материалы и цифры оригинальные, взяты из тематических каналов и чатов, имеют формализованные подтверждения/скриншоты/пруфы.

Читателю предлагается посмотреть на S-активности с позиций представителей преступных сообществ, заполонивших Telegram, ознакомиться с выраженным в цифрах собственным мнением кибермошенников, специализирующихся на S-схемах, и увидеть, как и чем живет низшая каста в "пищевой цепочке" S – линейные исполнители, или worker’ы (фактические кидалы).

Определимся со входными данными

Цифры, материалы, результаты опросов, иллюстрации и ключевые данные для обзора взяты с профильных Telegram-каналов, таких как @scamlessons, @MyScamSchool, @onion(21+), @darkclub_cc и др. (профильные TG-каналы). Сбор информационного пазла и актуальных пруфов, использованных в обзоре, фактически завершен в конце сентября 2020 г. Исследователи, которые захотят пройти по цифровым следам данного обзора, увидят (или не увидят при условии их удаления с указанных выше TG-каналов) цифры, которые могут/будут различаться. Абсолютные цифры в контексте данной статьи являются иллюстрацией к представленным в заключении прогнозам и выводам.

По моему экспертному мнению, основные пропорции и процентаж в относительном исчислении будут актуальны в течение еще как минимум второго полугодия 2020 г. Это обусловлено в том числе и экономической стагнацией в условиях сложной эпидемиологической обстановки в России и массового перехода на удаленный режим работы в крупных компаниях, а также ограниченным спектром реальных целей для S-активистов в русскоговорящем сегменте Интернета. Именно работники крупных компаний на удаленке, регулярно находящиеся онлайн, платежеспособные, у которых востребован сервис доставки купленных в Интернете товаров, знакомые с электронными средствами и схемами совершения платежей через Интернет, уязвимые к социальной инженерии, в 100% случаев являются целевой аудиторией S-активистов.

S-активисты – кто они?

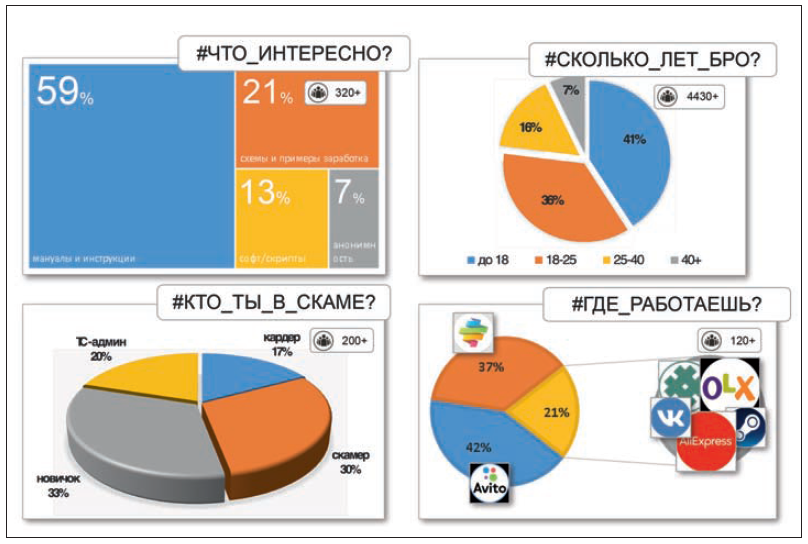

После официального признания Telegram на уровне Правительства РФ и снятия летом 2020 г. ранее наложенных Роскомнадзором ограничений по доступу админам S-каналов стало интересно, как их подписчики себя идентифицируют в общем потоке телеграмных ИТ-гигов. Соответствующий опрос ("кто ты?") показал, что 1/3 респондентов – это новички, рядовые интернет-пользователи, случайно попавшие на тематический S-канал или недавно сформировавшие свой интерес к тематике S. 47% респондентов (более 500 пользователей) заявили о своей причастности к различным аспектам деятельности современных кибермошенников в Интернете. При этом каждый пятый респондент приравнивает себя к S-элите, а именно к администраторам и владельцам профильных TG-каналов.

Тогда же другой S-ориентированный Telegram-канал решил выяснить возрастные особенности своей активной аудитории из почти 37 тыс. подписчиков. Сказано – сделано, товарищ майор! Опубликованный опрос просмотрели более 15 тыс. подписчиков, но только 4430 реальных S-активистов пожелали оставить свой цифровой след на этом канале.

Результаты опроса демонстрируют, что:

- 41% проголосовавших – это физические лица, не достигшие к моменту опроса своего совершеннолетия (18-);

- 36% – это действующие студенты и недавние выпускники учебных заведений (18–25 лет).

На долю взрослой, осознанно принимающей свои решения и действующей с явным умыслом на совершение киберпреступления части аудитории приходится менее 1/4 проголосовавших (порядка 1 тыс. подписчиков одного канала в абсолютном выражении).

Могу предположить, что именно этот авторитетный (в прямом и переносном смыслах) сегмент проголосовавших составлен из идейных вдохновителей, организаторов и мотиваторов для молодого поколения к совершению мошеннических действий в Darknet.

Более 3/4 S-активистов регулярно используют VPN/PROXY в целях личной безопасности на мобильных устройствах, стационарных компьютерах и ноутбуках. Пока все логично, так как для мошенников жизненно важно не забывать о базовой кибербезопасности при работе с виртуальных машин и выделенных/взломанных серверов, организованных специально для S на внешнем хостинге. Однако 13% респондентов отрицают полезность VPN для собственной безопасности. Вероятнее всего, они подключаются и работают через гарантированно безопасный публичный канал/точку входа и/или постоянно находятся вне территории РФ.

94% мошенников (а это более 200 человек), ответивших положительно на вопрос о важности и необходимости наличия для себя надежного/гарантированного канала для обналичивания украденных/несанкционированно переведенных денежных средств, поступили предсказуемо (по мнению авторов Telegram-опроса).

Однако куда больший интерес вызывают 6%, не подтвердившие очевидный факт: им не нужен/не интересен новый гарантированный канал для финального этапа S. Это с некой долей вероятности подтверждает, что S-активисты уже владеют стабильным (скрытым, непубличным, альтернативным) методом обнала или их способ монетизации/S-схема напрямую не связана с обналом. Из более чем 2700 респондентов опроса 84% указали мобильный телефон в качестве основного инструмента/платформы для работы с Telegram (чтение каналов, изучение S-схем, диалог с жертвами и общение с "коллегами"). Только 10% S-активистов используют, помимо телефона, полноценное рабочее место (стационарный компьютер, ноутбук, виртуальную машину, выделенный сервер и т.д.).

Чем живет S-активист?

Одной из наиболее часто встречающихся в S-чатах и опросах темой является инициатива администраторов Telegram-канала получить обратную связь о том, какой контент интересен для прочтения их аудитории. И тут с явным преимуществом лидируют текстовые описания с примерами новых S-схем и формализованные инструкции по анонимной работе и взлому: чуть менее 59% респондентов остановились на этом пункте опроса. Поиском и изучением дистрибутивов хакерского программного обеспечения, скриптов для фишинга, готовых фреймворков для создания вирусов или бот-сетей (желательно бесплатных, "без регистрации и СМС") интересуются чуть более 13% S-активистов. При этом каждого пятого мошенника интересуют "схемы с быстрыми деньгами", в том числе единовременный заработок, или же объявления с предложениями стабильной работы, то есть фактическое место в новой или уже зарекомендовавшей себя S-команде.

Итоги опроса подписчиков на S-каналы

Итоги опроса подписчиков на S-каналы

Еще одна популярная тема опросов – "советы админу" Telegram-канала по обновлению неактуального, по мнению аудитории, контента, классическое маркетинговое "Подскажите, каких фишек нам не хватает, чтобы стать лучше и интереснее для вас?". В этом вопросе с явным преимуществом лидирует смежная с S тема кардинга. Более 45% участников опроса нуждаются в постоянном обновлении пула реквизитов скомпрометированных пластиковых банковских карт для "серых" и "черных" операций, от банальных оплат товаров и сервисов в Интернете, совершения операций без присутствия карты (крайне желательно – без 3ds) и до более сложных операций транзита и "многоуровневой очистки". Чуть менее 40% респондентов нуждаются в обновленном инструментарии (скрипты, грабберы, веб-аналитические программы и др.) для оптимизации и автоматизации S-мошенничества. И только 12% заявили о необходимости публикации в открытом доступе реквизитов учетных записей пользователей, скомпрометированных на целевых интернет-площадках (электронная почта, игровые серверы, торговые площадки, социальные сети и т.д.).

После успешной реализации совместно с экспертами ИБ-компаний и владельцами основных торговых интернет-площадок комплекса технических и организационных мероприятий по защите пользователей (III квартал 2020 г.) представители S-сообщества находятся в непрерывном поиске новых, адаптированных под обновленную защиту S-схем и мест в Интернете для их комфортной, прибыльной и безопасной реализации. В этой связи трое из четырех S с энтузиазмом восприняли новые инструкции к S-схеме с названием "Юла/Авито 3.0" (4.0), вошли в соответствующие пилотные группы и начали тестировать предоставленные им скрипты. 1/4 респондентов скептически отнеслась к новой S-схеме и продолжает свою эксплуатацию скриптов и Telegram-ботов, адаптированных для работы по схеме "Юла/Авито 2.0" на тех немногих интернет-порталах, где меры защиты информации и противодействия мошенничеству не были своевременно усовершенствованы.

В мае 2020 г. на другом тематическом Telegram-канале при появлении схемы "Юла/Авито 2.0" был проведен аналогичный опрос, в результате которого с эффективностью схемы второй версии согласились только 55% респондентов, схема осталась непонятой 12% S-активистов, а 1/3 ответивших заняли нейтрально-выжидательную позицию по отношению к новой на тот момент S-схеме.

II квартал 2020 г. действительно был сопряжен с бурным ростом кибератак на популярных в Интернете торговых площадках: 42% мошенников работали целенаправленно в отношении пользователей Авито, 37% – обманывали жертв на портале "Юла", остальные S-активисты (около 20%) выбрали не особо популярные у отечественных пользователей порталы "Куфар", OLX, игровые площадки и др.

Взгляд на SCAM с "темной" стороны

Взгляд на SCAM с "темной" стороны

Принцип "5 НЕ" в работе S-активистов

В топ-5 обстоятельств, которые для законопослушных граждан всегда служат стоп-факторами, а злоумышленников совершенно не смущают/не пугают при совершении противоправных действий в Интернете, входят:

- Уголовная ответственность или правовое преследование со стороны правоохранительных органов страны, в которой они физически находятся ("НЕ докажут").

- Негативные последствия для себя в реальном (не Интернете) мире (в том числе любая форма мести или преследования) со стороны физических лиц – жертв S ("НЕ найдут").

- Принудительные блокировки сим-карт, номеров телефона, IP-адресов, доменных имен или учетных записей, в том числе любые искусственные ограничения со стороны службы безопасности площадки, используемой для S ("НЕ остановят").

- Снижение конверсии/эффективности/доходности от реализации конкретных S-схем на выбранных площадках при наличии альтернативных порталов и сервисов, уязвимых для S ("НЕ локализуют").

- Повышение уровня осведомленности в вопросах защиты информации или сознательности в части противодействия мошенничеству среди потенциальных жертв S ("НЕ поумнеют").

В августе 2020 г. ситуация с приоритетами у представителей отечественного S-сообщества изменилась. С высокой вероятностью на это повлияли результаты программы повышения осведомленности в среде пользователей и клиентов отечественных торговых интернет-площадок. Но 86% мошенников положительно ответили на вопрос о готовности к работе на белорусских торговых площадках, аналогичных Куфар.

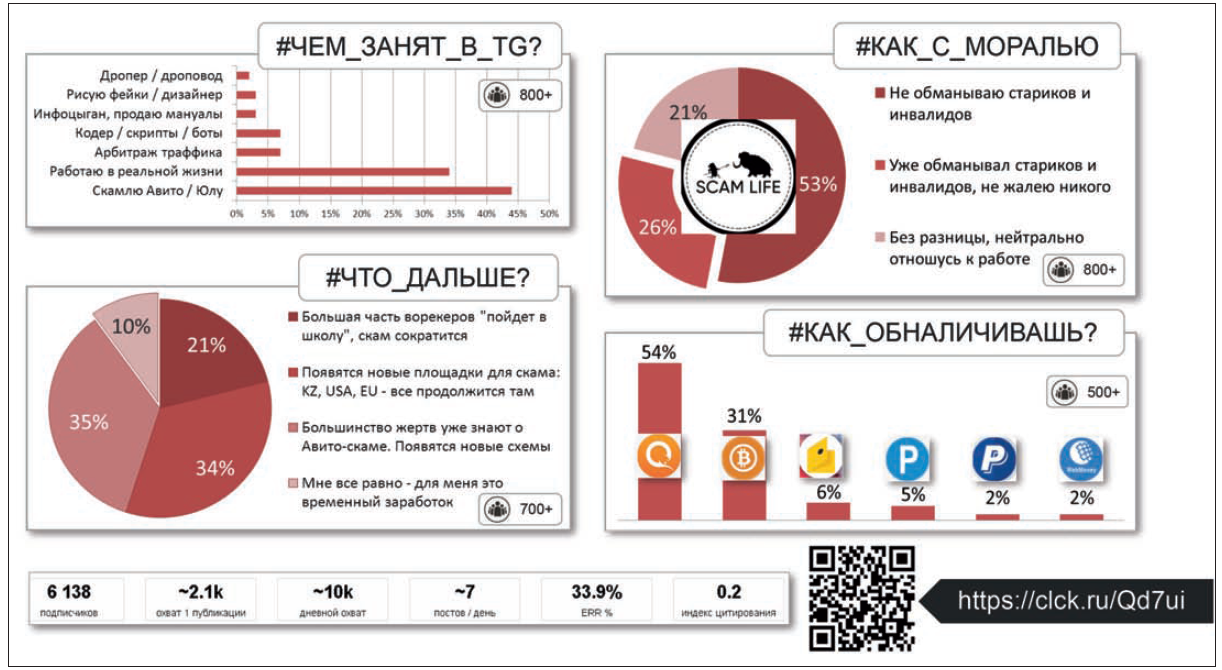

В то же время на другом тематическом S-канале создатели опросов пошли дальше и предложили пользователям выбрать, в каком именно направлении кибермошенничества они "работают". 44% респондентов из более чем 800 опрошенных связывают свою деятельность в Telegram с S-схемами "Авито/Юла". На долю кардеров, вирусописателей, инфоцыган и др. суммарно приходятся не более 20% ответов. Остальные (более 1/3 участников опроса) заявили о том, что деятельность в Telegram или ином виртуальном пространстве не ведут.

"Гуманитарные аспекты информационной безопасности. Информационные и кибератаки" читать статью >>>

Что изменилось в S по сравнению с 2019 г.?

До начала пандемии (I квартал 2020 г.) в российском сегменте Интернета среди активистов, причисляющих себя к новому S-сообществу (18-), существовало (об этом многократно заявлялось на профильных форумах и мануалах) негласное правило: не работать "по RU" (на территории РФ) и не обманывать соотечественников (пользователей сети Интернет).

Фокус внимания S-активистов на тот момент был прикован к странам бывшего Советского Союза, Европы и нашим партнерам из-за океана. Азиатские страны традиционно были задействованы в мошеннических схема намного реже. Однако результаты прямого опроса на тему морального климата в S-среде на профильном TG-канале выявили существенную деградацию молодого поколения. Каждый второй S-активист заявил, что не имеет никаких стоп-факторов по отношению не только к соотечественникам, но и социально не защищенным группам граждан. Представители S-сообщества в 2020 г. стали регулярно обманывать жителей России в возрастном диапазоне 65+ и людей с серьезными проблемами со здоровьем.

Не секрет, что мошенники предпочитают наличным денежным средствам и карточным переводам операции в криптовалютах. Администраторы Telegram-бота, специализирующегося на обменных операциях, задали на профильном S-канале вопрос о применимости в S-сообществе различных криптовалют: 72% S-респондентов хранят свои накопления в Bitcoin, на долю Ethereum, Litecoin и Monero суммарно приходится не более 20% аудитории, остальные S-активисты используют непопулярные способы хранения и конвертации незаконно полученных безналичных денежных средств. И тут возникает вопрос: откуда берутся эти безналичные денежные средства? О деталях самых популярных S-схем я подробно написал в четвертой части серии статей, опубликованной в августе 2020 г.1

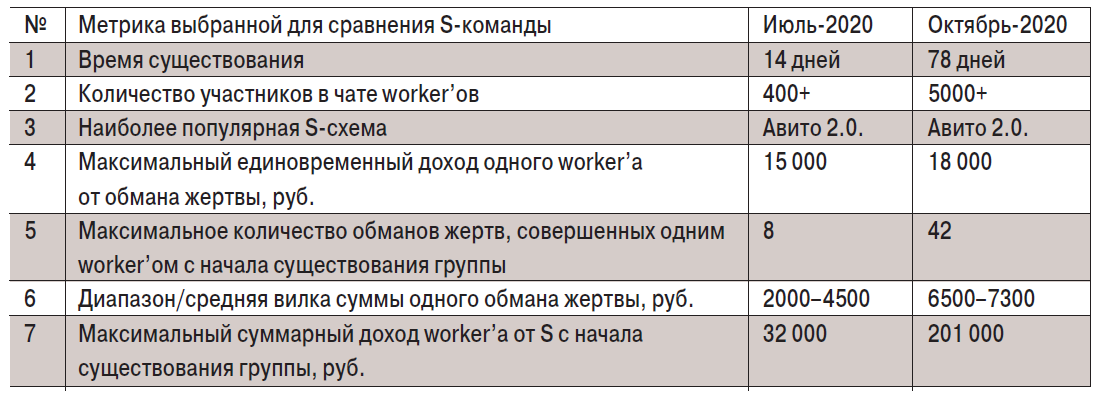

Однако в IV квартале 2020 г. уместно будет привести на примере известной (сейчас) S-команды статистическое сравнение по одним и тем же параметрам (см. табл.).

Таблица. Статистическое сравнение S-схем

Перспективы S в тезисах

Классическое OSINT-исследование было бы неполным без финального анализа выгруженного и изученного содержания. В качестве результатов анализа предлагаю рассмотреть, а по прошествии времени (к примеру, по завершении II квартала 2021 г.) оценить состоятельность прогноза, базирующегося на цифрах и тенденциях.

Тезис № 1

Возраст S-активистов снижается. Озвученный МВД в 2016–2017 гг. порог 16–17 лет для вступления новичков в ряды киберпреступников в настоящее время снизился до 13–14 лет. В свою очередь, активное привлечение новой "крови" в действующие S-команды, их регулярное обучение, развитое в S-сообществе наставничество, а также ставший нормой в России образца 2020 г. дистанционный формат общения школьников и студентов – все это в 2021 г. повлечет за собой появление новых S-команд, практикующих тиражируемые S-схемы (возможно, уже не на популярных интернет-барахолках и не на игровых порталах, а в новой/неожиданной предметной области), адаптированные специально для поколения миллениумов. Уже сейчас не особо распространенные до лета 2020 г. схемы S-мошенничества ("продажа домашних животных через Интернет", "почасовая аренда квартиры", "авансирование элитной недвижимости" и др.) активно развиваются и приносят сверхдоход молодым (15-) S-активистам по всей России.

Тезис № 2

Пожилые граждане РФ, инвалиды и молодые мамы (декретницы) – это постоянно пополняемая целевая аудитория S-активистов. Именно на них сначала обкатываются, затем тиражируются и со временем корректируются схемы мошенничества. К обману основной платежеспособной части населения РФ S-активисты приступают, только будучи полностью уверенными в работоспособности своих схем. Никто из пользователей интернет-технологий сегодня не застрахован от применения в отношении него методов социальной инженерии. Степень латентности среди жертв S составляет более 50%: взрослым, состоятельным людям стыдно признать, что их обманули, воспользовались доверчивостью или сыграли на жадности. А украденные суммы от 2 тыс. до 10 тыс. рублей многими жертвами признаются несущественными или воспринимаются как закономерный жизненный урок. Таких "ученых" жертв с каждым днем в России становится все больше. Тем не менее некоторые из жертв попадаются на уловки мошенников повторно, но уже в другой S-схеме.

Тезис № 3

Новые интернет-ориентированные технологии и использующие их цифровые продукты последовательно входят в быт каждой семьи. Получение электронных справок и консультаций, цифровые квитанции и счета на оплату, дистанционное обслуживание в госучреждениях, личный интернет-кабинет налогоплательщика и многое другое – цифровые сервисы замещают собой все то, что раньше невозможно было диджитализировать. Однако ошибочно полагать, что новые технологии приносят с собой только одно сплошное удобство и комфорт.

Низкий уровень зрелости пользователей Интернета в России (регионы сильно отстают в технологическом плане от городов-миллионников), объективные сложности (языковые, территориальные, технические, временные и др.) с получением квалифицированной технической поддержки, нерегулярность использования и даже банальное отсутствие стабильного интернет-соединения – все это формирует бесконечное поле возможностей для кибермошенников при создании и тиражировании S-схем. 100% S-схем – это взятые из бытовых ситуаций вариации на тему стандартных сценариев работы популярных площадок, с доработками и изменениями, умышленно внесенными в них в интересах S-активистов. В условиях пандемии и массового ухода работников на удаленку опровергнуть влияние закона больших чисел будет крайне сложно: чем больше появляется востребованных у интернет-аудитории цифровых сервисов, тем вероятнее их частое и нетривиальное использование мошенниками в новых S-схемах.

Лучший способ раскрыть S-схему

В процессе проведения расследования нетипичных фактов мошенничества по заявлениям клиентов регулярно возникает вопрос систематизации признаков и определения схемы. В некоторых кейсах, помимо профиля жертвы (который чаще всего легко устанавливается), важно представлять себе профиль злоумышленника (модель нарушителя). При анализе S-схемы в контексте использования методов социальной инженерии (они применяются в 100% известных случаев) один из аспектов для эффективного закрытия уязвимости – это выявление инструмента, ее эксплуатирующего. Диалог с жертвой по заранее подготовленном скрипту в Telegram, увод "мамонта" с целевой интернет-площадки в WhatsApp, запрос на добавление в друзья в социальных сетях или просто звонок по номеру мобильного телефона – это одновременно и инструменты, и характерные признаки S-схемы.

Мой практический опыт подсказывает, что составление/использование готового портрета злоумышленника не в монохромном варианте, а обильно "раскрашенного" фактами, цифрами, контекстами, наполнение его потребностями, планами и тенденциями помогает аналитикам, работающим в сфере противодействия мошенничеству, выбрать наиболее эффективные методы и инструменты защиты. Представленный выше материал – это как раз один из тех случаев в практике отечественной кибербезопасности, когда разглашение инсайдерской информации преследует цель помочь экспертам в борьбе с актуальной угрозой со стороны S-активистов, сгруппировавшихся в Telegram. Всем "удачной охоты" и будьте здоровы!

1 http://futurebanking.ru/reglamentbank/article/6438

Опубликовано в журнале "Системы безопасности" №5/2020

Иллюстрация к статье сгенерирована нейросетью Kandinsky

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями