Безопасный удаленный доступ. Проблемные вопросы и нормативные тонкости

Константин Саматов 02/11/22

Развитие технологий, цифровая трансформация и сопутствующая ей всеобщая цифровизация приводят к тому, что все больше коммуникаций и управляющего воздействия на различные автоматизированные, в том числе банковские, системы происходит удаленно. На практике часто возникают вопросы, связанные с обеспечением безопасности удаленного доступа к автоматизированной системе и разделением сфер ответственности при таком взаимодействии. В статье рассмотрим возможные подходы к этому процессу.

В первую очередь разберем, что такое удаленное взаимодействие и какое место занимает в нем удаленный доступ. Ведь нередко эти два понятия воспринимаются как синонимы.

Виды удаленного взаимодействия

Удаленное взаимодействие можно разделить на три вида:

- Удаленный мониторинг. Процесс постоянного наблюдения и анализа результатов деятельности объекта мониторинга (автоматизированной системы) с целью выявления отклонений от нормальной работы и иных данных, необходимых для осуществления деятельности.

- Удаленное управление. Передача управляющего сигнала от оператора (одной автоматизированной системы) к объекту управления (другой автоматизированной системе), который расположен на определенном расстоянии.

- Удаленный доступ. Процесс получения доступа (через внешнюю сеть) к объектам доступа информационной системы из другой информационной системы (сети) или со средства вычислительной техники, не являющегося постоянно (непосредственно) соединенным физически или логически с информационной системой, к которой он получает доступ1.

Соотношение этих видов удаленного взаимодействия представлено на рис. 1.

%2c%20%D1%83%D0%B4%D0%B0%D0%BB%D0%B5%D0%BD%D0%BD%D0%BE%D0%B3%D0%BE%20%D0%B4%D0%BE%D1%81%D1%82%D1%83%D0%BF%D0%B0%20(%D0%A3%D0%94)%20%D0%B8%20%D1%83%D0%B4%D0%B0%D0%BB%D0%B5%D0%BD%D0%BD%D0%BE%D0%B3%D0%BE%20%D1%83%D0%BF%D1%80%D0%B0%D0%B2%D0%BB%D0%B5%D0%BD%D0%B8%D1%8F%20(%D0%A3%D0%A3).png?width=459&height=351&name=%D0%A0%D0%B8%D1%81.%201.%20%D0%92%D0%B7%D0%B0%D0%B8%D0%BC%D0%BE%D1%81%D0%B2%D1%8F%D0%B7%D1%8C%20%D1%83%D0%B4%D0%B0%D0%BB%D0%B5%D0%BD%D0%BD%D0%BE%D0%B3%D0%BE%20%D0%BC%D0%BE%D0%BD%D0%B8%D1%82%D0%BE%D1%80%D0%B8%D0%BD%D0%B3%D0%B0%20(%D0%A3%D0%9C)%2c%20%D1%83%D0%B4%D0%B0%D0%BB%D0%B5%D0%BD%D0%BD%D0%BE%D0%B3%D0%BE%20%D0%B4%D0%BE%D1%81%D1%82%D1%83%D0%BF%D0%B0%20(%D0%A3%D0%94)%20%D0%B8%20%D1%83%D0%B4%D0%B0%D0%BB%D0%B5%D0%BD%D0%BD%D0%BE%D0%B3%D0%BE%20%D1%83%D0%BF%D1%80%D0%B0%D0%B2%D0%BB%D0%B5%D0%BD%D0%B8%D1%8F%20(%D0%A3%D0%A3).png)

Рис. 1. Взаимосвязь удаленного мониторинга (УМ), удаленного доступа (УД) и удаленного управления (УУ)

Удаленный доступ

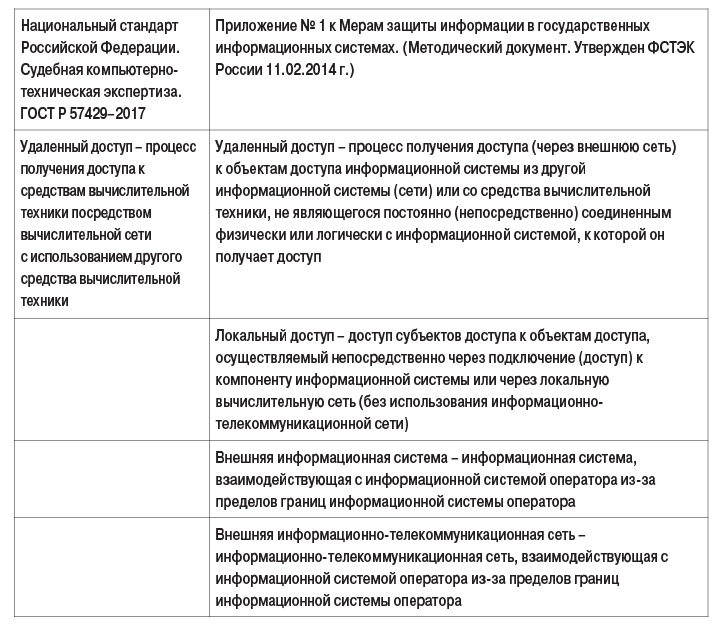

В части удаленного доступа не все однозначно. Пока нет законодательно закрепленного определения этого термина. Он встречается только в нормативно-методических документах (см. табл.), подход которых к данному процессу абсолютно разный. По мнению автора, если речь идет о безопасности удаленного доступа, то наиболее правильно использовать терминологию из нормативно-методических документов регулятора по информационной безопасности, то есть ФСТЭК России. Достаточно близкое по смыслу определение удаленного доступа содержится и в ГОСТ Р 57580.1– 2017 "Национальный стандарт Российской Федерации. Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер": удаленный доступ работника финансовой организации (удаленный доступ) – логический доступ работников финансовых организаций, реализуемый из-за пределов вычислительных сетей финансовых организаций.

Таким образом, при оценке того, является ли доступ удаленным, ключевым параметром будут являться границы информационной системы. На практике это означает, например, что доступ сотрудника из командировки (или дистанционного работника) к ресурсам информационной системы посредством виртуальной частной сети или, в случае с дистанционным работником, рабочего места, постоянно логически соединенного с информационной системой, не будет являться удаленным доступом.

Требования по обеспечению безопасности удаленного доступа

Существуют требования по обеспечению безопасности удаленного доступа к значимым объектам критической информационной инфраструктуры (п. 31 Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации, утв. приказом ФСТЭК России от 25.12.2017 г. № 239)2, которые устанавливают, что:

- В значимом объекте не допускается наличие удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры, а также работниками его дочерних и зависимых обществ.

- В случае технической невозможности исключения удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, в значимом объекте принимаются организационные и технические меры по обеспечению безопасности такого доступа, предусматривающие:

- определение лиц и устройств, которым разрешен удаленный доступ к программным и программно-аппаратным средствам значимого объекта, предоставление им минимальных полномочий при доступе к этим средствам;

- контроль доступа к программным и программно-аппаратным средствам значимого объекта;

- защиту информации и данных при их передаче по каналам связи при удаленном доступе к программным и программно-аппаратным средствам значимого объекта;

- мониторинг и регистрацию действий лиц, которым разрешен удаленный доступ к программным и программно-аппаратным средствам значимого объекта, а также инициируемых ими процессов, анализ этих действий в целях выявления фактов неправомерных действий;

- обеспечение невозможности отказа лиц от выполненных действий при осуществлении удаленного доступа к программным и программно-аппаратным средствам значимого объекта. - В значимом объекте могут приниматься дополнительные организационные и технические меры по обеспечению безопасности удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, направленные на блокирование (нейтрализацию) угроз безопасности информации, приведенных в модели угроз безопасности.

Нередко описанный 31-й пункт толкуется как безусловный запрет на доступ к значимым объектам критической информационной инфраструктуры. в этой связи хотелось бы прокомментировать, что все эти требования в общем означают следующее:

- Удаленный доступ к объекту критической информационной инфраструктуры, не имеющему категории значимости, не регламентируется и ничем не ограничивается.

- Доступ к значимому объекту критической информационной инфраструктуры работнику (самого субъекта и его дочерних/зависимых обществ), то есть лицу, состоящему в трудовых отношениях с организацией (это важно отметить, так как лица, работающие в рамках гражданско-правовых договоров, в таких отношениях не состоят) возможен без каких-либо условий и (или) ограничений.

- Доступ к значимому объекту критической информационной инфраструктуры лицам, не состоящим в трудовых отношениях, возможен при условии принятия определенного набора мер по обеспечению безопасности, прямо предусмотренных 31-м пунктом либо разработанных субъектом для защиты от актуальных угроз.

Кроме того, ГОСТ Р 57580.1–2017 "Национальный стандарт Российской Федерации. Безопасность финансовых (банковских) операций. защита информации финансовых организаций. Базовый состав организационных и технических мер" также содержит требования по обеспечению безопасности удаленного доступа – процесс 8 "защита информации при осуществлении удаленного логического доступа с использованием мобильных (переносных) устройств".

Применяемые финансовой организацией меры по защите информации при осуществлении удаленного логического доступа работников финансовой организации с использованием мобильных (переносных) включают в себя три группы мер:

3) защиту информации от раскрытия и модификации при ее обработке и хранении на мобильных (переносных) устройствах.

Базовый состав мер для каждой группы содержится в том же ГОСТе, все их мы рассматривать не будем, обратим внимание лишь на меру ЗУД.1 "Определение правил удаленного доступа и перечня ресурсов доступа, к которым предоставляется удаленный доступ". Почему стоит заострить внимание именно на этой мере? Дело в том, что все требования в части безопасного удаленного доступа распространяются на владельца автоматизированной системы, именно он должен выполнить эти требования. Соответственно, не праздным является вопрос: как быть, если с этой системой начинают взаимодействовать какие-то иные лица (внешние субъекты), как установить для них правила и как разграничить ответственность?

Разграничение ответственности при удаленном доступе

В соответствии со ст. 6 Федерального закона "Об информации, информационных технологиях и о защите информации" от 27.07.2006 г. № 149-Фз (далее – 149-Фз). обладатель информации3, если иное не предусмотрено федеральными законами4, вправе:

- разрешать или ограничивать доступ к информации, определять порядок и условия такого доступа;

- передавать информацию другим лицам по договору или на ином установленном законом основании;

- защищать установленными законом способами свои права в случае незаконного получения информации или ее незаконного использования иными лицами;

- осуществлять иные действия с информацией или разрешать осуществление таких действий.

Таким образом, порядок взаимодействия и правила такого взаимодействия должны быть определены в договорах между взаимодействующими сторонами. При этом каждая из сторон обязана принимать меры по защите информации в рамках имеющейся у нее автоматизированной системы (это следует из ч. 4 ст. 6 149-ФЗ).

Стоит обратить внимание на два важных момента:

- Ч. 2 ст. 17 149-ФЗ. "Лица, права и законные интересы которых были нарушены в связи с разглашением информации ограниченного доступа или иным неправомерным использованием такой информации, вправе обратиться в установленном порядке за судебной защитой своих прав, в том числе с исками о возмещении убытков, компенсации морального вреда, защите чести, достоинства и деловой репутации. Требование о возмещении убытков не может быть удовлетворено в случае предъявления его лицом, не принимавшим мер по соблюдению конфиденциальности информации или нарушившим установленные законодательством Российской Федерации требования о защите информации, если принятие этих мер и соблюдение таких требований являлись обязанностями данного лица".

То есть законодательство закрепляет право обращаться за судебной защитой в случае выявления неправомерных действий со стороны внешнего пользователя автоматизированной системы. При этом важный момент в том, что в случае, если будет установлено, что владелец автоматизированной системы не принял необходимый набор мер по обеспечению информационной безопасности, то в удовлетворении требования о возмещении убытков будет отказано, но при этом отказа в удовлетворении требований, касающихся защиты нематериальных благ, быть не может. - Ч. 3 ст. 274.1 Уголовного кодекса Российской Федерации. "Нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, содержащейся в критической информационной инфраструктуре Российской Федерации, или информационных систем, информационно-телекоммуникационных сетей, автоматизированных систем управления, сетей электросвязи, относящихся к критической информационной инфраструктуре Российской Федерации, либо правил доступа к указанным информации, информационным системам, информационно-телекоммуникационным сетям, автоматизированным системам управления, сетям электросвязи, если оно повлекло причинение вреда критической информационной инфраструктуре Российской Федерации, влечет уголовную ответственность в виде: принудительных работ на срок до пяти лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового, либо лишение свободы на срок до шести лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового". данная норма закрепляет за организацией возможность уголовно-правовой защиты своих интересов в случае нарушения предъявляемых ей требований к участнику информационного взаимодействия.

Опубликовано в журнале "Системы безопасности" № 5/2022

Все статьи журнала "Системы безопасности"

доступны для скачивания в iMag >>

Фото: ru.freepik.com

- Безопасность объектов (330)

- Пожарная безопасность (293)

- Комплексная безопасность (285)

- Видеонаблюдение (283)

- СКУД (265)

- Транспортная безопасность (173)

- Пожарная сигнализация (145)

- Каталог "Пожарная безопасность" (142)

- Мнения экспертов (121)

- Цифровая трансформация (118)

- Видеоаналитика (109)

- Видеокамеры (101)

- Биометрия (99)

- Искусственный интеллект (91)

- Пожаротушение (73)

- Места с массовым пребыванием людей (70)

- Цифровое ЖКХ (62)

- Информационная безопасность (61)

- Киберзащита (58)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Ритейл (48)

- Охрана периметра (46)

- Беспроводные технологии (45)

- Журнал "Системы безопасности" №6/2021 (45)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Умный дом (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Журнал "Системы безопасности" №1/2020 (34)

- Журнал "Системы безопасности" №2/2025 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Журнал "Системы безопасности" №5/2019 (31)

- Антидрон (30)

- Журнал "Системы безопасности" №4/2021 (30)

- Тепловидение (30)

- Центры обработки данных (ЦОД) (30)

- Автоматизация зданий (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Интернет вещей (IoT) (28)

- Умный город (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Машинное зрение (27)

- Идентификация (26)

- Нейросети (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Импортозамещение (25)

- СОУЭ (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Новости компаний (20)

- Охрана труда и промышленная безопасность (ОТиПБ) (20)

- Банки и финансы (19)

- Промышленность (19)

- PSIM (18)

- Антитеррор (17)

- НВП "Болид" (17)

- COVID-19 (15)

- Досмотр (15)

- Итоги (15)

- Охрана объектов (15)

- Интеграция (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Проектирование и монтаж (13)

- Турникеты (13)

- Автоматизация (12)

- Компании (12)

- МЧС России (12)

- Охранная сигнализация (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- Домофоны (11)

- Извещатели (11)

- BioSmart (10)

- CCTV (10)

- Дайджест (10)

- Интервью (10)

- Распознавание лиц (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- ИТ-инфраструктура (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Бизнес, идеи и мнения (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Важные люди (3)

- Гибридная война (3)

- Журнал "Системы безопасности" №3/2025 (3)

- Защита информации и связи, кибербезопасность (3)

- Информационные технологии (3)

- Контроллеры (3)

- Конференции (3)

- Критически важные объекты (КВО) (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Персоны (3)

- Промышленная автоматизация (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Инновации (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- Производитель (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Строительная экспертиза (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Цифровые технологии (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IT-инфраструктура (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- РусГард (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление доступом (1)

- Управляемый хаос (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электрозамки (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Июль 2025 (12)

- Июнь 2025 (20)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (24)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями