Искусственный интеллект высокого доверия

Александр Иванов 29/12/20

Ускорение вычислений и экономия памяти при тестировании больших сетей искусственных нейронов на малых выборках

Малые сети искусственных нейронов дают решения относительно низкого качества, тестировать их несложно. Проблема тестирования возникает для больших сетей искусственных нейронов, связывающих уникальный биометрический образ человека с его личным криптографическим ключом.

Тестирование качества работы большой сети искусственных нейронов по своей сложности приближается к задаче подбора криптографического ключа. Кажется, что тестирование становится невозможным, так как требует формирования огромных баз тестовых образов. Стандарт ГОСТ Р 52633.3 дает условия, при которых малых тестовых выборок оказывается вполне достаточно. Появилась возможность тестирования больших нейронных сетей на малых выборках. При таком тестировании возникают эффекты ускорения вычислений и экономии памяти по сравнению с классикой.

Зачем нужна биометрия обычному человеку

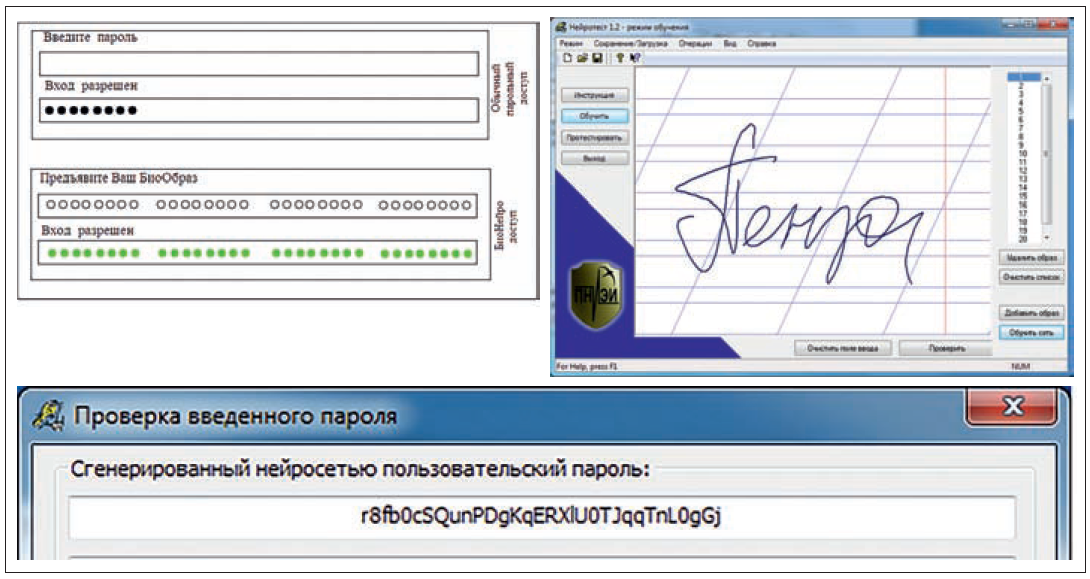

В цифровом обществе мобильность и безопасность личности во многом зависят от длины пароля доступа, которым пользуется человек1, 2. Запомнить длинный пароль из случайных знаков обычный человек не может. По этой причине практически все пользуются короткими паролями доступа (левая верхняя часть рис. 1).

Рис. 1. Две формы организации парольного доступа: короткий пароль и длинный биопароль из 32 случайных символов

Рис. 1. Две формы организации парольного доступа: короткий пароль и длинный биопароль из 32 случайных символов

Все стандартные средства ввода коротких паролей построены на сокрытии длины вводимого пользователем пароля. До процедуры парольной аутентификации нельзя сообщать сторонним лицам информацию о длине пароля. Пользователь помнит свой короткий пароль и, введя его, инициирует процедуру его хеширования. Сам пароль в операционной системе не хранится, хранится его хеш-функция.

Положение меняется коренным образом, когда речь идет о биометрикоарольной аутентификации. В этом случае от пользователя не требуется запоминания длинного случайного пароля доступа. Ему достаточно предъявить свой биометрический образ, например в виде легко запоминаемого короткого рукописного пароля "Пенза" (правая верхняя часть рис. 1). Предъявленный пример биометрического образа "свой" преобразуется обученной сетью искусственных нейронов в длинный код из 32 случайных символов пароля доступа (нижняя часть рис. 1). Запомнить такой сложный пароль обычному человеку крайне трудно. Обучение сети искусственных нейронов выполняется автоматически алгоритмом ГОСТ Р 52633.5–20113.

При биометрико-парольной аутентификации нет смысла скрывать длину пароля в 32 случайных символа от сторонних лиц. Это максимальная длина пароля, допустимая операционной системой Windows. Хакеры, увидев длину пароля в 32 символа, который им потребуется подбирать, скорее всего, откажутся от атаки.

Упрощение задачи через переход в пространство расстояний Хэмминга

Если мы попытаемся решать задачу тестирования так, как всех нас учили в прошлом веке, то наткнемся на необходимость нарушать законодательство, собирая базы биометрических образов достаточно большого объема. Если это будут рисунки отпечатков пальцев, то потребуется где-то их взять. Лица можно скачать из социальных сетей, рисунков отпечатков пальцев в социальных сетях нет. Большие базы рисунков отпечатков пальцев недоступны.

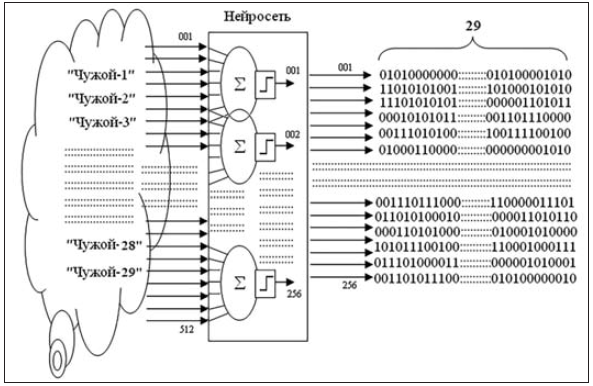

Проще всего решить проблему, сняв свои отпечатки пальцев (девять штук, если на одном пальце обучен нейросетевой преобразователь "биометрия – код"). Можно дополнительно снять по 10 отпечатков пальца у жены и тещи. Итого мы получим тестовую выборку из 29 относительно легально полученных биометрических тестовых образов. С очень высокой вероятностью ни один из 29 тестовых отпечатков не совпадет с отпечатком "свой" и не даст ключ биометрико-криптографической аутентификации, совпадающий по всем 256 битам доступа.

Рис. 2. Эффект "дрожания" выходных разрядов нейросети при предъявлении 29 случайных тестовых образов

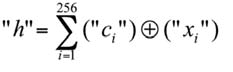

Если мы подадим 29 случайных биометрических образов, то получим 29 случайных кодовых последовательностей по 256 бит, как это показано на рис. 2. Если наблюдать какой-либо выходной разряд нейросети, мы увидим почти "белый шум" не коррелированных между собой соседних бит. Если же мы попытаемся наблюдать сразу два случайно выбранных разряда нейросети, то увидим, что они уже не являются независимыми. Усредненный модуль корреляции пар выходных разрядов составит:

,

,

что существенно больше нулевых корреляционных связей, характерных для "белого шума".

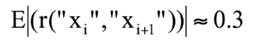

Если пытаться анализировать выходные коды длинной в 256 бит и сравнивать их между собой, мы наткнемся на высокую сложность обработки данных. В связи с этим ГОСТ Р 52633.3–20114 рекомендует перейти в пространство расстояний Хэмминга между анализируемыми кодами и кодом доступа "свой":

(1),

(1),

где "ci" – значение i-го разряда кода "cвой"; "xi" – значение i-го разряда кода "чужой"; ⊕ – операция сложения по модулю два.

В формуле (1) и далее по тексту запись переменной в кавычках обозначает, что эта переменная целая (текстовая). Так принято во всех языках программирования, а вот в квантовой математике, чтобы различить в одном уравнении дискретные и непрерывные переменные, обычно используют скобки Дирака. Я пишу этот текст прежде всего для тех, кто умеет программировать. Применять скобки Дирака в этом тексте излишне.

Преобразование Хэмминга кардинально меняет вычислительную сложность решаемой задачи. Исходная задача анализа кодов нейросети имеет экспоненциальною вычислительную сложность, так как нам приходится анализировать статистики огромного дискретного поля в 2256 состояний. Преобразование Хэмминга (1) упрощает задачу, сводя ее к анализу дискретного поля, имеющего всего 257 состояний.

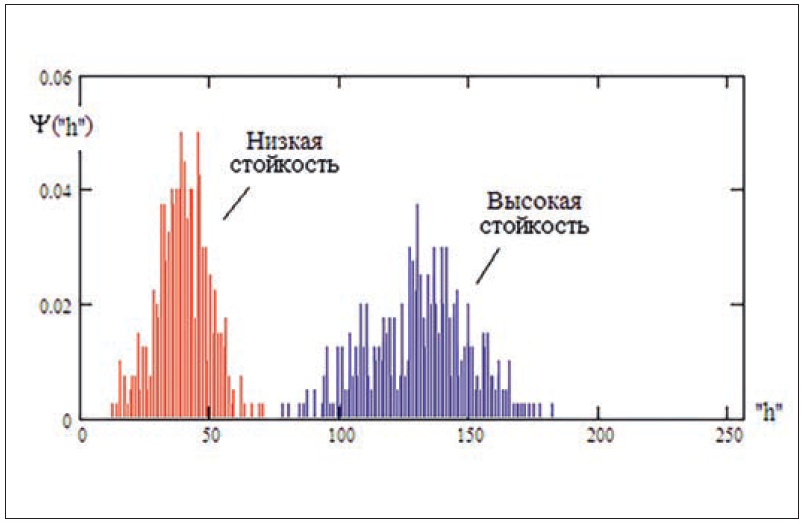

Очевидным является то, что спектр Хэмминга дискретен (существуют только целые значения положения спектральных линий («h»)). Примеры распределения положений спектральных линий Хэмминга приведены на рис. 3, из которого видно, что распределение спектральных линий Хэмминга близко к нормальному. Это следствие основной теоремы статистики. Суммирование множества случайных величин всегда приводит к нормализации. При вычислении расстояний Хэмминга (1) мы выполняем 256 суммирований по модулю "два случайных состояний" разрядов кодов, что и приводит к эффекту нормализации данных.

Рис. 3. Два спектра Хэмминга, принадлежащих двум разным сетям искусственных нейронов

Пользуясь этим обстоятельством, мы можем по выборке в 29 опытов вычислить:

- математическое ожидание расстояний Хэмминга – E("h");

- стандартное отклонение расстояний Хэмминга – ("h").

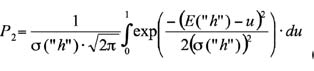

Далее в рамках гипотезы нормального распределения данных мы имеем возможность оценить вероятность появления ошибок второго рода:

(2)

(2)

Формально интеграл (2) оценивает вероятность того, когда один из случайных примеров образов "чужой" даст полное совпадение всех 256 разрядов кода с кодом образа "свой".

Рис. 3 показывает, что реальные данные тестирования могут давать значительный разброс по оценке стойкости нейросетевой биометрической защиты доступа. Так, в левой части рисунка отображены данные тестирования нейросетевой защиты, построенной на использовании относительно "слабого" биометрического образа, обладающего высокой стабильностью, но низкой уникальностью. В итоге атакующий такую биометрико-нейросетевую защиту сможет ее преодолеть с вероятностью P2 ≈ 0,001 {E("h") ≈ 40 бит и σ("h") ≈ 13 бит}.

Совершенно иная ситуация возникает, если биометрико-нейросетевая защита опирается на использование биометрического образа, обладающего приемлемой стабильностью воспроизведения и высокой уникальностью. Распределение расстояний Хэмминга в центре рис. 3 дает снижение вероятности ошибок второго рода примерно в 10 000 раз.

Ускорение вычислений и сокращение памяти вычислителя

В первом случае использования биометрического образа с относительно низкой стойкостью к атакам подбора хакеру для преодоления защиты потребуется применить примерно 10/P2 ≈ 10 000 случайных образов "чужой". Нам же для тестирования потребовалось в 330 раз меньше образов (меньше памяти компьютера) и во столько же раз меньше нам пришлось выполнять вычислений.

В ситуации применения более стойкого биометрического образа мы увеличиваем выигрыш по затратам памяти до 3 300 000 раз. Выигрыш по времени вычислений оказывается еще выше примерно в 1000 раз. Происходит это из-за того, что большая база биометрических образов уже не может разместиться в оперативной памяти обычной вычислительной машины.

Большую базу биометрических образов "чужой" приходится размещать в медленной долговременной памяти вычислительной машины и постепенно подкачивать ее из медленной долговременной памяти в быструю оперативную память. Получается, что переход в нейродинамику и наблюдение "дрожания" выходных разрядов тестируемой сети искусственных нейронов в пространстве расстояний Хэмминга является весьма и весьма эффективным приемом экономии памяти и ускорения вычислений.

Видимо, именно по этой причине наши естественные нейроны наших естественных мозгов постоянно находятся в режиме возбуждения (в режиме постоянной поддержки нейродинамики). Наблюдая шумоподобные сигналы электроэнцефалограмм5, 6, 7 в наших головах, скорее всего, мы наблюдаем работу нейродинамических ускорителей наших умственных способностей. Естественно, что рекомендации ГОСТ Р 52633.3–20114 по ускорению тестирования сетей искусственных нейронов должны быть много примитивнее реальных процессов, происходящих в наших головах. Тем не менее существующая аналогия эффектов экономии памяти и ускорения вычислений у этих двух процессов достаточно очевидна.

Более того, оказалось, что, кроме увеличения быстродействия, искусственные нейроны, находящиеся в режиме воспроизведения нейродинамики, могут быть использованы для существенного увеличения достоверности классического статистического анализа малых выборок8, 9. Все это делает исследование режимов нейродинамики одним из перспективных направлений развития науки и техники в XXI веке. В частности, подобные нейродинамические вычислители, видимо, смогут найти применение в вычислительной технике как некоторый промежуточный вариант, располагающийся между обычными компьютерами и перспективными квантовыми вычислителями. Воспроизводить программно режим нейродинамических вычислений несложно. Эта задача оказалась много проще в сравнении с попытками решать уравнения Шредингера на обычном компьютере без использования специально создаваемой квантовой логики.

1 Иванов А.И., Чернов П.А. Протоколы биометрико-криптографического рукопожатия. Защита распределенного искусственного интеллекта интернет-вещей нейросетевыми методами // Системы безопасности. 2018. № 6. С. 54–59.

2 Иванов А.И. Доверенный искусственный интеллект в защищенном исполнении для биометрии и иных важных приложений. Проблемы шифрования // Системы безопасности. 2020. №4. С. 38–39.

3 ГОСТ Р 52633.5–2011 "Защита информации. Техника защиты информации. Автоматическое обучение нейросетевых преобразователей биометрия-код доступа".

4 ГОСТ Р 52633.3–2011 "Защита информации. Техника защиты информации. Тестирование стойкости средств высоконадежной биометрической защиты к атакам подбора".

5 Боршевников А.Е., Добржинский Ю.В. О корректности модели системы высоконадежной биометрической аутентификации с использованием электроэнцефалограммы на основе стандартов ГОСТ Р 52633 // Сборник научных статей по материалам II Всероссийской научно-технической конференции "Безопасность информационных технологий", 24 июня. Пенза, 2020. С. 70–74.

6 Гончаров С.М., Боршевников А.Е. Михайлов А.Г., Апальков А.Ю. Восстановление секретного ключа на основе электроэнцефалограмм при движении глаз с закрытыми веками // Информация и безопасность. Т. 19. № 1. 2016. С. 114–117. (Свободный доступ через национальную электронную библиотеку eLIBRARY).

7 Гончаров С.М., Боршевников А.Е. Прогнозирование выходных параметров нейросетевого преобразователя "биометрия – код доступа" на основе электроэнцефалограммы // Информация и безопасность. Т. 21. № 3. 2018. С. 302–307. (Свободный доступ через национальную электронную библиотеку eLIBRARY).

8 Иванов А.И., Банных А.Г., Безяев А.В. Искусственные молекулы, собранные из искусственных нейронов, воспроизводящих работу классических статистических критериев // Вестник пермского университета. Серия: Математика. Механика. Информатика. 2020. № 1 (48). С. 26–32. (Свободный доступ через национальную электронную библиотеку eLIBRARY).

9 Иванов А.И. Искусственные математические молекулы: повышение точности статистических оценок на малых выборках (программы на языке MathCAD): препринт. Пенза: из-во Пензенского государственного университета", 2020. 36 с. ISBN 978-5-907262-42-3 (свободный доступ через национальную электронную библиотеку eLIBRARY).

Опубликовано в журнале "Системы безопасности" №5/2020

Иллюстрации предоставлены автором

Фото: ru.freepik.com

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями