Как прервать цепочку событий от угрозы до происшествия и обеспечить безопасность 24/7

Дмитрий Дудко 25/06/21

Все, кто занимается безопасностью в любом ее проявлении, рано или поздно сталкиваются с вопросом о способности обеспечить 100%-ную безопасность в компании. Чаще всего его задает кто-то из руководства, нередко прилюдно, ожидая четкого и однозначного ответа. Если ответить отрицательно, то потребности профильного подразделения могут сразу потерять актуальность на многие годы. Зачем давать деньги тем, кто не может обеспечить безопасность 24/7? Если же ответить утвердительно, то после уточнения, какой бюджет для этого необходим, небольшого секвестирования, процедуры согласования и реализации нужно нести персональную ответственность за все возможные инциденты. Куда ни кинь – всюду клин…

Предотвращение инцидентов – комплексная задача, имеющая более низкий КПД. Здесь нет универсальных рецептов, так как основной источник проблем – люди, а, как известно, человеческая душа – потемки, по крайней мере, пока службы безопасности не станут массово брать на работу телепатов.

Как предотвратить реализацию инцидента и приблизиться к заветным цифрам обеспечения безопасности 24/7? Для этого необходимо определиться с ключевыми элементами данной цепочки.

Активы

Те из нас, кто работает в компаниях, выделяющих значительные суммы на безопасность, могут попробовать защитить все активы. Остальным же в первую очередь нужно провести инвентаризацию объектов защиты. Каждый телефон и компьютер учитывать необязательно, важно хотя бы выделить секторы.

После проведения инвентаризации следует провести ранжирование объектов защиты. Самый наглядный, но трудоемкий способ – по финансовому ущербу. Например, если у компании украдут список клиентов, то ущерб составит 100 млн рублей, а если колесо со склада – то 20 тыс. рублей. В качестве альтернативы можно использовать любые критерии: влияние на бизнес-процессы, величину простоя в днях, восполнимость актива, частоту использования и многое другое.

После ранжирования необходимо сделать отсечку, какие активы защищать всеми силами, а какие – "как получится". Например, все, что дороже 1 млн рублей, должно быть защищено.

Угрозы

Здесь и далее мы будем ставить знак равенства между угрозой и риском.

Классическое определение гласит: риск (от лат. resecō – "отсекать", "сокращать" или др. -греч. ῥιζικόν – "опасность) это сочетание вероятности и последствий наступления неблагоприятных событий. А его формулу записывают так: величина риска = вероятность события х размер ущерба.

Таким образом, под угрозой мы понимаем вероятностные действия, причиняющие ущерб объектам защиты.

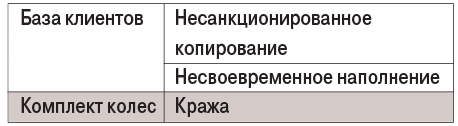

Зная активы, можно составить карту угроз для каждого из них (табл. 1).

На данном этапе не требуется составлять подробную карту угроз. Достаточно понимать основные методы воздействия на актив.

Таблица 1. Пример карты угроз для активов

Угрозы можно разделить на два больших класса:

- антропогенные (реализуемые человеком);

- неантропогенные (реализуемые без участия человека).

С неантропогенными угрозами все более или менее понятно: сюда относятся стихийные бедствия, техногенные аварии, случайности. С антропогенными все несколько сложнее, так как в них появляется переменная величина – злоумышленник. Существует большая и развернутая теория классификации злоумышленников, их типов и видов. Для нашей цели достаточно понимать мотивы злоумышленника:

- финансовый интерес;

- межличностные интересы;

- доминантность.

К первой категории относятся 95% потенциальных нарушений. Мир преступлений (а особенно киберпреступлений) прагматичен: если из определенного действия нельзя извлечь материальную выгоду, то найдется очень мало желающих этим заниматься.

Ко второй категории относятся все случаи слежки, например, чтобы добиться внимания женщины или отомстить обидчику. "Вершиной" мотивов является доминирование, когда те или иные действия совершаются "просто потому, что я могу", например, обесточивание целого здания.

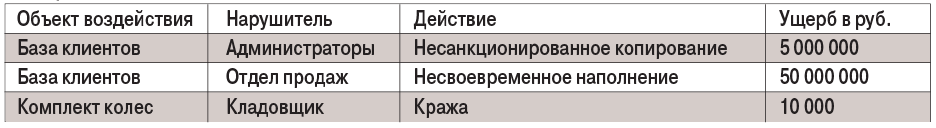

Таблица 2. Пример карты угроз для активов с возможными нарушителями и размером ущерба

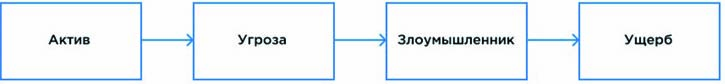

Определившись с нарушителями, мы можем дополнить карту угроз (табл. 2). Таким образом, мы точно знаем цепочку событий от угрозы до инцидента (см. рис.). Теперь давайте разберемся с тем, как ее прервать.

Рис. Цепочка событий от угрозы до ущерба

Рис. Цепочка событий от угрозы до ущерба

Обнаружение

В цепочке ключевым является последний пункт – ущерб. То есть инциденты, приводящие к финансовым потерям, должны обнаруживаться и предотвращаться. Обнаруживаться также должны все неудачные попытки причинить ущерб, а именно свершенные угрозы, которые не нанесли ущерба по каким-либо причинам.

Для обнаружения инцидентов необходимо выполнить ряд шагов:

- Заручиться поддержкой высшего руководства.

Без осознания возможных потерь от ущерба и требуемых мер все дальнейшие действия будут являться полумерами или полностью провалятся.

При общении с топ-менеджментом выгоднее всего опираться на финансовые показали1. - Понимать, знать и закрепить нормальное (обычное) состояние актива. Если колеса должны лежать на складе, то в секции Е-21. Если база клиентов располагается в общей информационной сети, то доступ к ней должны иметь отдел продаж, бухгалтерия, ИТ-администраторы и безопасники.

- Принять меры физической защиты актива.

Меры физической защиты должны зависеть от ценности актива и угроз. Колеса можно положить в секцию Е-21 под замок, выдавать ключ под роспись и поставить видеонаблюдение. - Принять организационные меры по защите актива. Должны быть приняты внутренние правила и регламенты по использованию актива, предоставлению доступа, списанию и уничтожению и другим применимым действиям.

- Создать или дополнить штат службы безопасности необходимыми специалистами. Какие бы средства автоматизации вы ни применяли, при недоборе в штатном расписании вы физически не сможете вовремя реагировать на инциденты.

Получив необходимые рычаги, можно перейти к выстраиванию системы обнаружения инцидентов. Главный принцип обнаружения инцидентов – выявление отклонений от нормального состояния актива. Для этого могут использоваться различные методы и их комбинации:

- Штатное очное наблюдение. Если ваши ресурсы позволяют поставить возле каждого ценного актива охранника с пистолетом, то необходимо этим воспользоваться. Или хотя бы разделить объект на контролируемые зоны и назначить ответственного за каждую из них.

- Автоматизированные датчики контроля состояния актива и пространства вокруг него в зависимости от его природы. Например, при обеспечении безопасности особенно ценных материальных активов хорошо себя показывает связка датчиков движения с видеонаблюдением или СКУД. Для перемещаемых активов можно использовать RFID-метки, которые позволят не только быстро найти актив, но и следить за его перемещением.

- Автоматизированные системы для наблюдения за контролируемыми зонами. Сюда относятся системы контроля пересечения периметра, видеонаблюдение, системы контроля доступа и т.д.

- Для информационных систем необходимы системы мониторинга и контроля пользователей. Сюда относятся средства защиты от несанкционированного доступа, системы защиты от утечек информации (DLP-системы).

- Для объединения всех используемых методов крайне желательно создать ситуационный центр безопасности, куда будут подключены все системы обнаружения и безопасности. Это позволит штатному составу службы безопасности работать с уже обработанной информацией, а не искать признаки инцидентов, тратя большое количество человеко-часов.

К мотивации "финансовый интерес" можно отнести 95% потенциальных нарушений. Мир преступлений, а особенно киберпреступлений, прагматичен: если из определенного действия нельзя извлечь материальную выгоду, то найдется очень мало желающих этим заниматься.

Предотвращение

Когда процессы обнаружения более или менее выстроены, перед службой безопасности часто встает задача предотвращать инциденты на ранней стадии, а не разбираться с их последствиями, то есть "бить по хвостам".

Предотвращение инцидентов – комплексная задача, имеющая более низкий КПД. Здесь нет универсальных рецептов, так как основной источник проблем – люди, а, как известно, человеческая душа – потемки, по крайней мере, пока службы безопасности не станут массово брать на работу телепатов. Здесь можно расставить лишь ориентиры для последующих действий:

- Первое направление – это работа с сотрудниками. Сотрудники должны быть ознакомлены, желательно под подпись, с действующим режимом работы (что делать нельзя, какая ответственность за это наступает). Для подавляющего большинства людей страх наказания выше, чем сиюминутная прибыль. Там, где возможно, следует вводить материальную и коллективную ответственность, чтобы контроль и пресечение инцидентов осуществлялись коллективом.

- Необходимо выявлять потенциально опасных сотрудников. Кто-то недоволен текущим положением, кто-то хочет уйти к конкурентам, кто-то слишком разговорчив в Интернете. Конечно, слишком сложно и дорого отслеживать каждого сотрудника, но для ключевых позиций это жизненно необходимо.

- Важно создать комплексную скоринговую модель каждого бизнес-процесса, где участвуют ключевые активы, и занести ее в информационную систему ситуационного центра.

В зависимости от приоритетов и оценок это позволит выявлять пограничные состояния перед инцидентом, когда он еще не реализовался, но вот-вот может.

Расследование

Говоря об инцидентах, нельзя обойти вниманием вопрос об их расследовании.

Расследование можно разделить на:

- внутреннее;

- с привлечением правоохранительных органов.

Разница между ними в последствиях: при внутреннем расследовании максимум, чего можно добиться, – увольнения нарушителя и иногда возмещения вреда.

Если руководство ставит задачу максимального наказания нарушителей, вплоть до привлечения к уголовной ответственности, то весь процесс обнаружения инцидентов должен быть выстроен с учетом этой особенности. Оперативно-розыскные мероприятия очень чувствительны к обстоятельствам обнаружения инцидента, сбору доказательств и свидетельских показаний. Особенно это касается инцидентов в информационных системах. Если перед вами стоит задача максимального наказания нарушителей, лучше сразу обратиться в специализированную организацию.

Главный вывод

Таким образом, к работе по обнаружению и предотвращению инцидентов следует подходить комплексно. Чем основательнее будут проведены первые этапы инвентаризации и категорирования активов и угроз, тем проще будет подобрать эффективный набор мер даже в условиях ограниченного бюджета.

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями