Киберразведка в России и мире. Цифры и факты

Алексей Плешков 04/12/19

В 2019 г. многие отечественные и иностранные организации по-новому взглянули на вопросы обеспечения кибербезопасности. В линейке первостепенных задач комплексное противодействие высокотехнологическим атакам резко повысило свой приоритет и ворвалось в топ-5 наиболее критичных задач для современной цифровой компании или корпорации. В первую очередь это обусловлено тем, что 2/3 компаний в начале 2019 г. честно заявили о том, что их активы (процессы, системы, сервисы), работники, клиенты и/или родственники воочию столкнулись с кибератаками в течение 2018 г.

Поскольку злоумышленники постоянно совершенствуют сценарии проведения атак, изменяют векторы и адаптируют методики под конкретную цель, для многих экспертов по защите информации вопросы выявления угроз, осознания типовых схем, концептуальных основ для реализации преступных действий в отношении потенциальных жертв становятся ключевыми. А принцип "знай своего врага", помимо прямого значения, воспринимается как призыв к действиям по тестированию на себе, в лабораторных условиях, применяемых инструментов и технологий. Вместе с тем в большинстве случаев подход "ловля на живца" позволяет

намного быстрее достичь желаемых результатов и на себе испытать все детали кибератаки.

Если провести логическую грань где-то между двумя описанными выше принципами, то полученное множество методов, организационных и технических инструментов получило название

киберразведка (англ. Cyber Intelligence).

Дефицит компетенций

Направление киберразведки сравнительно новое для отечественного рынка услуг по защите информации и кибербезопасности. 8–10 лет назад единицы в России знали о нем и были готовы этим серьезно заниматься. К сожалению, даже сегодня немногие профильные компании могут похвастаться наличием специалистов, работающих в направлении киберразведки.

Еще меньше могут сказать о том, что имеют реальный опыт или успешные проекты в этой области. Но это не значит, что киберразведка – это что-то технически сложное или требующее огромных ресурсных вложений. Забегая вперед, можно с уверенностью утверждать, что при наличии готового специалиста уровня сильного выпускника вуза по специальности, связанной с защитой информации, а также имея в наличии немного свободного от текущей работы времени и точно сформулировав задачу, внутренние компетенции по киберразведке в команде могут быть быстро накоплены и доведены до базового уровня без существенных материальных затрат. Но нужно быть готовыми к тому, что молодые специалисты, которым поручено заниматься киберразведкой, быстро потеряют интерес к другой, не менее важной для организации, но менее перспективной с их точки зрения работе.

Человеческий фактор и русский авось

Согласно опубликованной в 2018 г. статистике, общие потери от деятельности киберпреступников в мире составили более 1 трлн долларов (и это только те потери, о которых стало официально известно).

94% всех кибератак достигают цели благодаря (а в некоторых формулировках – вопреки) человеческому фактору. То есть они рассчитаны таким образом, чтобы предугадать максимальное количество возможных реакций со стороны потенциальной жертвы и при любой из них достичь выгодного злоумышленникам результата. Это касается как атак с применением технических средств (трояны, вредоносное программное обеспечение, фишинг и др.), так и с применением иных методов и средств, таких как социальная инженерия и ее реализация в различных каналах получения информации.

В 2019 г. только четверть всех атакованных злоумышленниками компаний имели сформулированный, понятный и доведенный до всех заинтересованных лиц план реагирования на киберинциденты. Все остальные компании продолжают считать, что им "это не нужно", "они никому не интересны", "им скрывать/терять нечего", "их и так защитят", и они смогли среагировать постфактум, спустя большой промежуток времени после успешно реализованной киберпреступниками атаки.

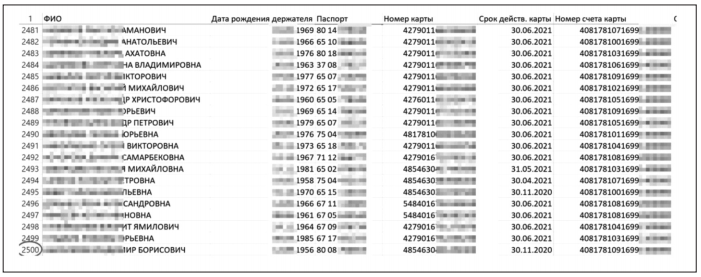

В открытом доступе находятся уже более 2 тыс. записей с данными платежных карт Сбербанка:

- ФИО;

- дата рождения держателя;

- паспорт;

- номер карты;

- срок действия карты;

- состояние карты по WAY4;

- состояние договора по WAY4;

- номер счета карты;

- ОСБ;

- филиал;

- лимит;

- адрес работы;

- дата опердня;

- место работы;

- почтовый индекс (р);

- регион (р);

- район (р);

- город (р);

- населенный пункт (р);

- улица (р);

- дом (р);

- строение (р);

- корпус (р);

...

На текущий момент мы обнаружили в совершенно свободном доступе (даже без пароля) 2 499 строк из утекшей базы. Мы, разумеется, не знаем точного количества утекших записей, но уже каждому понятно, что это не 200 карт, про которые официально заявлял Сбербанк и про которые раструбили продажные Telegram-каналы.

Источник: Telegram (07.10.2019 г.), стилистика автора сохранена

Процедура Red Teaming

Киберразведка – это один из тех инструментов и навыков, которые способны превентивно детектировать угрозу, оценить и предсказать

возможные сценарии ее реализации применительно к конкретной организации, заранее устранить имеющиеся уязвимости и своевременно предложить комплексные меры защиты, которые наиболее адекватно будут противодействовать методам атакующего. В связке с инструментами для реализации функции Red Teaming эффект от киберразведки может быть существенно увеличен.

Red Teaming (англ. "действия красной команды") – термин, определяющий набор функций работников службы защиты информации для выявления имеющихся в системе уязвимостей и попытки их скрытой эксплуатации с целью получения доступа к объектам защиты в обход установленных правил.

Методы Red Teaming позволяют эксперту симулировать действия реального злоумышленника и испробовать/применить те же инструменты и методы, которые могут быть использованы при реализации современных кибератак.

Red Teaming представляет собой регулярную, не ограниченную по времени процедуру, позволяющую "прочувствовать на себе" сложность и эффективность применения инструментов из арсенала самых известных хакерских группировок. По своей сути, это комплексные учения, скрытые от всех (в первую очередь от системы мониторинга и выявления инцидентов информационной безопасности), целью которых является получение и актуализация ответов на пять наиболее сложных вопросов из области практической защиты информации:

- Готова ли компания в данный момент к целевым кибератакам?

- Способны ли работники организации, ответственные за обеспечение информационной безопасности, адекватно реагировать на инциденты ИБ в случае их возникновения?

- Правильно ли настроена система мониторинга инцидентов ИБ?

- Возможно ли принципиально что-то (и что именно) поменять в системе защиты информации в организации, чтобы снизить вероятность успешной реализации известных сценариев

кибератак? - Насколько серьезным может быть ущерб для отдельных компонентов и организации в целом в случае проведения атаки со стороны киберпреступников?

В отличие от общеизвестных тестов на проникновение процедуры Red Teaming:

- могут и должны применяться регулярно в рамках общего цикла непрерывного улучшения процессов и систем в организации;

- носят исключительно системный характер, что позволяет достаточно просто измерять и оценивать эффективность для данной функции внутри организации.

Специалисты на вес золота

Для освоения базовых методов киберразведки специалисту с высшим техническим образованием в области защиты информации не потребуется много времени и сил. Знания структуры и особенностей базы данных, современных языков программирования, понимание профессиональной терминологии, математический склад ума, аналитические навыки, умение выделять суть из большого объема проходящей информации и системный подход к решению любой поставленной задачи составляют базис для погружения в особенности киберразведки.

Из этого можно сделать совершенно резонный вывод о том, что вне зависимости от гендера и достигнутых ранее высот киберразведка сможет стать отрывной ступенью для быстрого и успешного развития молодого специалиста в области кибербезопасности.

Тем не менее востребованность у крупнейших корпораций в компетенциях по киберразведке в настоящее время на отечественном и мировом рынке стабильно высокая. Международные компании, специализирующиеся на расследовании киберпреступлений, топ-10 российских банков, аналитические подразделения "большой четверки" консалтинговых компаний, известные ИТ-компании – вот тот небольшой список работодателей, заинтересованных в сотрудничестве с экспертами по Cyber & Threat Intelligence.

"Удаленная биометрическая идентификация: разоблачение обмана" читать >>>

В отличие от российского рынка, компетенции специалистов по киберразведке в крупных международных компаниях востребованы намного больше. В английском банке из топ-5 профильное подразделение киберразведки состоит из не менее чем 100 специалистов и обрабатывает более 1 тыс. запросов и техническо-аналитических отчетов ежедневно. Отчеты собираются из более 50 различных источников по всему миру в универсальном формате STIX и обрабатываются в полуавтоматическом режиме с целью определения потенциальной угрозы для компании. Основными целями работы такого подразделения в компании являются:

- Сбор актуальных индентификаторов компрометации для прикладных и инфраструктурных компонентов системы защиты в организации.

- Фильтрация оперативно-аналитической информации по имеющимся поисковым образам в контексте основного бизнес-процесса.

- Детектирование потенциальных угроз и определение векторов для стратегического управления рисками в организации.

Каждая из этих целей продиктована требованиями конкурентного рынка и плотно интегрирована с бизнес-процессами в организации.

Факты, отчеты и выводы, сделанные по результатам анализа информации, полученной методами киберразведки в английском банке, принимаются во внимание при принятии ключевых решений по цифровизации бизнеса и внедрении на рынок и внутри организации новых высокорискованных продуктов.

Неудивительно, что стоимость одного такого специалиста по киберразведке в английской компании сопоставима со стоимостью менеджера среднего звена в бизнес-подразделении.

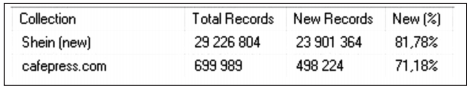

Американский онлайн-магазин одежды Shein.com сообщил об утечке клиентской базы в 2018 г. – всего 6,42 млн записей: https://t.me/XXX.

А сейчас стали доступны 29,2 млн логинов и расшифрованных паролей к ним. Это явно говорит о том, что Shein соврали о реальном размере утечки. Мы проверили эти записи, и на 82% пары логин/пароль оказались уникальными и никогда раньше не встречались в утечках.

Кроме того, мы добавили в свою "коллекцию" почти 500 тыс. уникальных пар логин/пароль летом этого года от сервиса CafePress.com, заявившего о компрометации данных 23 млн клиентов. Судя по имеющейся у нас информации, утечка произошла 20 февраля 2019 г. На сегодняшний день расшифровано 11 млн паролей, но только 700 тыс. из них свободно доступны.

Источник: Telegram, стилистика автора сохранена

Профессия будущего

В связи с информатизацией большинства сфер деятельности человека, стремительным ростом числа киберпреступлений во всех сферах деятельности, появлением новых угроз в информационном пространстве (в том числе регулярных вмешательств киберпреступников в интересы национальной безопасности разных стран) компетенции специалистов по киберразведке гарантированно будут востребованы в течение ближайших пяти лет.

Специалист по киберразведке сможет найти себе применение при решении таких задач, как:

- превентивная борьба с киберпреступностью во всех ее проявлениях, включая кибертерроризм и вымогательство;

- разработка превентивных методов борьбы с вредоносным ПО;

- защита частной информации и интеллектуальной собственности;

- обеспечение стабильности работы общественно важных информационных систем;

- предотвращение ситуаций коллапса банковской системы;

- защита и предотвращение внешнего вмешательства в инфраструктуру (в том числе энергосети);

- многие другие сферы.

Наличие компетенций по киберразведке внутри организации позволит решать более сложные задачи, помимо указанных выше, достигая при этом высокого и ранее неизвестного синергетического эффекта. Киберразведка вообще полна сюрпризов…

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями