Почему отечественные сети искусственных нейронов надежнее зарубежных "нечетких экстракторов"

Александр Иванов 24/03/21

В XXI веке специалисты США и России по защите искусственного интеллекта идут разными путями, двигаясь к одной цели. Ранее всем была очевидна разница между "тоталитарным" автоматом Калашникова и другими "демократическими" образцами того же назначения. Сегодня ничего не изменилось. По-прежнему в России стараются все делать дешево и надежно, а в США могут себе позволить все самое дорогое, но не всегда самое надежное.

В предыдущей статье1 было показано, что применение обычного шифрования при защите персональных биометрических данных приводит к необходимости развертывания инфраструктуры: синтеза, распространения, хранения, применения, уничтожения криптографических ключей. Полноценное развертывание такой инфраструктуры – достаточно дорогое мероприятие. Некоторое удешевление может быть достигнуто за счет перспективного перехода к гомоморфному шифрованию.

Однако сегодня технология гомоморфного шифрования сырая (нет соответствующих стандартов и, соответственно, положительной практики их применения). Тем не менее решать проблему защиты приложений искусственного интеллекта необходимо.

Криптографы США, Канады и Евросоюза для этой цели с конца прошлого века активно продвигают так называемые нечеткие экстракторы2. Подавляющее большинство публикаций по этой тематике на английском языке, хотя встречаются и на русском3.

Как работают и зачем нужны зарубежные "нечеткие экстракторы"?

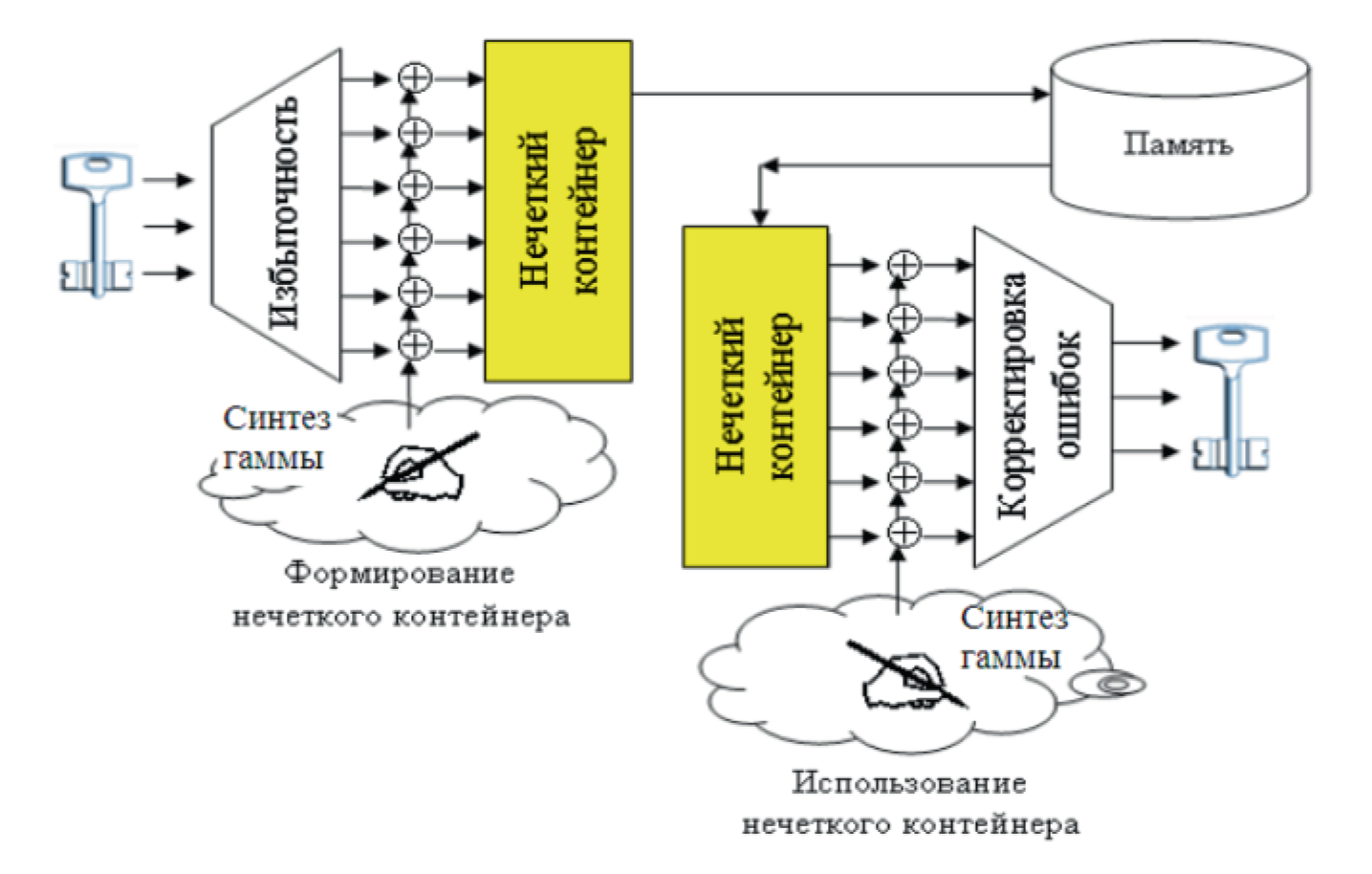

Принцип работы всех "нечетких экстракторов" иллюстрирует рис. 1. Этот тип средств защиты построен на том, что из "нечеткой биометрии" создают четкую гамму с большим числом в ней ошибок. Для их корректировки используют классические коды с большой избыточностью.

Рис. 1. Формирование и использование "нечетких контейнеров"

Как показано в левой части рис. 1, ключ шифрования "раздувают" избыточностью некоторого кода, способного обнаруживать и исправлять ошибки4. Далее избыточный самокорректирующийся код с ключом шифрования накрывают гаммой, созданной из биометрии. В итоге мы получаем "нечеткий контейнер" с информацией о ключе шифрования и информацией о биометрии пользователя. Судя по англоязычному консенсусу открытых публикаций, зарубежные криптографы считают вполне допустимым хранение в открытых пространствах подобных "нечетких контейнеров".

При использовании "нечетких контейнеров" вновь происходит предъявление биометрического образа. Из него снова синтезируется гамма, которая "почти" снимает первую гамму, полученную ранее при формировании "нечеткого контейнера". Естественно, что первая и вторая гаммы расходятся – они будут иметь ошибки в разных разрядах кода гаммы.

При использовании "нечетких контейнеров" происходит предъявление биометрического образа. Из него снова синтезируется гамма, которая "почти" снимает первую гамму, полученную ранее при формировании "нечеткого контейнера". Естественно, что первая и вторая гаммы расходятся – они будут иметь ошибки в разных разрядах кода гаммы. Эти ошибки устраняются избыточным самокорректирующимся кодом.

Эти ошибки устраняются избыточным самокорректирующимся кодом (правая нижняя часть рис. 1).

В первом теоретическом рассмотрении кажется, что подобная схема защиты вполне работоспособна, однако это далеко не так на практике. Все зависит от стабильности биометрических данных. Если речь идет о биометрии радужной оболочки глаза5, то эта технология работает вполне надежно с "нечеткими экстракторами". Совершенно иная ситуация возникает, когда "нечеткие экстракторы" применяются для биометрии рисунков отпечатков пальца6 или голосовых данных7. Стабильность и информативность биометрических образов этих технологий много ниже стабильности и информативности рисунков радужной оболочки глаза. Как итог, наблюдается большое число ошибок в первой и второй биометрических гаммах, приходится использовать самокорректирующиеся коды с очень большой избыточностью.

К сожалению, достоверных источников биометрических данных нет в открытом доступе. Это связано с рядом законодательных ограничений на сбор, хранение, использование персональных биометрических данных. Решена эта проблема только в России для динамики рукописных паролей. Для студентов, аспирантов, преподавателей русскоязычных университетов создано приложение "БиоНейроАвтограф"8. Биометрические данные, формируемые этим продуктом, общедоступны9, каждый пользователь может самостоятельно сформировать базы обучающих и тестовых выборок биометрических образов своим собственным почерком.

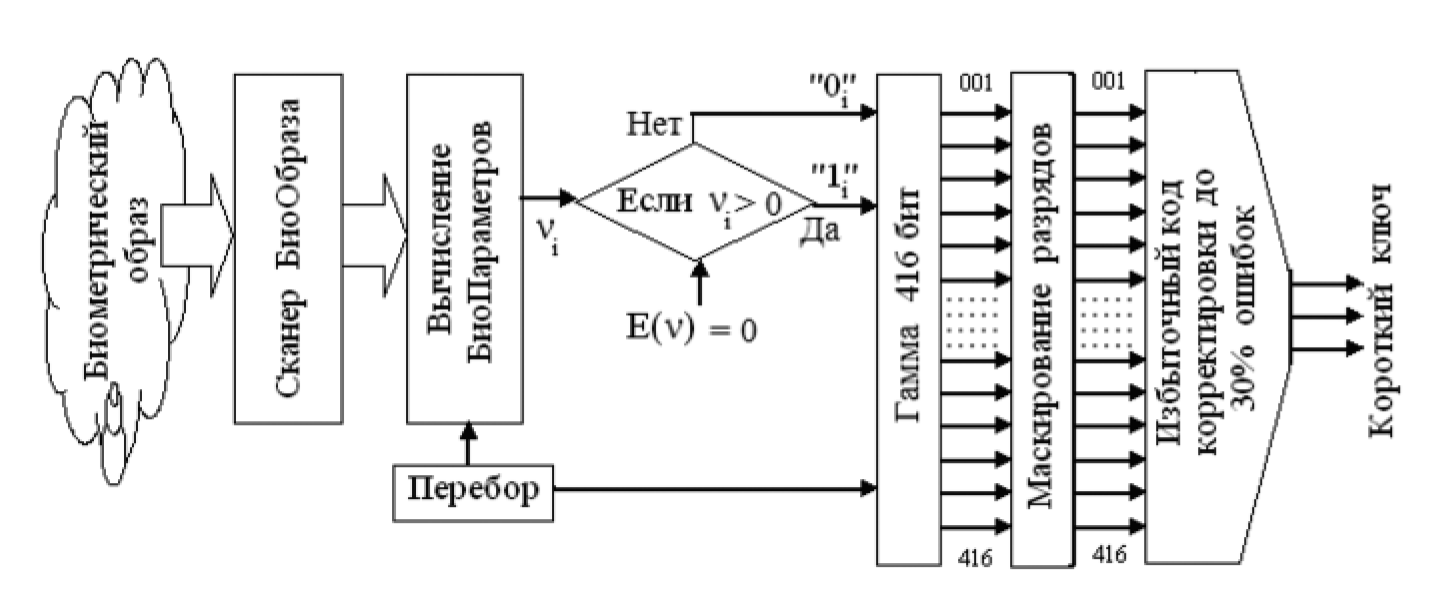

На рис. 2 приведена блок-схема применения данных среды моделирования "БиоНейроАвтограф" для моделирования работы "нечеткого экстрактора". Особенностью среды моделирования является то, что динамику воспроизведения любого рукописного образа манипулятором "мышь" или пером на чувствительном экране она переводит в 416 коэффициентов двухмерного преобразования Фурье, которые далее используются как контролируемые биометрические параметры.

При формировании защитной гаммы каждый биометрический параметр сравнивается с математическим ожиданием всех наблюдаемых биометрических параметров E(ν) ≈ 0. Если биометрический параметр положителен, то соответствующему разряду гаммы присваивается состояние "1". Для нулевых и отрицательных значений биометрического параметра в соответствующий разряд гаммы размещается состояние "0". Самые неустойчивые (нестабильные) разряды гаммы маскируются. В итоге мы получаем достаточно устойчивый самокорректирующийся код, содержащий порядка 30% ошибок. Чтобы поправить 30% ошибок, приходится использовать самокорректирующийся код с 30-кратной избыточностью. В итоге мы получаем ключ длиной 416/30 ≈ 14 бит, что соответствует примерно двум дополнительным случайным символам пароля доступа.

Таким образом, биометрия динамики рукописного пароля эквивалентна добавлению всего двух символов рукописного пароля, если мы будем ориентироваться на применение зарубежных "нечетких экстракторов".

Рис. 2. Блок-схема защищенной обработки биометрических данных с использованием "нечетких экстракторов" (синтез и применение защитной гаммы 416 бит)

Рис. 2. Блок-схема защищенной обработки биометрических данных с использованием "нечетких экстракторов" (синтез и применение защитной гаммы 416 бит)

Высокая корректирующая способность сетей искусственных нейронов

Принципиальным недостатком всех классических кодов, способных обнаруживать и исправлять ошибки, является то, что они построены в рамках некоторой гипотезы. Например, это может быть гипотеза о равномерном распределении ошибок по коду. Естественно, что ошибки гаммы, выработанной из конкретного биометрического образа, не будут равномерно распределенными. Каждый биометрический образ будет иметь собственное распределение ошибок. Мы пока не умеем синтезировать коды, способные обнаруживать и исправлять ошибки с произвольным распределением их положения по коду.

Ситуация может быть изменена, если перед квантованием биометрических данных предварительно выполнить их обогащение. Для этой цели, например, могут быть использованы заранее обученные искусственные нейроны. По сути, это и есть тот национальный технологический тренд, которым руководствуются отечественные специалисты в XXI веке: использование сетей искусственных нейронов для обогащения сырых биометрических данных зафиксировано базовым отечественным стандартом ГОСТ Р 52633.010 в 2006 г.

Все типы искусственных нейронов способны обогащать биометрические данные за счет совместного использования вместо одного "хорошего" информативного входного параметра нескольких "плохих" низкоинформативных входных биометрических параметров. Все типы нейронов становятся способны объединять несколько "плохих" низкоинформативных биометрических параметров, превращая их в один выходной "хороший" параметр, только после их обучения на некоторой обучающей выборке.

В этом контексте принципиальным технологическим элементом является создание абсолютно устойчивых полностью автоматических алгоритмов обучения. Для искусственных нейронов с обогащением данных в многомерном линейном пространстве стандарт автоматического обучения ГОСТ Р 52633.511 в России введен в действие в 2011 г. Предположительно в 2023 г. может появиться второй национальный стандарт автоматического обучения сетей нейронов, осуществляющих обогащение биометрических данных в многомерных квадратичных пространствах12. Вполне возможно, что в более поздние сроки появятся и другие стандарты быстрого автоматического обучения искусственных нейронов с обогащением в экзотически деформированных многомерных пространствах. Например, в будущем возможно применение искусственных нейронов с обогащением данных в многомерных пространствах с полиномиально-ортогональной деформацией13.

С другой стороны, если нет полностью автоматического абсолютно устойчивого алгоритма обучения, то говорить о доверенном искусственном интеллекте нельзя. Участие в обучении человека-учителя всегда предполагает высокий уровень "доверия" к нему. Если в обучении искусственного интеллекта участвовал неизвестно кто, тогда и доверия к непонятно кем обученному искусственному интеллекту нет и не может быть.

Таким образом, наличие устойчивых алгоритмов обучения (устойчивость не утрачивается при любом числе входов у обучаемых нейронов) полностью снимает проблему преобразования биометрии в код любой длины. Для ее решения достаточно использовать нейросеть с необходимым числом нейронов. Так, для получения ключа длинной в 64 бита потребуется сеть из 64 нейронов. Для получения ключа длиной 256 бит нужна нейросеть, состоящая из 256 нейронов.

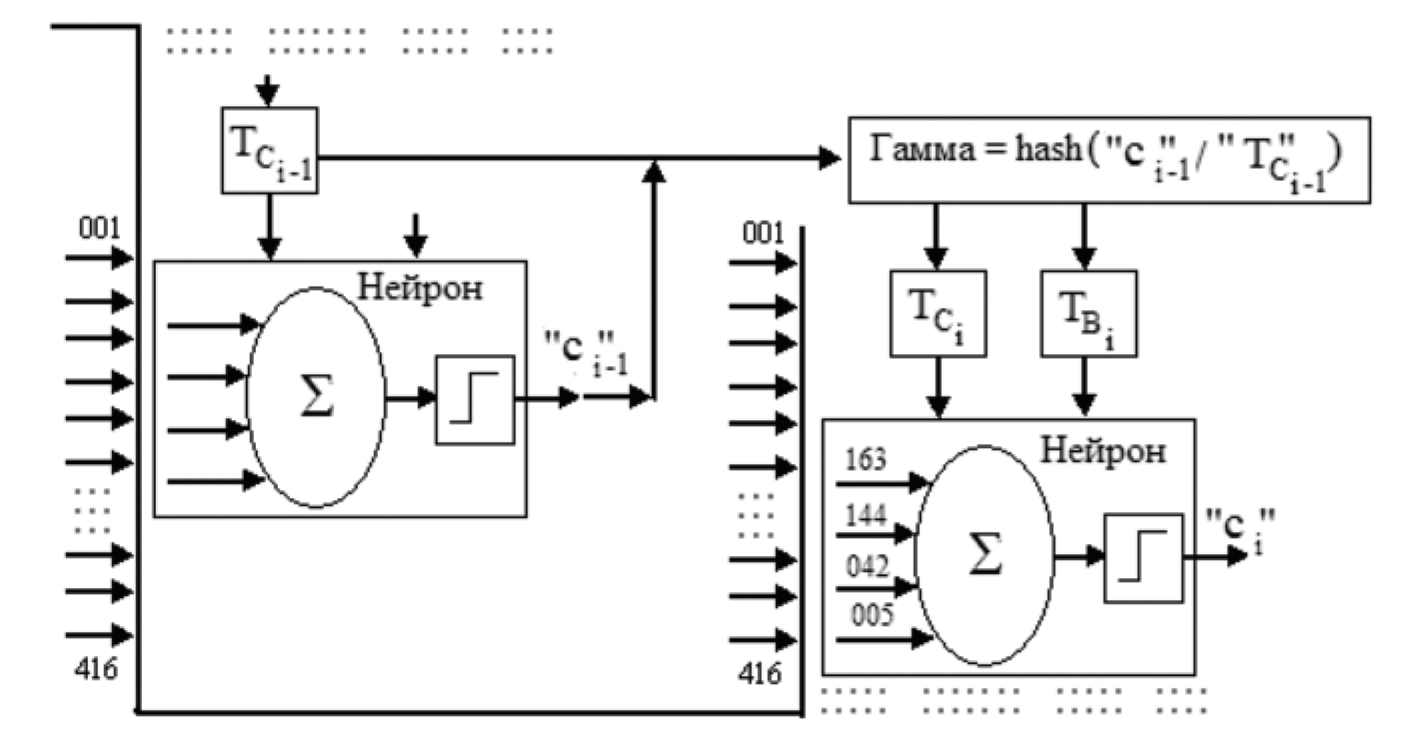

При этом число входов у нейронов выбирается исходя из качества обрабатываемых биометрических данных. Чем хуже качество входных данных, тем больше требуется входов у нейронов, обогащающих сырые входные данные. На рис. 3 приведена нейросеть, собранная из 256 нейронов, каждый из которых имеет четыре входа.

Следует отметить относительную простоту увеличения корректирующей способности сетей искусственных нейронов при наличии полностью автоматических алгоритмов обучения. Достаточно увеличить число входов у нейронов, например случайно подключив их к биометрическим данным, и запустить алгоритм автоматического обучения. Синтезировать столь простым способом новые классы кодов с обнаружением и исправлением ошибок нельзя. Именно по этой причине (быстрого автоматического обучения) сети искусственных нейронов корректируют ошибки намного эффективнее классических кодов с обнаружением и исправлением ошибок, неспособных к адаптации через обучение. Рис. 3. Нейросетевое преобразование относительно бедных (сырых) биометрических параметров в код длинного криптографического ключа без криптографических механизмов защиты

Рис. 3. Нейросетевое преобразование относительно бедных (сырых) биометрических параметров в код длинного криптографического ключа без криптографических механизмов защиты

Отечественная техническая спецификация: защита таблиц обученной сети искусственных нейронов криптографическими механизмами

Как показано на рис. 1, "нечеткие экстракторы" защищены гаммированием данных, однако все действительно стойкие криптографические алгоритмы защищают данные одновременно и гаммированием, и перемешиванием (размножением ошибки расшифровывания). В связи с этим обстоятельством при разработке первой в мировой практике технической спецификации защиты таблиц нейронной сети14 одновременно были использованы и гаммирование данных, и механизмы размножения ошибок.

Применение соответствующих криптографических механизмов защиты таблиц обученной нейронной сети иллюстрирует рис. 4.

При защите таблицы связей TCi и таблицы весовых коэффициентов TВi используется гамма, которая вырабатывается хешированием конкатенации состояния предыдущего нейрона сi-1 c таблицей связей предыдущего нейрона TCi-1.

Рис. 4. Реализация механизмов защиты гаммированием таблиц и размножением ошибок

Рис. 4. Реализация механизмов защиты гаммированием таблиц и размножением ошибок

Это одновременно обеспечивает и синтез защищающей гаммы, и работу механизма размножения ошибок. Когда создается защищенный контейнер с накрытыми гаммами таблицами нейронов, вычисления не создают проблем, так как все данные известны.

При использовании защищенного нейросетевого контейнера вопросов с обработкой биометрического образа "свой" не возникает.

Вычисления повторяют выходные кодовые состояния всех нейронов и все гаммы, верно восстанавливающие таблицы каждого следующего нейрона.

Положение кардинально меняется, если защищенным нейросетевым контейнером злоумышленник пытается преобразовывать образ "чужой". Выходные коды нейронов не повторяют использованную при шифровании комбинацию. Вырабатываемые гаммы уже не повторяют те гаммы, которыми были накрыты таблицы нейронов. Злоумышленник, предъявивший образ "чужой", не имеет возможности получить данные о том, насколько предъявленный образ похож на образ "свой".

Рассматриваемый механизм защиты принципиально отличается от механизмов криптографической защиты "нечетких экстракторов". Во-первых, ключ запуска криптографических механизмов может быть длинным, во-вторых, для защиты используется не только гаммирование, но и перемешивание данных (хеширование).

Все это позволяет утверждать, что разработанная в России техническая спецификация применения криптографических механизмов для защиты таблиц сетей искусственных нейронов много сильнее зарубежных "нечетких экстракторов".

2 Juels A ., Wattenberg M. A Fuzzy Commitment Scheme // Proc. ACM Conf. Computer and Communications Security, Singapore – November 01–04, 1999. P. 28–36.

3 Чморра А.Л. Маскировка ключа с помощью биометрии // Проблемы передачи информации. 2011. № 2 (47). С. 128–143.

4 Морелос-Сарагоса Р. Искусство помехоустойчивого кодирования. М.: Техносфера, 2007. 320 с.

5 Feng Hao, Ross Anderson, and John Daugman. Cr ypto with Biometrics Effectively, IEEE Transactions on Computers, Vol. 55, № 9, September 2006.

6 Ramírez-Ruiz J., Pfeiffer C., Nolazco-Flores J. Cryptographic Keys Generation Using Finger Codes // Advances in Artificial Intelligence – IBERAMIA-SBIA 2006 (LNCS 4140), 2006. P. 178–187.

7 F. Monrose, M. Reiter, Q. Li, S. Wetzel. Cryptographic Key Generation from Voice. In Proc. IEEE Symp. on Security and Privacy, Oakland, CA, USA, 14–16 May, 2001. P. 202–213.

8 Иванов А.И., Захаров О.С. Среда моделирования "БиоНейроАвтограф". Программный продукт создан лабораторией биометрических и нейросетевых технологий, размещен с 2009 г. на сайте АО "ПНИЭИ" http://пниэи.рф/activity/science/noc/bioneuroautograph.zip для свободного использования университетами России, Белоруссии, Казахстана.

9 Иванов А.И. Автоматическое обучение больших искусственных нейронных сетей в биометрических приложениях. Учебное пособие. Пенза, 2013. 30 с. http://пниэи.рф/activity/science/noc/tm_IvanovAI.pdf.

10 ГОСТ Р 52633.0–2006 "Защита информации. Техника защиты информации. Требования к средствам высоконадежной биометрической аутентификации".

11 ГОСТ Р 52633.5–2011 "Защита информации. Техника защиты информации. Автоматическое обучение нейросетевых преобразователей биометрия-код доступа".

12 Малыгина, Е. А. Биометрико-нейросетевая аутентификация: перспективы применения сетей квадратичных нейронов с многоуровневым квантованием биометрических данных. Препринт. Пенза: Изд-во ПГУ, 2020. 114 с. ISBN 978-5-907262-88-1.

13 Иванов А.И., Куприянов Е.Н. Защита искусственного интеллекта: ортогонализация статистико-нейросетевого анализа малых выборок биометрических данных. Препринт. Пенза: изд-во ПГУ, 2020 г. 72 с. ISBN 978-5-907262-72-0.

14 Техническая спецификация "Системы обработки информации. Криптографическая защита информации. "Защита нейросетевых биометрических контейнеров с использованием криптографических алгоритмов" принята 19.11.2020 г. на XXV заседании технического комитета № 26.

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями