Рейтинг рисков информационной безопасности в промышленных компаниях

Positive Technologies 12/10/21

Промышленность привлекает злоумышленников своими масштабами, значимостью выполняемых бизнес-процессов, влиянием на окружающий мир и жизнь граждан. Например, техногенная авария на ГЭС может оставить без электричества целую страну, как в случае с Венесуэлой, когда свет во всей стране погас на целых пять дней. А простой на автомобильном заводе может привести к крупным убыткам, как в истории с заводом Honda, подвергшимся атаке вируса-шифровальщика. К счастью, кибератаки на промышленные компании с такими серьезными последствиями являются единичными, ведь они требуют повышенного уровня квалификации злоумышленников. Задача экспертов по информационной безопасности – сделать так, чтобы аварии на производстве не стали регулярными. Для этого необходимо определить недопустимые для компании события и обеспечить такой уровень ИБ, который будет гарантировать, что эти события не произойдут в результате кибератаки.

В 2020 году промышленная сфера была у хакеров второй по популярности после государственной: по нашим подсчетам на нее было направлено 12% атак.

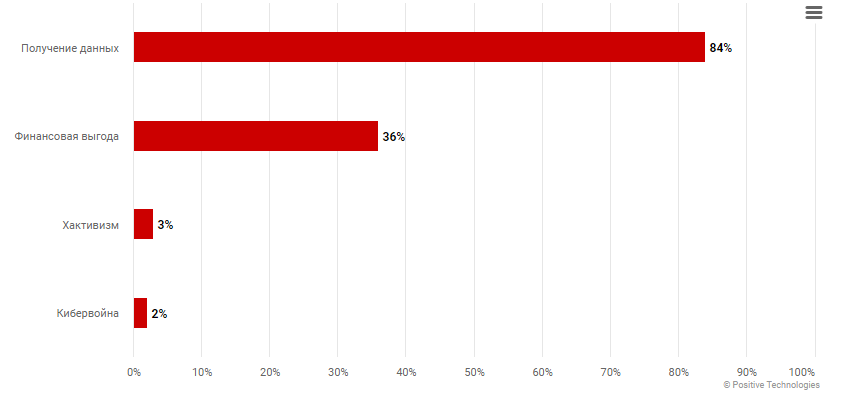

Основными киберугрозами для промышленных компаний сегодня являются шпионаж и финансовые потери. Так, в 2020 году мотивом большинства атак (84% случаев) было получение данных, а финансовая выгода интересовала 36% хакеров.

Рисунок 1. Мотивы кибератак на промышленные компании в 2020 году

Рисунок 1. Мотивы кибератак на промышленные компании в 2020 году

Последствия кибератак могут быть существенны:

- Остановка производства

Из-за обычного шифровальщика, запущенного в корпоративную сеть автопроизводителя Honda с целью получения выкупа, компании пришлось на целый день остановить производство на нескольких заводах. После такого вмешательства у компании уйдет немало сил, чтобы вернуться к нормальной работе и обеспечить дальнейшее полноценное функционирование технологических и бизнес-систем, а также не допустить повторного вторжения.

- Нарушение технологических процессов

В мае 2021 года в результате атаки вируса-шифровальщика была нарушена работа Colonial Pipeline – крупнейшего в США поставщика топлива. Из-за недельного простоя компьютерных систем компании закрылась половина заправочных станций в нескольких юго-восточных штатах, выросли оптовые цены на бензин, возник ажиотажный спрос на топливо. В 2020 году злоумышленники пытались атаковать системы водоснабжения и очистки воды в Израиле. А в феврале 2021 года одному хакеру удалось получить доступ к системам водоочистных сооружений в небольшом городе США и изменить химический состав воды.

- Нарушение бизнес-процессов

В феврале 2020 года в результате хакерской атаки хорватская нефтяная компания INA не могла выставлять счета-фактуры, фиксировать использование карт лояльности, выпускать новые мобильные ваучеры и принимать от клиентов плату за топливо. Причиной нарушения бизнес-процессов стала программа-вымогатель Clop, зашифровавшая данные на внутренних серверах компании.

Главная задача, которая сегодня стоит перед специалистами по ИБ, – оценить реализуемость различных рисков ИБ в компании и выявить возможные последствия кибератак, чтобы на основании этих знаний выстроить эффективную систему защиты. Вопрос в том, как это сделать, если любые действия в инфраструктуре, способные негативно повлиять на технологический процесс, никогда не будут согласованы руководством.

Оценка реализуемости рисков на киберполигоне

Киберучения – это контролируемые атаки, проводимые с целью проверки и улучшения навыков службы ИБ по обнаружению киберугроз и реагированию на них. Атаки на киберучениях The Standoff реализуются с привлечением десятков команд атакующих, состоящих из экспертов по ИБ

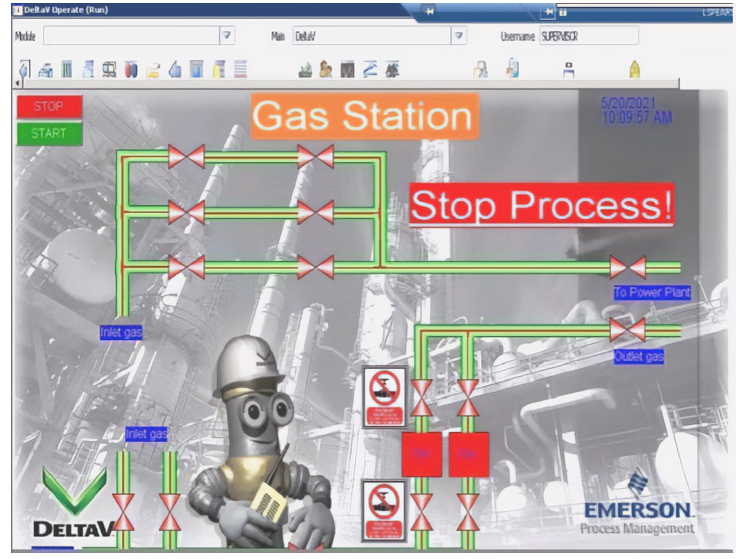

На киберполигоне The Standoff в мае 2021 года мы предложили командам атакующих реализовать риски ИБ на инфраструктуре газораспределительной станции. Условия были максимально приближены к реальным. Например, даже сетевое взаимодействие происходило по распространенным протоколам АСУ ТП (OPC DA, Modbus TCP, UMAS, IEC 60870-5-101, Siemens Simatic S7, Siemens DIGSI, Vnet/IP, CIP (EtherNet/IP), IEC 61850, BACnet/IP), по SNMP и, конечно, по HTTP.

Чтобы нарушить технологический процесс подачи газа, атакующим потребовалось два дня. Получив доступ к системе управления газовой станцией, хакеры остановили процесс подачи газа и устроили взрыв. Ежедневно в офисе компании защитники фиксировали в среднем 32 инцидента.

Рисунок 2. Упрощенная схема сценария реализации рисков ИБ для газораспределительной станции в рамках The Standoff 2021

Рисунок 2. Упрощенная схема сценария реализации рисков ИБ для газораспределительной станции в рамках The Standoff 2021

Рисунок 3. Газораспределительная станция за несколько секунд до взрыва

Рисунок 3. Газораспределительная станция за несколько секунд до взрыва

Последствиями реализации рисков на газораспределительной станции в реальной жизни могут стать человеческие жертвы, отставка руководства, судебные иски, ошибочные действия или бездействие персонала в случае чрезвычайной ситуации, поломка оборудования, затраты на восстановление, недополучение прибыли из-за простоя.

Выполняя анализ защищенности реальной инфраструктуры промышленного предприятия, эксперты по ИБ, скорее всего, смогли бы продемонстрировать лишь подмену данных о транспортировке газа в системе мониторинга. Провести атаки, нарушающие или останавливающие технологические или бизнес-процессы, им бы точно не позволили, а значит и реализуемость рисков осталась бы под вопросом.

Какие риски ИБ актуальны для промышленных компаний

Анализируя защищенность инфраструктуры компаний, специалисты Positive Technologies ищут в ней уязвимые места и демонстрируют возможность проведения атак, моделируя действия хакеров. Наш опыт показывает, что уровень защищенности большинства промышленных компаний очень низок. Согласно нашим исследованиям, главными уязвимостями являются:

- низкая защищенность внешнего периметра сети, доступного из интернета;

- низкая защищенность от проникновения в технологическую сеть;

- недостатки конфигурации устройств;

- недостатки сегментации сетей и фильтрации трафика;

- использование словарных паролей;

- использование устаревших версий ПО.

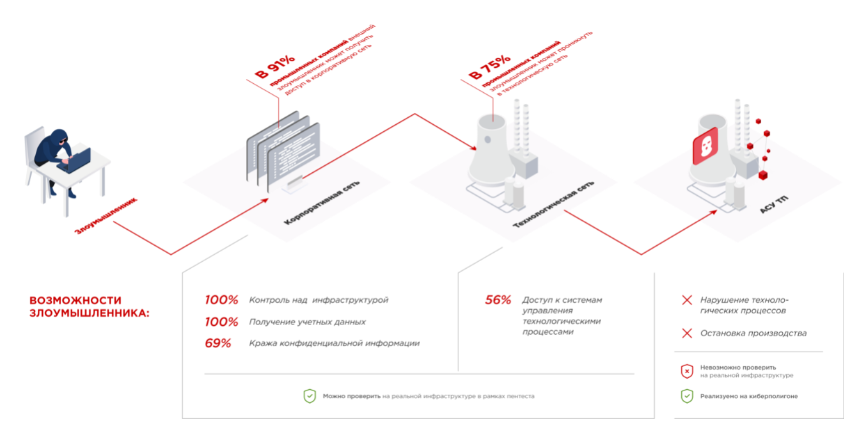

По результатам проектов по анализу защищенности в 2020 году было установлено, что в 91% промышленных организаций внешний злоумышленник может проникнуть в корпоративную сеть. Оказавшись во внутренней сети, он в 100% случаев может получить учетные данные пользователей и полный контроль над инфраструктурой, а в 69% – украсть конфиденциальные данные: информацию о партнерах и сотрудниках компании, почтовую переписку и внутреннюю документацию. Но самое важное, что в 75% промышленных компаний По результатам 12 проектов по анализу защищенности корпоративных информационных систем от внешних и внутренних нарушителей в промышленных компаниях, реализованных в 2017–2020 годах, в которых установленной целью было получение доступа в технологическую сеть. был получен доступ в технологический сегмент сети. Это позволило злоумышленникам в 56% случаев получить доступ к системам управления технологическими процессами.

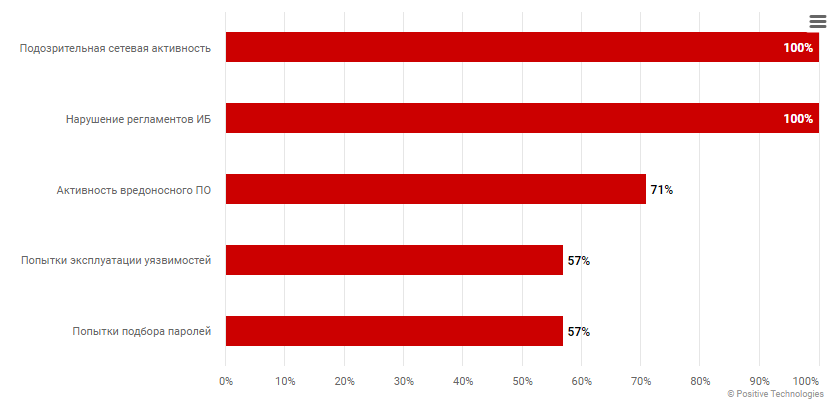

Статистика неутешительна, но попробуем разобраться, почему так происходит. Во внутренней сети каждой промышленной компании во время проведения пилотных проектов по внедрению PT NAD мы выявляем множество подозрительных событий.

PT NAD – это система глубокого анализа сетевого трафика (NTA) для выявления атак на периметре и внутри сети. PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

Рисунок 4. Угрозы ИБ в промышленных компаниях, реализованные в ходе пилотных проектов по внедрению PT NAD в 2020 году

Рисунок 4. Угрозы ИБ в промышленных компаниях, реализованные в ходе пилотных проектов по внедрению PT NAD в 2020 году

Так, в одной промышленной организации PT NAD зафиксировал подключение по RDP к внешнему облачному хранилищу. И на адрес этого хранилища по протоколам RDP и HTTPS в общей сложности было передано 23 ГБ данных.

Кроме того, в промышленности часто используется устаревшее ПО. По статистике, в последние годы количество уязвимостей в компонентах АСУ ТП неуклонно растет. Так, в 2020 году было выявлено на 25% больше уязвимостей, чем в 2019 году, преимущественно в энергетике, на производстве и водоочистных предприятиях. Дело в том, что работы по обновлению технологического оборудования требуется проводить во время специального технологического окна, а это всего несколько часов в неделю или даже в месяц.

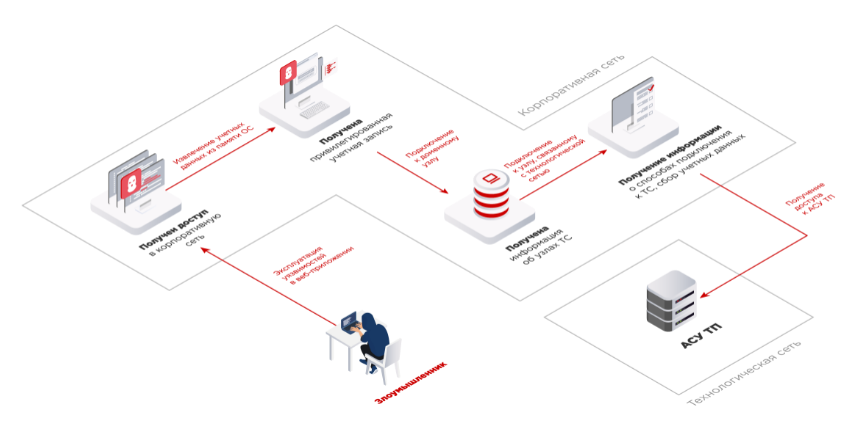

Вектор атаки на критически важные системы может быть прост. Например, во время анализа защищенности одной промышленной компании эксперты Positive Technologies сначала проникли в корпоративную сеть и получили максимальные привилегии в домене. Затем собрали информацию об узлах технологической сети, получили схемы подключения оборудования АСУ ТП и обнаружили, что один компьютер связан с сетью АСУ ТП. Используя данный узел, специалисты смогли получить доступ в технологическую сеть.

Важно отметить распространенную ошибку администрирования таких компьютеров – сохранение параметров подключения (имени пользователя и пароля) в форме аутентификации удаленного доступа (например, по RDP). Злоумышленник, получив контроль над таким компьютером, может подключаться к ресурсам изолированного сегмента без учетных данных. Помимо этого, параметры подключения, адреса, схемы, пароли для доступа к системам в технологических сетях зачастую хранятся в открытом виде (например, в таблицах Excel) на компьютерах инженеров и других ответственных лиц.

Рисунок 5. Вектор атаки на ресурсы технологической сети

Рисунок 5. Вектор атаки на ресурсы технологической сети

Потенциальные риски, к которым может привести получение доступа к АСУ ТП злоумышленником, следующие:

- остановка производства,

- выход промышленного оборудования из строя,

- порча продукции,

- авария.

Однако проверить эти четыре риска ИБ в реальной инфраструктуре невозможно как раз из-за того, что это может негативно сказаться на технологических процессах.

Рисунок 6. Результаты анализа защищенности промышленных компаний, выполненного экспертами Positive Technologies

Рисунок 6. Результаты анализа защищенности промышленных компаний, выполненного экспертами Positive Technologies

Вывод, который напрашивается

Промышленность – это та сфера, которая в последние годы все больше интересует хакеров. Их атаки становятся все успешнее, а сценарии – сложнее. С другой стороны, предприятия далеко не всегда способны самостоятельно выявить целенаправленную кибератаку и на протяжении многих лет могут оставаться в иллюзии безопасности, рассматривая вероятность реализации киберрисков как минимальную. Хуже, если такие предприятия слепо уверены в надежности защитной автоматики и не проверяют эффективность защиты технологической инфраструктуры на практике. В то время как результаты анализа защищенности показывают, что получить доступ к таким системам может быть просто.

В промышленной сфере, как нигде, требуется моделирование отдельных критических важных систем, позволяющее тестировать их параметры, проверять реализуемость бизнес-рисков, искать уязвимости.

Использование киберполигона для анализа защищенности производственных систем – это передовое решение, позволяющее, не боясь нарушить реальные бизнес-процессы, корректно определить перечень недопустимых событий и последствия их реализации, а также оценить возможный ущерб. Моделирование рисков на киберполигоне позволяет определить критерии их реализации – узнать условия, при которых хакер сможет атаковать, и к чему это приведет. Благодаря этому повышается эффективность и других работ по анализу защищенности компании. Кроме того, киберполигон – это место, где сотрудники служб ИБ могут проверить свои навыки по выявлению инцидентов и реагированию на них.

Результаты моделирования рисков ИБ – это основа для принятия решений по усилению защищенности инфраструктуры компании от киберугроз.

Источник ptsecurity.com

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями