Техническое регулирование предприятия в информационной среде

Коллектив авторов ООО "Московский электроламповый завод" 30/04/20

Под информационной средой промышленного объекта понимается совокупность информации, информационных технологий, интеллектуальной собственности, а также должностных лиц, деятельность которых связана с формированием и обработкой информации, применением ее в информационных технологиях и обеспечением информационной безопасности ПО. Техническое регулирование в информационной среде промышленного объекта (ИСПО) является отражением действующих норм и правил, установленных и охраняемых органами государственной власти. В данной статье рассмотрены практические аспекты технического регулирования ИСПО (в редакции №65-ФЗ от 1 мая 2007 г.).

По определению Федерального закона №149-ФЗ1, информация – это сведения (сообщения, данные) независимо от формы их представления. Подразумевается, что защите (охране) от информационных угроз подлежит информация, на которую распространяются требования действующих правовых и нормативно-распорядительных документов.

Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- обеспечение защиты информации, циркулирующей на ПО, от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- соблюдение конфиденциальности информации ограниченного доступа;

- реализацию права на доступ к информации.

Управление процессами обеспечения информационной безопасности ПО

Информационная безопасность ПО рассматривается в статье как состояние защищенности ИСПО от внешних и внутренних угроз, обеспечивающее ее формирование, использование и развитие. Защищенность ИСПО определяется как присущая ей способность противостоять несанкционированному доступу к информации, ее искажению или разрушению.

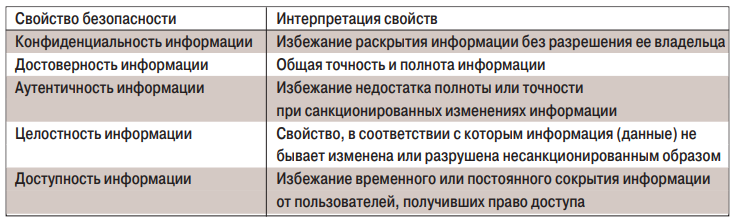

Подразумевается, что состояние защищенности информации является отражением свойства ее безопасности, представляющей собой "сочетание конфиденциальности, достоверности, аутентичности, целостности и доступности"2, а уровень защиты информации созвучен ее значимости, выражаемой через установленную категорию доступа к ней. Интерпретация свойств безопасности информации представлена в табл. 1.

Таблица 1. Перечень свойств безопасности информации, циркулирующей на ПО

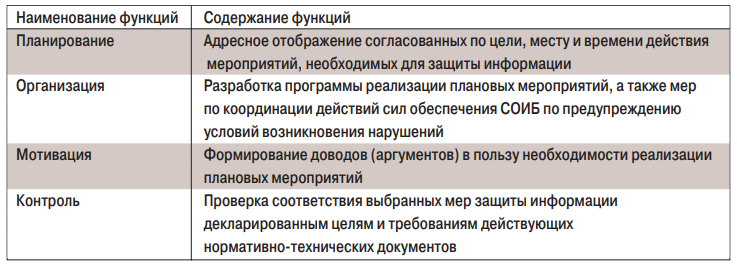

Управление процессами обеспечения информационной безопасности ПО состоит из функций планирования, организации, мотивации и контроля, объединенных связующими процессами коммуникации и принятия решения2. Содержание указанных функций представлено в табл. 2.

Таблица 2. Функции процесса управления

В общем случае, учитывая случайный характер проявления угроз нарушения безопасности информации, а также ограниченные возможности технических средств защиты по реагированию на такого рода угрозы, проблемы управления процессами обеспечения безопасности информации (защиты от информационных угроз) относят к классу задач принятия решений в условиях неопределенности (базируются на принципах нечеткой логики).

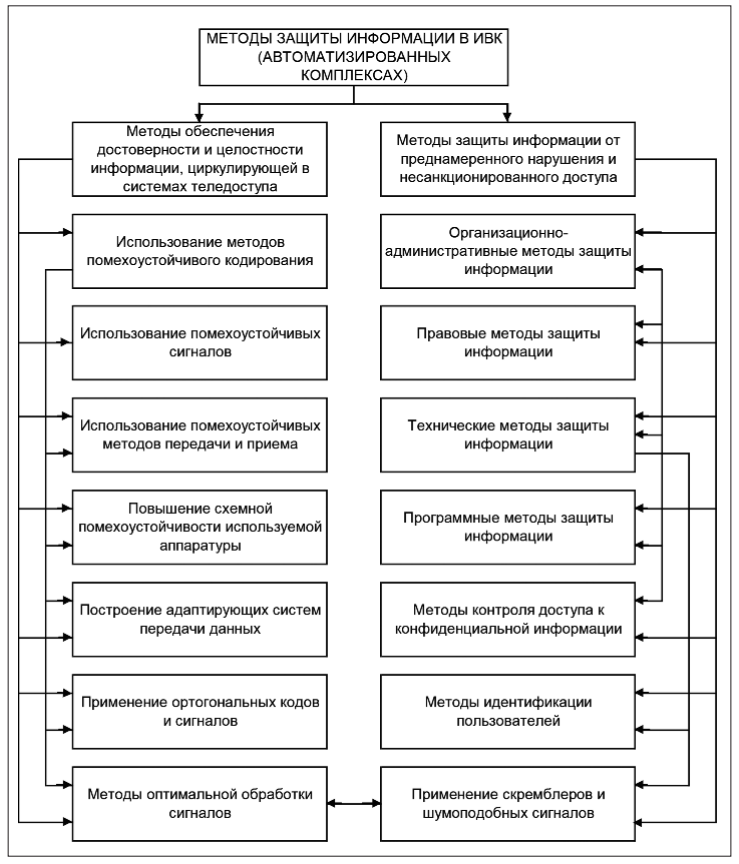

Обобщенный перечень методов защиты информации3, находящих применение в известных информационных технологиях (информационно-вычислительных комплексах), приведен на схеме.

По утверждению экспертов4, "комплексная защита информации в компьютерных технологиях по проблемам программно-аппаратной реализации должна быть ориентирована на построение систем передачи данных, устойчивых как к воздействию несанкционированного восприятия и распознавания, различного рода модификациям и фальсификациям, так и к разрушающему и искажающему воздействию помех".

Обобщенная структурная схема методов защиты информации

Обобщенная структурная схема методов защиты информации

Защита конфиденциальной информации

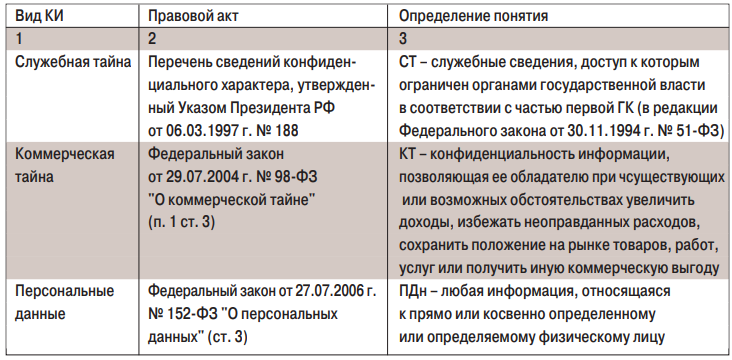

Конфиденциальная информация (КИ) – это документированная информация ограниченного доступа, отвечающая условиям отнесения ее к служебной тайне (СТ), коммерческой тайне (КТ) и персональным данным (ПДн).

Виды КИ как объекта права

Законодательно установленное определение видов КИ приведено в табл. 3.

Гражданский кодекс Российской Федерации рассматривает КИ как самостоятельный объект правоотношений, не относящийся к собственности. Информации нет и не может быть среди оборудования, материалов, иных вещей, а также среди ценных бумаг, классификация которых содержится в ГК5.

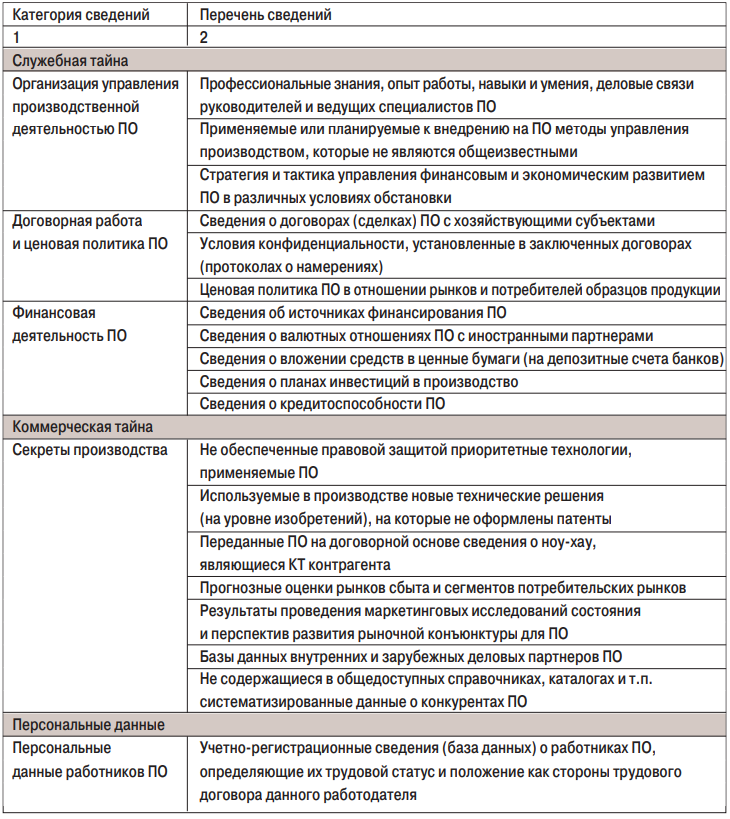

Таблица 3. Виды конфиденциальной информации ПО

Сведения, относимые к КИ

Гражданский кодекс Российской Федерации не устанавливает перечень сведений, подлежащих отнесению к КИ, оставляя на усмотрение ПО, какая именно информация отвечает условиям отнесения ее к служебной и/или коммерческой тайне. Ст. 139 ГК определяет эти условия следующим образом: "Информация имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании, и обладатель информации принимает меры к охране ее конфиденциальности".

Статус персональных данных устанавливает оператор ПДн, организующий и/или осуществляющий их обработку.

Необходимо также отметить, что защита информации (в том числе ПДн), составляющей государственную тайну, осуществляется в соответствии с законом РФ от 21.07.1993 г. № 5485-1 "О государственной тайне".

Информация, защищаемая с помощью режима коммерческой тайны, существует в определенной объективной форме на бумажном или магнитном носителе, в виде аудио- или видеозаписи. При этом одна и та же информация, будучи самостоятельно созданной и защищаемой указанным выше способом, может принадлежать различным правообладателям. Идеи и замыслы, высказанные вслух, под режим коммерческой тайны не подпадают.

Вариант перечня сведений, относимых к КИ, составленный с учетом постановления Правительства РФ от 9.12.1991 г. № 35 "О перечне сведений, которые не могут составлять КТ", приведен в табл. 4. Согласно общепринятой практике, объекты КТ, указанные в таблице, могут рассматриваться в качестве предмета различных договоров, а сведения, относимые к СТ, таковыми не являются.

Правовой режим КИ

Правовой режим КИ включает в себя следующие элементы:

- субъекты, на которые этот режим распространяется;

- сама информация как объект права;

- основания возникновения права;

- способы защиты права.

Под субъектами, на которые распространяется правовой режим КИ, понимаются физические и юридические лица, наделенные в соответствии с законодательством РФ соответствующими правами и обязанностями.

Служебная и коммерческая тайна – это правовой режим информации ограниченного доступа, конфиденциальность которой устанавливается в порядке, предусмотренном ст. 139 ГК.

В соответствии со ст. 2 Федерального закона от 27.07.2006 г. № 149-ФЗ конфиденциальность информации определяется как "обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя".

"Системы видеонаблюдения. Итоги десятилетия. Часть 1" читать >>>

Федеральный закон "О коммерческой тайне" закрепляет право на отнесение информации к КТ исключительно за ее обладателем в лице руководителя ПО, установившего своим приказом режим коммерческой тайны. Указанный режим предусматривает правовые, организационные и технические меры по охране конфиденциальности КТ.

Порядок обеспечения конфиденциальности, а также целостности и доступности ПДн при их обработке оператором установлен федеральным законом "О персональных данных" и изданными в его исполнение постановлениями Правительства РФ, приказами ФСБ и ФСТЭК России6.

В случае получения (разработки) ПО сведений, совпадающих по своим признакам со сведениями, которые содержатся в действующем в РФ Перечне сведений, отнесенных к государственной тайне, надлежит руководствоваться ст. 10 и 11 закона РФ от 21.07.1993 г. № 5485-1 "О государственной тайне" (с изм.).

Таблица 4. Примерный перечень сведений, которые могут составлять КИ

Ответственность за нарушение КИ

Нарушение порядка работы с информацией, отнесенной к СТ, может рассматриваться как злоупотребление полномочиями.

В случае нарушения работником ПО режима КТ наступает ответственность, предусмотренная ТК и трудовым договором (контрактом).

Незаконное разглашение или использование сведений, составляющих КТ, без согласия ПО (владельца указанных сведений), совершенные на корыстной или иной личной заинтересованности, влекут уголовную ответственность (ст. 183 Уголовного кодекса РФ). Аналогичная ответственность наступает также в случае собирания сведений, составляющих КТ, путем похищения документов, подкупа или угроз, а равно иным незаконным способом в целях разглашения либо незаконного использования этих сведений.

Охрана интеллектуальной собственности

Интеллектуальная собственность определяется как исключительное право субъекта на результаты его интеллектуальной деятельности, которым предоставлена правовая охрана.

Виды интеллектуальной собственности

Интеллектуальная собственность признается за субъектами в случаях и порядке, предусмотренных ст. 138 ГК и другими правовыми актами. Исключительное право является монопольным в том смысле, что принадлежит одному лицу.

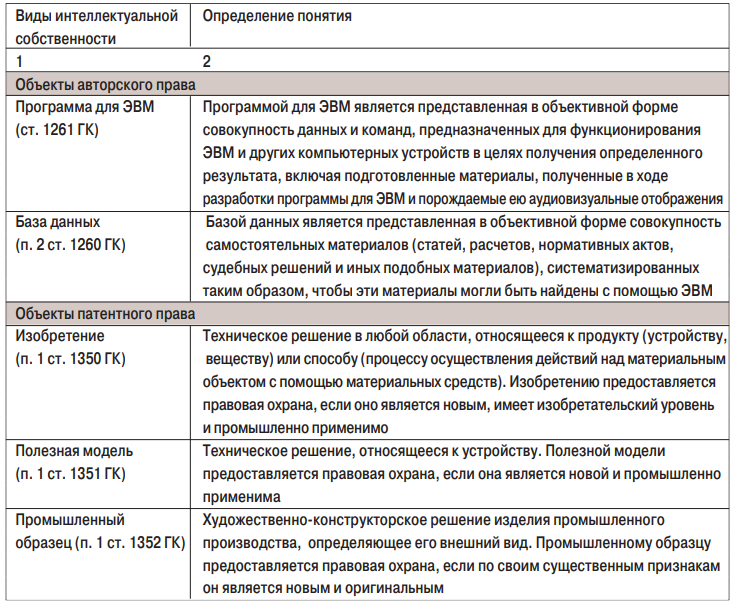

В рамках данной статьи под интеллектуальной собственностью понимаются объекты авторского и патентного права (см. табл. 5), подпадающие под действие части четвертой ГК (в редакции Федерального закона от 18.12.2006 г. № 230-ФЗ).

Таблица 5. Виды интеллектуальной собственности

Охрана объектов авторского права

Охрана объектов авторского права заключается в предоставлении исключительного права автору программы для ЭВМ и изготовителю базы данных на использование формы указанных объектов.

Автором программы для ЭВМ признается специалист, творческим трудом которого она создана (ст. 1257 ГК), а изготовителем базы данных – лицо, организовавшее создание базы данных и работу по сбору, обработке и расположению составляющих ее материалов (п. 1 ст. 1333 ГК).

Особого внимания заслуживает норма п. 1 ст. 1262 ГК, в которой сказано: "Программы для ЭВМ и базы данных, в которых содержатся сведения, составляющие государственную тайну, государственной регистрации не подлежат. Лицо, подавшее заявку на государственную регистрацию (заявитель), несет ответственность за разглашение сведений о программах для ЭВМ и базах данных, в которых содержатся сведения, составляющие государственную тайну, в соответствии с законодательством РФ".

Нормы авторского права регламентируют также принадлежность исключительных прав на объекты, созданные по заказу (ст. 1296 ГК) и при выполнении работ по договору (ст. 1297 ГК).

Обладатель исключительного права на программу для ЭВМ и базу данных может предоставить право использования их другому лицу на основе лицензионного договора, оформленного в письменной форме с указанием срока его действия (ст. 1235 ГК).

Охрана объектов патентного права

Охрана объектов патентного права – это предоставление исключительных прав авторам изобретения, полезной модели и промышленного образца на использование содержания (сущности) указанных объектов по своему усмотрению.

Право на получение патента и исключительное право на служебное изобретение, полезную модель и промышленный образец принадлежит работодателю, если трудовым или иным договором между работником и работодателем не установлено иное (п. 3 ст. 1370 ГК).

Вклад каждого в достижение результата

Непременным условием достижения уровня информационной безопасности, адекватного современным угрозам и вызовам безопасности ПО, является участие в работах по обеспечению ИБ на нормативно-правовом, административном и программно-техническом уровнях практически всех должностных лиц ПО, использующих информационные технологии в соответствии с предоставленными полномочиями.

---------------------------

1 Федеральный закон от 27.07.2006 г. № 149-ФЗ (с изменениями) "Об информации, информационных технологиях и о защите информации".

2 Шепитько Г.Е. Обеспечение безопасности расчетов в системах электронной коммерции: учебное пособие. – М.: РГСУ, 2012. – С. 171.

3 Шангин В.Ф. Комплексная защита информации в компьютерных системах. М.: ФОРУМ-ИНФРА, 2010.

4 Рыжков А.А., Макаров В.Ф. Вопросы комплексной защиты информации в компьютерных технологиях: сб. трудов XXV Всероссийской научн. конф. – М.: Академия управления МВД России, 2016. С. 300–302.

5 Отнюкова Г. Коммерческая тайна: комментарии и толкования // Тайна (приложение к газете "Известия"). 1998. № 2. С. 56–57.

6 Пышкин Н.Б., Скворцов В. Э., Василец В.И. Информационно-методические аспекты обеспечения безопасности персональных данных при их обработке оператором // Мир и безопасность. 2015. №5 (121). С. 9–13.

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями