СКУД: архитектура и классификация

Алексей Гинце, ААМ Системз 03/11/22

Предлагаю рассматривать данную статью как приглашение к диалогу для профессионалов в области систем контроля и управления доступом (СКУД). Существующий ГОСТ P по данной теме устарел и требует полной переработки. За прошедшие годы появились не только новые, более совершенные устройства, возникли новые технологии и концепции построения СКУД. Можно сказать, что в значительной степени изменилась сама парадигма существующих практик и концепций построения систем доступа. Для удобной коммуникации профессионалов необходимо определиться с базовыми понятиями, куда входит прежде всего архитектура современных систем.

С момента появления первых систем контроля и управления доступом (СКУД) на отечественном рынке прошел не один десяток лет. Последняя версия стандарта на эту тему, а именно ГОСТ Р 51241–2008, датируется, как видно из номера, 2008 г. В настоящих реалиях развития данного технического направления это уже не просто древность, это, как писал незабвенный Александр Сергеевич, "дела давно минувших дней, преданья старины глубокой…". Я не про то, что стандарт плох, просто он безумно устарел. В соответствии с принципом "свято место пусто не бывает" в прессе, Интернете и просто в разговорах специалистов неизбежно появляются новые понятия, названия, определения и попытки классификации новых технологий, устройств, систем и пр. Некоторые из них я бы осторожно назвал "не совсем удачными" с самого начала, другие иногда трансформируются, уйдя в народ, и возвращаются обратно с искаженным смыслом. Плохо в этом то, что в процессе обсуждения СКУД заинтересованные стороны – заказчик, инсталлятор, разработчик, дистрибьютор, проектировщик, интегратор (недостающее вставить), оперируя в разговоре одинаковыми терминами и определениями, вкладывают в них порою разный смысл. Иногда сталкиваюсь с ситуацией, когда удачное и точное определение, название или классификация начинают использоваться всеми кому не лень просто по причине интереса со стороны заказчика. И вот уже "фотонные отражатели", встроенные в контроллеры, начинают бороздить "просторы Большого театра". Проблема серьезная и быстро не решается, но делать давно что-то надо. Предлагаю по крайней мере начать ее обсуждать. В качестве "затравки" представляю вам свое видение классификации архитектур сетевых СКУД (в терминах ГОСТа согласно п. 4.2.2) масштаба от среднего и выше.

В процессе классификации я специально разделю средства вычислительной техники (компьютеры, серверы, сетевое оборудование, программное обеспечение) и сами контроллеры СКУД с устройствами идентификации и управления (замки, турникеты, шлагбаумы, шлюзы и пр.). Каждая из этих двух частей требует отдельного внимания и имеет свои особенности. Итак, начнем снизу – с контроллеров СКУД.

Сухим языком ГОСТа

Чтобы избежать возможного непонимания, сделаем отступление для уточнения некоторых терминов, используемых ниже. Существующий ГОСТ Р 51241–2008 "Средства и системы контроля и управления доступом", который устанавливает классификацию, общие технические требования и методы испытаний, подразделяет СКУД по:

- способу управления;

- числу контролируемых точек доступа;

- функциональным характеристикам;

- уровню защищенности системы от несанкционированного доступа к информации.

По способу управления СКУД могут быть автономными, централизованными (сетевыми) и универсальными (сетевыми). Автономные системы как класс сейчас нас не интересуют, поскольку для средних и крупных объектов они не актуальны. Централизованные (сетевые) СКУД обеспечивают возможность оперативного контроля и управления исполнительными устройствами СКУД со стороны оператора (операторов) и осуществляют обмен информацией с центральным пультом, в качестве которого обычно выступает персональный компьютер. Термин "универсальные" введен ГОСТом для сетевых систем, способных переходить в режим автономной работы при возникновении отказов управляющих компьютеров, сетевого оборудования или обрыве связи с контроллером СКУД. Большинство существующих сетевых СКУД выполняют эту функцию по умолчанию (она давно стала базовой), и их можно назвать универсальными. Данный термин не прижился, и, говоря далее о сетевых системах, будем подразумевать универсальные. Для управления крупными объектами, имеющими большое количество точек контроля прохода и пользователей, применяются именно сетевые СКУД. Остановимся подробнее на вариантах построения их архитектуры и особенностях применения таких систем для объектов среднего и крупного масштаба. Следует также помнить, что сетевая СКУД и СКУД, управляемая по сети, – это не одно и то же, просто, на мой взгляд, не совсем удачно использовали слово, что может вызывать путаницу в умах потребителей. Надеюсь, эту коллизию в будущем из ГОСТа уберут и термин "сетевые" будет использоваться в общепринятом сегодня контексте!

Контроллеры СКУД

Распределенная архитектура СКУД (одноранговая)

Это одна из первых архитектур систем доступа, появившихся в России (рис. 1). Отличительная особенность СКУД с распределенной архитектурой состоит в том, что база данных идентификаторов (и событий в системе) содержится не в одном, а в нескольких контроллерах. Они, как правило, выполняют функции управления внешними устройствами и охранными шлейфами через реле и входы охранной сигнализации, расположенные непосредственно на плате самого контроллера. Ввиду невозможности удаленной установки от объекта управления данные контроллеры обычно устанавливаются внутри защищаемых ими помещений. Это имеет свои плюсы: при таком подходе некритично нарушение связи между контроллером и дверным интерфейсным модулем (как в централизованной системе), поскольку каждый контроллер управляет своей группой дверей напрямую, без посредников.

.png?width=939&height=513&name=%D0%A0%D0%B8%D1%81.%201.%20%D0%A0%D0%B0%D1%81%D0%BF%D1%80%D0%B5%D0%B4%D0%B5%D0%BB%D0%B5%D0%BD%D0%BD%D0%B0%D1%8F%20%D0%B0%D1%80%D1%85%D0%B8%D1%82%D0%B5%D0%BA%D1%82%D1%83%D1%80%D0%B0%20%D0%A1%D0%9A%D0%A3%D0%94%20(%D0%BE%D0%B4%D0%BD%D0%BE%D1%80%D0%B0%D0%BD%D0%B3%D0%BE%D0%B2%D0%B0%D1%8F).png) Рис. 1. Распределенная архитектура СКУД (одноранговая)

Рис. 1. Распределенная архитектура СКУД (одноранговая)

В случае обрыва линии связи между контроллерами и компьютером система продолжает выполнять основные функции управления процессом доступа в автономном режиме (на уровне каждого контроллера). Выведение из строя одного контроллера не повлияет на работу остальных.

Однако всю базу данных вышедшего из строя контроллера мы потеряем. Наиболее часто в системах с распределенной архитектурой один контроллер управляет проходом в две–четыре двери. При большем количестве дверей возникает проблема прокладки коммуникаций, поскольку к каждому замку надо проложить свою линию, подключить отдельно каждый считыватель (если используем Wiegand), протянуть свои линии к датчику двери и кнопке выхода. Больше проводов – выше затраты. Cледует также помнить: чем больше коммуникаций выходит за пределы охраняемого помещения, тем выше вероятность внешнего вмешательства. Лет 15 назад в таких системах часто использовались интерфейсы RS-485 и токовая петля 20-мА, сегодня "правит бал", безусловно, LAN, но и проверенный RS-485 не теряет своей актуальности.

Если перейти на строительную терминологию, то распределенная СКУД – это какое-то количество контроллеров-"прорабов", которые отвечают только за свой участок работ и сами же их выполняют. Они самостоятельно анализируют и хранят часть информации о функционировании только тех точек доступа, которые подключены к ним.

Достоинства:

- простота конфигурации;

- одно устройство в ЗИП;

- при выходе из строя контроллера теряем не всю базу, а только часть.

Недостатки:

- контроллеры не взаимодействуют друг с другом напрямую, логика взаимодействия в рамках системы обеспечивается на программном уровне и не работает при выходе из строя или нарушении связи с контроллером;

- потеря части базы данных вышедшего из строя контроллера;

- рост емкости контроллера в части количества поддерживаемых считывателей/дверей приводит к резкому увеличению расхода кабельной продукции и работ по их прокладке;

- поскольку контроллер один, его функционал и стоимость могут оказаться избыточными (нет гибкости и вариативности при решении различных задач СКУД при организации различных точек доступа).

Централизованная архитектура СКУД (многоранговая)

В системах данного класса (рис. 2) используются мощные центральные контроллеры, осуществляющие процесс управления с использованием удаленных дверных интерфейсных модулей не обладающих собственным буфером памяти. Именно центральный контроллер в таких системах хранит всю базу данных идентификаторов и событий, произошедших в системе. Располагается он обычно недалеко от управляющих компьютеров/сервера в местах наивысшей защищенности (комнаты охраны, серверные и пр.). Количество подключаемых считывателей на один центральный контроллер может быть очень существенным (до 100 и даже больше), поэтому емкости и мощности одного контроллера в большинстве случаев достаточно для создания СКУД отдельного объекта среднего масштаба. Контроллеры централизованных СКУД являются чисто логическими устройствами и не управляют дверями: не имеют релейных выходов управления замками, входов для подключения считывателей СКУД.

.png?width=936&height=517&name=%D0%A0%D0%B8%D1%81.%202.%20%D0%A6%D0%B5%D0%BD%D1%82%D1%80%D0%B0%D0%BB%D0%B8%D0%B7%D0%BE%D0%B2%D0%B0%D0%BD%D0%BD%D0%B0%D1%8F%20%D0%B0%D1%80%D1%85%D0%B8%D1%82%D0%B5%D0%BA%D1%82%D1%83%D1%80%D0%B0%20%D0%A1%D0%9A%D0%A3%D0%94%20(%D0%BC%D0%BD%D0%BE%D0%B3%D0%BE%D1%80%D0%B0%D0%BD%D0%B3%D0%BE%D0%B2%D0%B0%D1%8F).png) Рис. 2. Централизованная архитектура СКУД (многоранговая)

Рис. 2. Централизованная архитектура СКУД (многоранговая)

Функции управления дверями, другими внешними устройствами (в соответствии с ГОСТом "Устройства преграждающие управляемые – УПУ") выполняют внешние дверные модули и релейные блоки. Именно они устанавливаются недалеко от объектов управления (двери, охранные шлейфы и др.). Для обмена информацией между центральным контроллером и дверными модулями обычно используются интерфейсы RS-485 или LAN.

Аппаратное разделение функции принятия решений и непосредственно управления УПУ имеет свои достоинства и недостатки. Место установки центрального контроллера обычно хорошо защищено, но он удален от УПУ, управляя им через вынесенные дверные модули.

Такой подход помогает снизить стоимость крупных систем, поскольку цена контроллера "растворяется" в общей стоимости системы. Однако протяженные каналы коммуникаций между центральным контроллером и дверными модулями требуется хорошо защищать. Следует отметить, что сами центральные контроллеры способны объединяться в сети, позволяя тем самым создавать СКУД большого масштаба.

При нарушении связи центрального контроллера с компьютером система работает в автономном режиме, однако нарушение линии между центральным контроллером и дверными модулями приведет к частичному или полному зависанию системы. Другими словами, централизованная система – это жесткая властная вертикаль или пирамида, когда наверху руководящий контроллер ("начальник"), а ниже – обычные дверные интерфейсные модули ("работяги"), которые, собственно, и управляют дверями, имея необходимые входы/выходы для подключения считывателей и остальной "обвязки" точек доступа дверей (входы считывателей, кнопка выхода, геркон и пр.). Наличие центрального контроллера, управляющего всей системой или крупной ее частью, имеющего мощный процессор и развитую аппаратную логику (аппарат реакций), позволяет создавать сложные сценарии взаимодействия на крупном сегменте СКУД без участия компьютера и управляющего ПО. При этом важно, что такие алгоритмы будут работать в автономном режиме работы при выключенном или вышедшем из строя компьютере/сервере.

Достоинства:

- снижение стоимости крупных систем (стоимость мощного и дорогого центрального контроллера "размазывается" по стоимости всей системы);

- выход из строя дверного модуля не приводит к потере части базы данных, поскольку вся база хранится в центральном контроллере;

- не надо тянуть все кабели от точки доступа к центральному контроллеру, что упрощает монтаж и сокращает расход самих кабелей;

- поддержка сложных аппаратных режимов и взаимодействий в сегменте СКУД, подключенном к центральному контроллеру.

Недостатки:

- высокая стоимость для небольших систем;

- выход из строя центрального контроллера или нарушение связи с дверными модулями приведет к остановке системы и потере базы на аппаратном уровне.

Многоуровневая архитектура СКУД (многоранговая)

Обычно такие системы (рис. 3) получаются из СКУД с централизованной архитектурой путем добавления специализированных считывателей/контроллеров или дверных контроллеров с собственным буфером памяти идентификаторов и событий – "интеллектуальных интерфейсных модулей". Можно сказать, что каждый такой модуль/контроллер фактически является дверным контроллером СКУД, сравнимым с контроллером в распределенной (одноранговой) системе. Благодаря использованию такого технического решения достигается избыточное резервирование функций, резко повышающее степень безопасности и отказоустойчивости системы. Поскольку контроллер в СКУД с централизованной архитектурой управляет значительным количеством дверей, повреждение линии связи между ним и интерфейсными модулями управления оконечными устройствами способно привести к блокированию значительной части или даже всей системы. Локальный считыватель/контроллер или промежуточный дверной контроллер многоуровневой СКУД, обладающий встроенным буфером памяти, в этом случае переходит в автономный режим управления доступом (на своем участке). Системы, построенные с использованием такой архитектуры, обладают высокой степенью безопасности и исключительной надежностью функционирования. Наличие в таких системах дверных контроллеров с возможностью подключения к центральному контроллеру по LAN-интерфейсу добавляет системе полезные свойства. При наличии развитых сетевых коммуникаций на территории объекта дверные контроллеры с LAN устанавливаются в удаленных зданиях, что придает системе дополнительную гибкость и позволяет экономить значительные средства. Суммируя сказанное, можно сделать вывод, что смешанная система – это властная вертикаль или пирамида с возможностью передачи части функций управления на более низкий уровень в случае наступления экстренной ситуации. Наверху этой пирамиды контроллер-"начальник", который руководит, анализирует и хранит информацию, внизу дверные контроллеры-"прорабы", которые выполняют команды, но также могут самостоятельно действовать на своем участке даже тогда, когда "начальник" отсутствует, выполняя на своем участке его функции.

База данных в такой системе хранится не только в центральном контроллере, она также распределена по дверным контроллерам в соответствии с зоной ответственности каждого.

.png?width=940&height=514&name=%D0%A0%D0%B8%D1%81.%203.%20%D0%9C%D0%BD%D0%BE%D0%B3%D0%BE%D1%83%D1%80%D0%BE%D0%B2%D0%BD%D0%B5%D0%B2%D0%B0%D1%8F%20%D0%B0%D1%80%D1%85%D0%B8%D1%82%D0%B5%D0%BA%D1%82%D1%83%D1%80%D0%B0%20%D0%A1%D0%9A%D0%A3%D0%94%20(%D0%BC%D0%BD%D0%BE%D0%B3%D0%BE%D1%80%D0%B0%D0%BD%D0%B3%D0%BE%D0%B2%D0%B0%D1%8F).png) Рис. 3. Многоуровневая архитектура СКУД (многоранговая)

Рис. 3. Многоуровневая архитектура СКУД (многоранговая)

Фактически многоуровневые СКУД аккумулируют достоинства систем с распределенной и централизованной архитектурой и имеют один недостаток – более высокую стоимость.

Достоинства:

- способность автономной работы как на уровне центрального, так и на уровне дверных контроллеров;

- двойное аппаратное резервирование базы данных;

- выход из строя дверного контроллера не приводит к потере его базы данных, поскольку вся база хранится также в центральном контроллере;

- выход из строя или нарушение связи с центральным контроллером не приводит к потере базы данных, поскольку отдельные ее сегменты дублируются в дверных контроллерах;

- при восстановлении нарушенной связи центральных и дверных контроллеров данные автоматически синхронизируются;

- не надо тянуть все кабели от точки доступа к центральному контроллеру;

- поддержка сложных аппаратных режимов и взаимодействий в сегменте СКУД, подключенном к одному центральному контроллеру;

- обычно производители имеют целый ряд дверных и даже центральных контроллеров, что позволяет оптимизировать расходы при построении различных точек доступа.

Недостатки:

- высокая стоимость;

- ориентация на СКУД с емкостью от средней и выше.

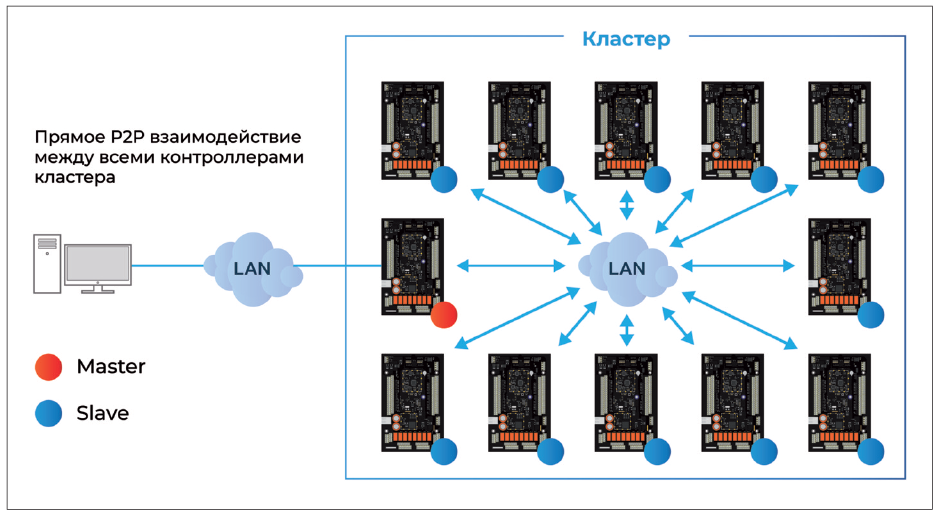

Кластерная архитектура СКУД

СКУД с кластерной архитектурой (рис. 4) являются, пожалуй, наиболее продвинутым и современным вариантом в сравнении с указанными выше. В классическом варианте это одноранговые системы, их основное отличие – наличие прямого взаимодействия P2P (Peer-to-Peer) между входящими в них контроллерами. Однако распространенным решением является также вариант, когда выделяется master-контроллер, через который осуществляется управление системой (всеми остальными slave-контроллерами кластера). Такое решение позволяет организовать единую точку для входа в аппаратную часть системы (шлюз), что является более безопасным вариантом, чем индивидуальная связь с каждым контроллером. Типичная кластерная СКУД представляет собой группу одинаковых контроллеров, объединенных по сети, которая может рассматриваться как единый аппаратный ресурс. Эти контроллеры объединяются логически и могут обрабатывать идентичные запросы. Кластерные контроллеры обладают продвинутой и мощной аппаратной подсистемой встроенной автоматизации и позволяют программировать сложную логику работы на уровне всего кластера без участия управляющих компьютеров. В этом состоит их главное преимущество.

Рис. 4. Кластерная архитектура СКУД

Рис. 4. Кластерная архитектура СКУД

Если в ранних СКУД контроллеры являлись специализированными устройствами с собственной железной архитектурой и собственной прошивкой на ассемблере, то сегодня проще купить комплект из ядра на Linux с гораздо лучшими характеристиками, чем разрабатывать собственный аналог. Как результат, контроллер доступа становится не просто "ограниченной узкоспециализированной железякой", а фактически небольшим компьютером с полноценной операционной системой, мощным процессором, большим объемом памяти и развитой программируемой логикой. В контексте аппаратной структуры самих контроллеров распространенным приемом стало использование SOM-модулей, обеспечивающих снижение затрат и ускорение процесса разработки.

Еще одна особенность – гибко распределяемые ресурсы в контроллере. В ранних СКУД количество внутренних объектов контроллеров (временные зоны, уровни доступа и пр.) было жестко фиксировано, в современных с увеличением памяти и вычислительных возможностей контроллера стало возможным создание необходимого числа объектов нужного типа, ограниченного только общей емкостью памяти.

В качестве приятного бонуса для некоторых контроллеров может рассматриваться возможность запуска в них HTML-сервера. Это позволяет производить базовые операции администрирования и настройки контроллера без использования внешнего ПО, только при помощи стандартного веб-клиента. В результате значительно упрощается обслуживание и конфигурирование систем.

Достоинства:

- прямое аппаратное P2P-взаимодействие контроллеров кластера между собой;

- полная база данных системы в каждом контроллере кластера;

- способность автономной работы на уровне каждого контроллера кластера при нарушении связи;

- организация сложных режимов работы оборудования на аппаратном уровне (как контроллера, так и всего кластера);

- возможность разработки собственных скриптов для каждого контроллера;

- высокая мощность и развитая аппаратная логика самих контроллеров;

- защита каналов связи между самими контроллерами и каналов связи контроллеров с компьютерами;

- универсальные конфигурируемые входы/выходы – возможность задания функций входов/выходов самим пользователем.

Недостатки:

- стоимость.

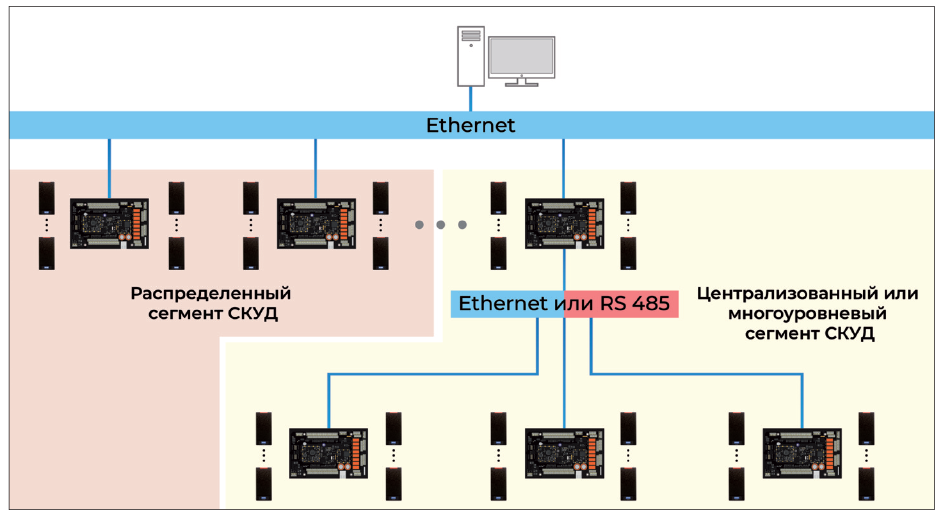

Смешанные и гибридные архитектуры СКУД

Прошедшие несколько лет показали, что человеческая фантазия практически неистощима. Появилось достаточное число систем, которые трудно однозначно отнести к какому-то из вышеуказанных типов архитектур. В простейшем варианте это использование на одном объекте в разных сегментах СКУД систем с разной архитектурой. Яркий пример: одна часть системы строится как кластерная (одноранговая), другая – как централизованная или многоуровневая (многоранговая). В совокупности получаем "смешанный" тип архитектуры, причем зачастую могут использоваться как различные контроллеры, так и одинаковые, отличающиеся только способом подключения и взаимодействия между собой. Все зависит от фантазии и предпочтений разработчика.

Другой вариант – гибридная архитектура, когда, к примеру, центральному контроллеру СКУД добавляют возможность напрямую управлять дверью (что изначально ему не свойственно). В принципе СКУД, отнесенные мной выше к "многоуровневым", когда центральный контроллер управляет не "тупыми" дверными интерфейсными модулями, а полноценными дверными контроллерами, можно также отнести к "гибридным", поскольку имеется четко прослеживаемое смешение характеристик централизованных и распределенных СКУД.

Преимущество таких систем прежде всего в том, что на территориях с объектами, существенно различающимися по требуемой емкости и применяемым каналам коммуникации, они позволят максимально полно учесть нюансы для каждого, одновременно объединив их под общим управлением.

Достоинства и недостатки таких систем зависят от индивидуальных характеристик конкретных подсистем, применяемых для конфигурирования СКУД отдельных объектов, входящих в общую систему. На иллюстрации данной архитектуры (рис. 5) нижний уровень считывателей и исполнительных устройств не указан в целях упрощения схемы.

Рис. 5. Смешанные и гибридные архитектуры СКУД

Рис. 5. Смешанные и гибридные архитектуры СКУД

Варианты развертывания ПО для СКУД

Второй важнейшей частью любой СКУД являются программное обеспечение и технические средства (компьютеры, серверы), на которые оно устанавливается. Приведу наиболее типичные варианты развертывания программно-технических средств управления СКУД на различных объектах.

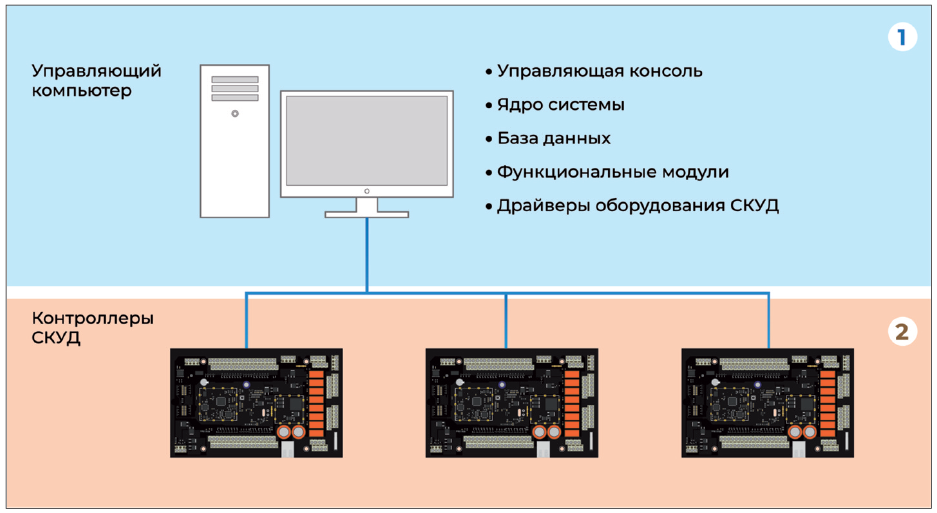

Малая изолированная система

Одним из простейших вариантов развертывания комплекса на объекте является изолированная (малая) система (рис. 6). В этом случае все модули комплекса (сервер базы данных, ядро, функциональные модули, драйверы оборудования и управляющая консоль) устанавливаются и запускаются только на одном компьютере. К этому же компьютеру подключается и оборудование всех подсистем безопасности. Разумеется, данный компьютер должен обладать достаточной вычислительной мощностью и объемом памяти для функционирования всех этих модулей, а также дисковым пространством для хранения базы данных системы.

Рис. 6. Малая изолированная система

Рис. 6. Малая изолированная система

Достоинства:

- Простота установки и обслуживания системы. Благодаря тому, что все оборудование подключено к одному компьютеру, легко контролировать состояние линий связи. Кроме того, легко контролировать состояние функциональных модулей и драйверов оборудования, так как все они функционируют на одной машине.

- Низкая стоимость решения.

Недостатки:

- Зависимость работы оборудования от действий оператора.

Например, оператор легко может выключить данный компьютер, и обслуживание оборудования прервется. При этом прекратится выполнение таких операций, как обработка программных реакций системы на возникающие события. В этом случае возрастает значимость внутренней аппаратной логики, которая сможет сохранить функционал даже при выключенном компьютере. Однако в большинстве случаев на малые системы мощное и дорогое оборудование не устанавливают, поскольку исчезнет такое достоинство, как низкая стоимость решения.

- Администрирование системы (в том числе добавление пользователей и выдача им пропусков) возможно только на данном компьютере.

- Необходимость подключения всего управляемого оборудования к данному компьютеру. Это может быть не всегда удобно, особенно в случае значительной территориальной распределенности объекта.

В случае большой емкости системы возможна медленная реакция СКУД на события и команды оператора в силу большой нагрузки на компьютер.

Рекомендации:

Данная конфигурация хорошо подходит для построения СКУД небольшого масштаба.

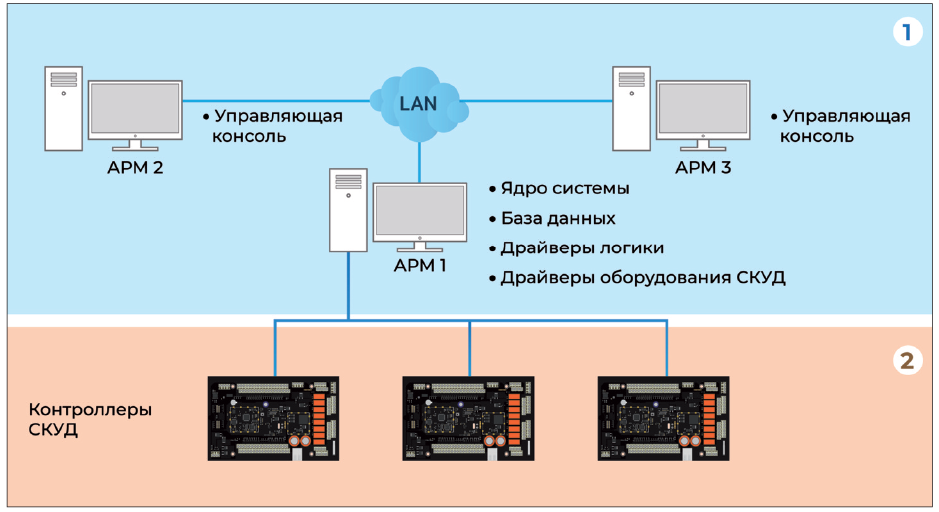

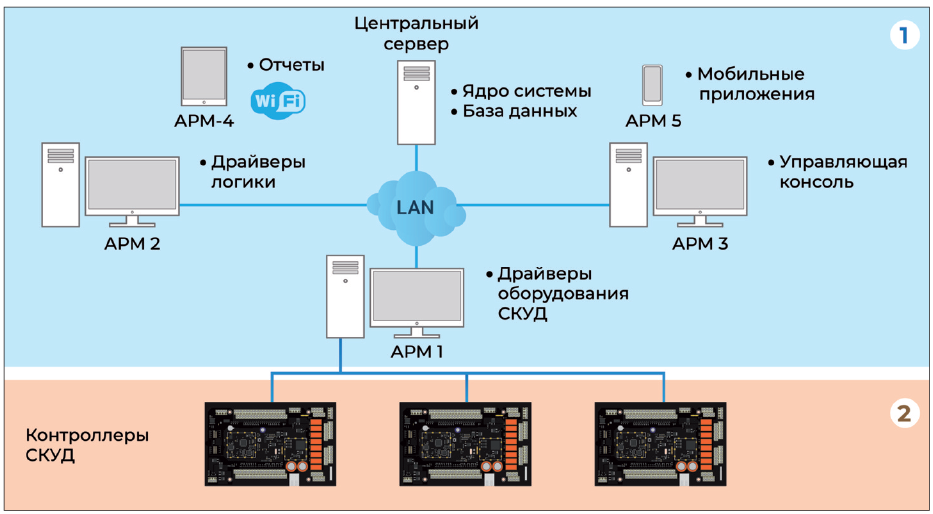

Централизованная многопользовательская система

В данном случае все служебные модули комплекса (ядро, драйверы оборудования и логики) функционируют на одном компьютере – центральном сервере системы, а запуск управляющей консоли возможен не только на данном компьютере, но и на других машинах сети.

В такой системе (рис. 7) центральный сервер должен обладать вычислительной мощностью, объемом памяти и дисковым пространством еще большими, чем в случае применения однопользовательской системы. Однако в данной схеме появляется возможность задействовать не очень мощные компьютеры в качестве клиентских рабочих станций. Достоинства очевидны: простота установки, обслуживания и контроля линий связи, так как все оборудование подключено к одному компьютеру. В такой системе легко контролировать состояние функциональных модулей и драйверов оборудования, так как все они функционируют на одной машине.

Рис. 7. Централизованная многопользовательская система

Рис. 7. Централизованная многопользовательская система

Недостатки в значительной степени повторяют предыдущий вариант. Для распределенной системы главным отрицательным фактором будет необходимость подключения всего управляемого оборудования ко одному компьютеру (серверу), особенно в случае большой территориальной распределенности оборудования.

Достоинства:

- Простота установки и обслуживания системы. Так как все оборудование подключено к одному компьютеру, легко контролировать состояние линий связи. Кроме того, легко контролировать состояние функциональных модулей и драйверов оборудования, так как все они функционируют на данной машине.

- Относительно низкая стоимость решения.

Недостатки:

- Необходимость подключения всего оборудования к одному компьютеру не всегда удобна.

- Медленная реакция комплекса на события и команды оператора при увеличении нагрузки на компьютер.

Рекомендации:

Данная конфигурация хорошо подходит для построения СКУД среднего размера.

Крупная распределенная система

В такой системе (рис. 8) сервер управления базой данных и ядро работают на центральном сервере, а драйверы оборудования и логики распределены по всей сети. Запуск управляющих консолей возможен на любом компьютере сети, что делает управление более гибким.

Рис. 8. Крупная распределенная система

Рис. 8. Крупная распределенная система

Необходимость распределения по сети драйверов оборудования и логики связана в основном с тем, что объект распределенный и часть оборудования может находиться достаточно далеко от центрального сервера.

Поскольку часть модулей вынесена с центрального сервера системы на другие компьютеры, нагрузка на центральный сервер снижается. Применение такой архитектуры выгодно при наличии большой территории с распределенным по ней управляющим оборудованием. В этом случае нет необходимости прокладывать коммуникации из всех точек к центральному серверу.

Достаточно подключить аппаратуру к ближайшему компьютеру сети и запустить на этом компьютере обслуживающий драйвер. При этом требования к мощности данного компьютера остаются относительно скромными. Надо отметить, что в случае распределенного запуска программных модулей встает задача контроля их состояния.

Для облегчения работы в ПК должны быть встроены специальные средства, позволяющие администратору со своего рабочего места контролировать работу модулей на других компьютерах, запускать или останавливать их.

Достоинства:

- Простота подключения благодаря возможности присоединения оборудования к ближайшему компьютеру.

- Возможность создания СКУД высокой надежности для крупных объектов.

- Повышение общей скорости работы системы за счет снижения нагрузки на центральный сервер.

- Снижение стоимости монтажа системы благодаря экономии на прокладке линий связи.

Недостатки:

- Требуется контроль администратором состояния распределенных по системе модулей.

- Требуется наличие на объекте обученного персонала (мощный инструментарий должен быть подкреплен знаниями квалифицированных специалистов, умеющих с ним работать).

Рекомендации

Данный вариант развертывания подходит для построения СКУД и интегрированных систем безопасности (ИСБ) крупных объектов, имеющих значительные территории с большим количеством отдельно стоящих зданий и сооружений.

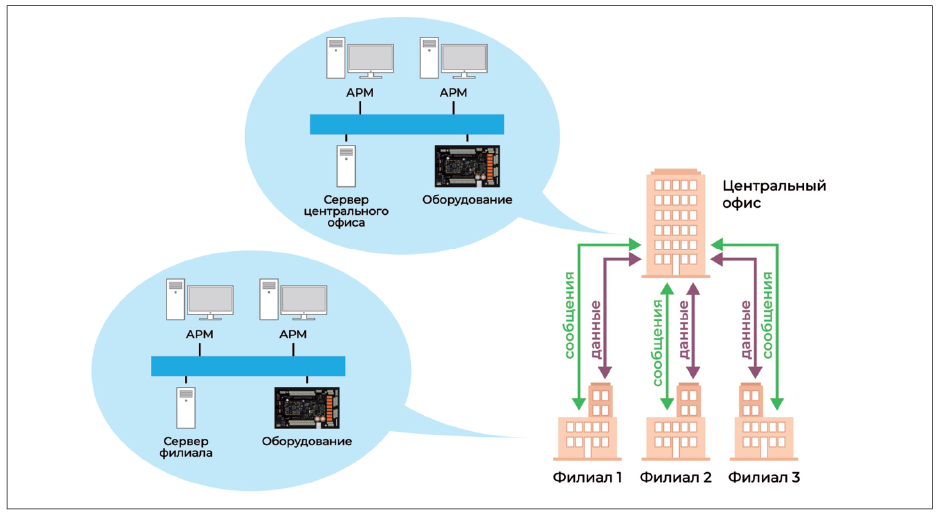

Многофилиальная система

Многофилиальная система (рис. 9) может объединять в сеть региональные офисы крупной компании, а также множество небольших отделений, подключенных, в свою очередь, к региональному центру. Такая система должна обеспечивать ряд важных функций: автоматическую синхронизацию базы данных сотрудников между объектами, мониторинг из центрального офиса всех удаленных филиалов, построение отчетов учета рабочего времени сотрудников независимо от того, в каком филиале они присутствовали, и пр. Кроме того, в связи с географической удаленностью филиалов друг от друга система должна гарантировать полнофункциональную работу в случае разрыва связи между ними.

Рис. 9. Многофилиальная система

Рис. 9. Многофилиальная система

Классическая многофилиальная система представляет собой несколько взаимодействующих филиалов, каждый из которых находится под управлением автономного программного комплекса (ПК), функционирующего в локальной сети, то есть в каждом филиале присутствуют собственное ядро системы, драйверы оборудования и логики, а также база данных. Фактически каждый филиал может функционировать как полностью автономная система безопасности. При этом для каждого филиала может быть выбран любой из вариантов развертывания ПК – изолированная, централизованная или распределенная система. Выбор зависит от размера системы безопасности конкретного филиала и задач, которые перед ней ставятся. Следует особо отметить, что многофилиальная система – это не просто репликация данных между базами. В случае нормального соединения филиалы функционируют как единая система: можно из любой точки изменять конфигурацию объектов филиалов, управлять аппаратурой филиалов, отслеживать их состояние; в одном филиале могут отрабатываться реакции по событиям из другого филиала. Если связь между ними рвется, то филиалы способны полноценно функционировать в автономном режиме, буферизируя пакеты для обмена. При использовании стандартного механизма репликации такие функции не могут быть реализованы.

Если филиал небольшой, при этом линии связи качественные и связь стабильна, можно осуществлять управление им из ближайшего более крупного филиала, при это не надо будет устанавливать в нем компьютеры и оплачивать услуги операторов. В конечно счете все зависит от требований к отдельным объектам и системе в целом.

ACaaS – облачная СКУД

Облачные технологии прочно обосновались в нашей жизни. Неважно, что мы делаем: пользуемся удобными банковскими сервисами на своем смартфоне или вместе с коллегами храним основную информацию на облачном сервере, – все это объединяется понятием "облачные технологии". Системы контроля и управления доступом не являются в этом плане исключением, хотя консерватизм не всегда сдает свои позиции. Не так давно появился даже термин ACaaS (Access Control as a Service, или СКУД как услуга). С развитием облачных технологий появились различные варианты их реализации, и, как следствие, специалисты выделяют несколько ключевых типов (классификация моделей). Общим в классификации является окончание аббревиатуры на "…as a Service", означающее "как услуга". Это следующие модели (подробнее в журнале "Системы безопасности" № 4/2021 г., стр. 60):

- IaaS (Infrastructure as a Service) – инфраструктура как услуга;

- PaaS (Platform as a Service) – платформа как услуга;

- SaaS (Software as a Service) – программное обеспечение как услуга. Пожалуй, наиболее известный вариант. Многие крупнейшие разработчики ПО переходят на эту модель работы с потребителями. При этом используется готовое ПО, управляемое через веб-браузер. Разработчик берет на себя все заботы по поддержке и обновлению данного ПО, а также следит за инфраструктурой и ОС;

- MaaS (Monitoring as a Service) – мониторинг как услуга;

- CaaS (Communication as a Service) – коммуникации как услуга;

- XaaS (Anything as a Service) – все что угодно как услуга.

Если говорить об ACaaS, я бы выделил преобладание моделей PaaS и SaaS, которые, по сути, формируют новый характер взаимоотношений "потребитель – поставщик" на рынке СКУД. Несмотря на довольно динамичное развитие данной технологии, я в ближайшее время предполагаю замедление прогресса в этом сегменте рынка.

Опубликовано в журнале "Системы безопасности" № 5/2022

Все статьи журнала "Системы безопасности"

доступны для скачивания в iMag >>

Фото: ru.freepik.com

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями