Социальная инженерия

Валентин Пашинцев 20/09/23

"Пока живут на свете дураки, обманом жить нам все-таки с руки" – в этой песне лисы Алисы из фильма "Приключения Буратино" изложена суть методов социальной инженерии. Атаки социальных инженеров даже опаснее хакерских атак, поскольку они направлены на самую уязвимую часть систем безопасности, ту, что автомобилисты называют прокладкой между рулем и водительским сидением, – на человека.

Социальная инженерия (СИ) – это совокупность действий, которые вынуждают человека добровольно совершить поступок, который может отвечать, а может и не отвечать его интересам. Она, правда под другими названиями, существовала с незапамятных времен. Это и троянский конь, придуманный Одиссеем, и различные финансовые аферы типа сбора средств на строительство Панамского канала, и 90 способов сравнительно честного отъема денег Остапа Бендера, и МММ, и "Властелина" с "Тибетом", и многое другое.

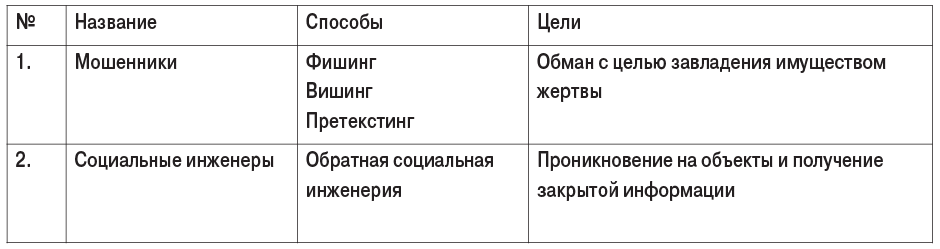

Кто они – социальные инженеры?

Для начала расшифрую термины:

- Претекстинг. Злоумышленник использует предлог, чтобы привлечь внимание жертвы и заставить ее сообщить информацию. Например, во время безобидного, казалось бы, интернет-опроса у вас могут попросить данные вашего банковского счета.

- Фишинг. При фишинговой атаке вы получаете письмо или сообщение от кажущегося надежным источника с просьбой предоставить информацию. Целевой фишинг – это отправка письма определенному сотруднику якобы от высшего руководства компании, запрашивающего конфиденциальные сведения.

- Вишинг и смишинг. Это две разновидности фишинга. Первая подразумевает голосовой фишинг, то есть телефонное мошенничество.

Злоумышленник может притвориться сослуживцем, например сотрудником ИТ-отдела, которому нужны ваши учетные данные. Вторая – попытка получения данных с помощью СМС-сообщений.

Таблица 1. Категории преступников

Схемы мошенничества

Поговорим подробнее о преступниках, использующих методы социальной инженерии.

В последнее время этот вид мошенничества приобрел немалый размах. По оценке СберБанка, население России в 2021 г. оказалось в лидерах по воздействию телефонного мошенничества, ситуация приобрела характер национального бедствия. Кибермошенники совершают около 100 тыс. звонков в день. Девять из десяти владельцев мобильных телефонов сталкивались с мошенниками, а каждый десятый звонок российскому абоненту поступает от преступников. Ущерб от действий мошенников составил 45 млрд руб.

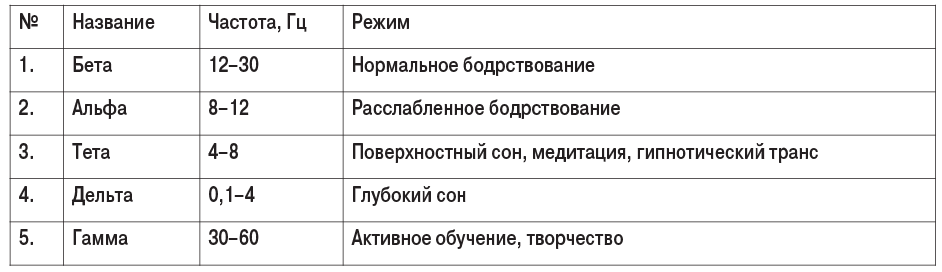

Суть атаки методами социальной инженерии состоит в том, чтобы подавить аналитические возможности человека и воздействовать на эмоциональную и рефлекторную сферу мозга. Дело в том, что человеческий мозг работает в разных режимах, генерируя импульсы с разной частотой (табл. 2).

Таблица 2. Режимы работы человеческого мозга

Таким образом, для управления поступками жертвы необходимо выбить его мозг из режима "гамма" в режим "альфа", а лучше "тета" (хотя для социальной инженерии достаточно и альфа-режима, тета чаще используют в религиозных сектах). Часто жертва получает какую-то пугающую информацию, касающуюся личной жизни или служебной деятельности.

Для этого используют следующие способы:

- Смишинг (Smishing, СМС-фишинг). Здесь задействуются мобильные устройства. Жертва получает сообщение якобы с номера банка.

В нем обычно содержится некоторая пугающая информация, а затем предлагается решение проблемы. Классический пример: с лицевого счета жертвы будто бы выполнено нецелевое списание средств, поэтому клиенту предлагается кликнуть по ссылке на сайт банка (разумеется, поддельный) или позвонить по указанному номеру телефона (тоже мошенников). - "Китобойный" фишинг (Whale Phishing). Это фишинговая атака, направленная на топменеджера крупной фирмы, поскольку жертва оценивается высоко, а полученная информация будет более ценной, чем та, которую могут дать обычные сотрудники компаний.

А так как жертвами выбираются высокопоставленные люди, мошенники и действуют соответственно: например, присылают письма юридического характера или предлагают обсудить серьезные финансовые вопросы. - Клон-фишинг (Clone Phishing). Мошенники копируют форму корпоративного электронного письма, создавая почти идентичный образец, вот только такое письмо отправляется не с настоящего, а с поддельного адреса. Само письмо выглядит как и те, что пользователь уже получал от этой организации, но ссылки в письме заменяются на вредоносные. Фактически такие письма преследуют единственную цель: "социальные хакеры" пытаются заставить сотрудника раскрыть личную или финансовую информацию путем нажатия на ссылку в письме, после чего пользователь перенаправляется на внешне похожий поддельный сайт, предназначенный для кражи личной информации.

- Scareware ("пугалка"). Этот метод заключается в том, что жертву пугают, заставляя думать, что ее компьютер заражен вредоносным ПО или же имеет случайно загруженный нелегальный контент. Когда мошенник понимает, что жертва созрела, он предлагает решение этой фиктивной проблемы. Но на самом деле эта программа антивируса представляет собой вредоносное ПО, целью которого является хищение личной информации пользователя. Цель разработчиков "пугалок" – вызывать страх у пользователя и подтолкнуть его к установке поддельного антивирусного ПО.

- "Услуга за услугу"(от лат. quid pro quo). Если в составе мошеннической группы нет квалифицированного хакера, можно поступить иначе. Сначала преступники проводят предварительное исследование целей, потом злоумышленник делает вид, что оказывает жертве важную услугу. Например, мошенник находит сотрудника с высокими привилегиями доступа к сети и звонит ему по телефону, представляясь работником службы технической поддержки компании. При удачных переговорах жертва соглашается оказать содействие в решении якобы выявленных проблем, затем киберпреступник начинает управлять жертвой, шантажом заставляя ее выполнять нужные социальному инженеру действия. Это в итоге приводит к запуску вредоносного ПО в систему или к краже данных.

- Honey Trap ("медовая ловушка"). Этому способу уже много лет. Отчасти он похож на работу брачного афериста, только цель другая. Если первому нужны материальные ценности жертвы, то мошеннику нужна информация.

Для этого обаятельный преступник знакомится с женщиной, занимающей нужный пост в атакуемой компании. Постепенно между ними возникают отношения, и, пользуясь доверием партнерши, мошенник получает все нужные ему сведения. Гендер мошенника и жертвы может меняться.

Настоящие социальные инженеры

Однако мошенников нельзя назвать социальными инженерами. Они пользуются уже готовыми шаблонами, в которых уже расписаны вопросы и варианты возможных ответов. Их действия направлены на конкретные реакции людей при определенном воздействии.

Настоящий социальный инженер – это человек, который может проникнуть на объект, получить там нужную информацию, выйти с объекта с добычей, и притом никто не сможет вспомнить, что он там был. Такого специалиста можно увидеть в фильме "Поймай меня, если сможешь". Прототипом героя фильма был реальный преступник, который долгое время являлся врагом ФБР номер один. В нашей истории был Вольф Мессинг. Он поспорил со Сталиным, что пройдет к нему в Кремль без пропуска. И в назначенный час он вошел в кабинет вождя, притом охрана его не заметила.

Возможно, были и еще. Но себя они не афишируют. Социальные инженеры не пользуются готовыми шаблонами, они разрабатывают сценарии действий на ходу. В работе они используют обратную социальную инженерию. Ее суть в том, чтобы создать ситуацию, когда жертва сама обратится за помощью к ним, после чего можно добиться полного контроля над человеком.

Различия возможностей преступников и социальных инженеров

Если сознание по своей природе может блокировать попытки воздействия на него, то подсознание им не сопротивляется, и уже это определяет границы возможностей обычных способов воздействия, действующих в основном на уровне сознания. На этом принципе основана наиболее продвинутая техника социальной инженерии – система активаций, которые приводят подсознание жертвы к необходимому для атакующего решению.

Для активации действий в психике человека имеются психологические триггеры. Они индивидуальны. У каждого в подсознании спрятаны свои собственные "спусковые крючки" – триггеры, которые возникли благодаря индивидуальным особенностям, образу жизни и вследствие воспитания в определенных условиях и традициях. Поэтому люди абсолютно по-разному реагируют на одни и те же внешние сигналы:

- Эмоции. С помощью эмоции триггер встраивается в схему поведения человека. Связка "реакция + внешний раздражитель", подкрепленная сильной эмоцией, закрепляется очень быстро и практически навсегда. Чтобы изменить поведение, навязанное таким образом, нужно приложить немало усилий. Такие эмоции, как сильный испуг, могут в прямом смысле парализовать человека, не давая ему действовать.

- Ответные реакции Подобное отношение к триггеру часто спонтанно. Ответные реакции очень трудно контролировать, бывает, что индивид не понимает, что происходит. В очень тяжелых случаях, когда ранее была связь с сильным негативом, человек может действовать в искаженном состоянии сознания, абсолютно не контролируя себя и свои поступки.

- Фактор времени. В связи с тем, что управлять разумом человека можно только при непосредственном воздействии на объект, что невозможно, жертву надо заставить принять решение очень быстро, пока мозг снова не вернулся в режим "гамма".

Проникновение на объект

Способы применения методов социальной инженерии для проникновения на объект могут быть следующими:

- Подбрасывание флешек с вредным ПО в офисе, холодные звонки.

- Фишинговые письма сотрудникам.

- Личный контакт с сотрудником (можно удаленно).

- Работа на объекте в день открытых дверей.

- Работа на объекте в обычный рабочий день (несколько контактов с сотрудниками).

- Свободный доступ на объект (многочисленные контакты).

Все уровни предусматривают вероятный доступ к защищаемой информации и возможный ее вынос, изменение (искажение, подмену), но с каждым уровнем объем данной информации становится все больше, а ее степень важности (конфиденциальности) – выше.

Обратная социальная инженерия использует обычные паттерны поведения и поступков человека в определенных ситуациях. Для получения результата социальному инженеру достаточно спровоцировать нужную ситуацию и развить ее в правильном ключе. Вот, к примеру, какие недочеты в организации охраны объекта и пропускного режима может использовать социальный инженер для проникновения на закрытое предприятие:

- Излишняя сложность и заорганизованность. Хотели сделать как лучше, а получилось как всегда.

- Недостаточно четкое несение службы персоналом службы охраны.

- Неправильная подготовка сотрудников охраны, дающая возможность злоумышленнику использовать их любознательность, чрезмерную общительность.

- Временные интервалы рабочего дня. Известно, что перед обедом и ближе к вечеру бдительность сотрудников охраны снижается.

Конечно, с развитием СКУД сложность проникновения увеличилась. Да и охранник может быть проинструктирован не общаться с посетителями. Но и в этом случае остается возможность воздействовать на лицо, принимающее решение, например на начальника охраны.

Как защитить компанию?

Область вреда, который может причинить социальный инженер, касается практически всех сторон деятельности компании. Защититься от этого помогают:

- Инструктаж по методам СИ и способам противодействия им. Но этого мало. Всегда найдется 10% сотрудников, которые в критических ситуациях поступят неправильно. Для исключения этого существует тестирование на сопротивляемость СИ, когда руководство компании само запускает учебную атаку СИ для проверки подготовленности персонала, реакции сотрудников на воздействие, их добросовестность и честность.

- Разработка новых алгоритмов реакций на воздействие социальных инженеров.

- Применение технических средств защиты (фильтров входящих писем, антивирусов, блокираторов нежелательной корреспонденции и т.д.).

В заключение хочу сказать, что, понимая, как работают методы социальной инженерии, мы можем расширить наше осмысление обмана и научиться распознавать сложные стратегии и уязвимости, которые могут быть невидимы для других.

Опубликовано в журнале "Системы безопасности" № 4/2023

Все статьи журнала "Системы безопасности"

доступны для скачивания в iMag >>

Фото: ru.freepik.com

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями