Старые и новые активности телефонных мошенников

Алексей Плешков 08/05/20

Статья из цикла "Активисты в эпоху диджитализации". В ней раскрыты предпосылки, концепции, актуальные схемы и варианты защиты работников корпораций (потенциальных и реальных жертв злоумышленников) от активностей мошенников, применяющих в своей работе инструменты фишинга и вишинга. Все актуальные для II квартала 2020 г. примеры показаны в контексте методов и средств для борьбы с пандемией короновируса в России и в мире.

Согласны ли вы с тем, что российский рынок финансовых товаров и услуг отличается от европейского или американского аналогов? Кто-то будет спорить, что они одинаковые, кто-то – настаивать, что сравнивать рынки в таком контексте неправильно, кто-то резонно уточнит критерии. Так или иначе, все рынки используют некие инструменты продаж, безотносительно их схожести. Но это не обзор по маркетингу, а у меня нет цели что-либо продать. Важно то, что мы с вами, граждане России, – составная часть этого рынка и живем, как мне кажется, в период победившего превентивного подхода в маркетинге, который создает плодородную почву для активистов и мошенников всех мастей.

Что я имею в виду?

Попробую рассказать на примере: некая аналитическая банковская система после долгой обработки персональных данных, анкет, данных по операциям за период и массивов строк, многократно обогащенных из различных коммерческих или открытых источников, определила, что конкретному человеку в конкретный момент времени может потребоваться конкретная услуга. Big Data, профилирование и модели – это действительно сила! Свой вывод (реквизиты клиента, описание продукта, скрипт диалога + риперные фразы) аналитическая система передает оператору кол-центра, который с эффективностью соседского перфоратора ранним субботним утром дозванивается до клиента и предлагает ему целевой продукт на самых подходящих, по мнению аналитической системы, условиях!

Ну и в чем, собственно, проблема? "Все так делают: мой банк, операторы сотовой связи, телевидение, платные клиники, юридические консультанты, Мосэнергосбыт, в конце концов!" – скажете вы. Как раз в этом-то и проблема, что "так делают все". Причем не только по телефону, но и (до недавнего времени) в WhatsApp, Viber, СМС, по электронной почте и в социальных сетях.

И вот тут первый акцент…

Фишинг (англ. Phishing от Fishing – "рыбная ловля, выуживание") – вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям. Это достигается путем проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений в рамках различных сервисов, например от имени банков или внутри социальных сетей. В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. После того как пользователь попадает на поддельную страницу, мошенники пытаются различными психологическими приемами побудить его ввести на поддельной странице свои логин и пароль, которые он использует для доступа к определенному сайту, что позволяет мошенникам получить доступ к аккаунтам и банковским счетам

Растущая активность "операторов"

Мошенники, используя методы социальной инженерии и классические фишинговые подходы, пытаются удаленно воздействовать на клиентов финансовых организаций. Цель у мошенников измеряемая и понятная: спровоцировать клиента на определенные сценарии действий, которые, при правильной игре мошенников, могут привести к потере клиентом безналичных денежных средств путем перевода на подконтрольные злоумышленникам счета в сторонних банках или платежных системах.

На звонки и СМС-сообщения от имени банка попадают все категории клиентов, от домохозяек из регионов до топ-менеджеров крупных газовых компаний, от студентов-гуманитариев до заслуженных профессоров медицины. Никто не может дать вам гарантию того, что через секунду не зазвонит ваш мобильный телефон и девушка (или мужчина, назовем их общим словом "оператор") с приятным голосом четко, выговаривая каждое слово, не представится работником службы поддержки пользователей крупного банка, не обратится к вам по имени-отчеству от лица компании и не предложит вам выгодный, "по его мнению", продукт или услугу.

Знакомо? Именно так и работают мошенники. И их активности становятся все более частыми в связи с нестабильной эпидемиологической обстановкой в России и в мире в I квартале 2020 г. Находящиеся вдали от корпоративного гнезда сотрудники больших компаний, работающие в удаленном режиме, становятся жертвами спланированных активностей таких вот "операторов".

Они (злоумышленники) используют для обмана каналы, шаблоны и форму общения с клиентом, аналогичные банковским, но содержание сообщения корректируют "под себя" для дальнейшего введения клиента в еще большее заблуждение. По сути, тот же маркетинг, те же рыночные инструменты, но используемые с преступными целями.

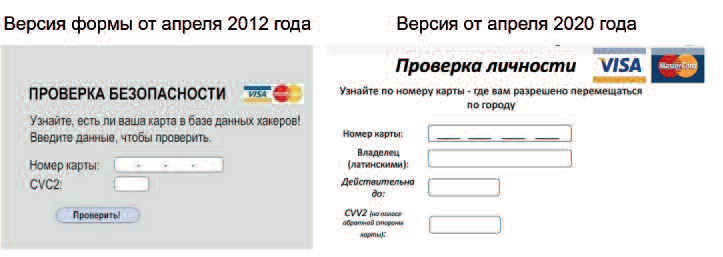

Формы для компрометации данных пластиковых банковских карт: версия формы от апреля 2012 г. слева, версия от апреля 2020 г. справа

Формы для компрометации данных пластиковых банковских карт: версия формы от апреля 2012 г. слева, версия от апреля 2020 г. справа

Сталкивался каждый третий, а то и второй…

По статистике исследовательских компаний, в России и в мире в 2019–2020 гг. от фишинга (обмана по электронным каналам связи) и вишинга (обмана по телефону) пострадал каждый третий клиент финансовых организаций, притом что со звонками с неизвестных номеров и попытками введения в заблуждение за последние пару лет в России сталкивался каждый второй житель.

В какой-то момент клиент, которого уже обманывали мошенники, может начать осознавать свои ошибки, и у него последовательно возникают сначала эффект информационного переполнения, а затем эффект автоматического отрицания всего нового, и вся персональная/необходимая/срочная (по мнению финансовой организации) информация, поступающая к такому клиенту по любым каналам, автоматически уходит у него в корзину для спама. "Да, ну и что с того? Пусть об этом болит голова у банкиров!"

Достучаться до клиента

Вероятная проблема в том, что клиент банка, если он здравомыслящий человек со стабильной психикой, со временем перестает отвечать на любые обращения от банка и реагировать на реальные предупреждения об угрозах, поступающие по всем возможным каналам. Отделы маркетинга финансовых организаций совместно с ИТ и службами информационной безопасности, подпитываемые серьезными инвестициями владельцев процессов и бизнес-подразделений банков, идут на все более невероятные вещи: устраивают в Интернете акции по привлечению внимания клиентов к проблемам информационной безопасности, назначают персональных менеджеров и через них пытаются вразумить клиентов, развертывают выделенные телефонные линии для обращения в случае инцидентов, внедряют систему аутентификации клиентов с использованием одноразовых сессионных паролей и т.д.

Новые ухищрения

В этой постоянной гонке за клиентом активисты-мошенники тоже не сидят без дела.

Исследуя банковские продукты и приложения на предмет логических и технических уязвимостей, вербуя бывших и действующих банковских работников, перенимая опыт западных коллег-киберпреступников, отечественные злоумышленники разрабатывают алгоритмы и схемы атак, обучают новичков психологическим методам и коммуникационным инструментам, готовят письменные скрипты для телефонного общения, принимают экзамены на знание и умение привлечь и убедить жертву дистанционно.

Вишинг (англ. Vishing от Voice Phishing) – один из методов мошенничества с применением социальной инженерии, который заключается в том, что злоумышленники, используя телефонную коммуникацию и играя определенную роль (сотрудника банка, покупателя и т.д.), под разными предлогами выманивают у держателя платежной карты конфиденциальную информацию или стимулируют к совершению определенных действий со своим карточным счетом/платежной картой.

Примеры схем мошенничества

Новым поводом вспомнить о старых инструментах мошенников стали отдельные инициативы правительств субъектов РФ по внедрению электронных идентификаторов, электронных паспортов, электронных пропусков, а также системы штрафов за нарушения введенных правил при перемещении по территории городов в период карантина.

Сбор реквизитов банковских карт

Активисты очень быстро среагировали на данные инициативы и решили воспользоваться недостаточной информированностью населения, разработав формы сбора реквизитов пластиковых банковских карт.

Пользователям Интернета рассылаются электронные письма и сообщения в социальных сетях с предложением выяснить по номеру своей пластиковой банковской карты возможность перемещаться по городу в период карантина, наличие автоматически начисленных штрафов за нарушение правил карантина в общегородской базе и/или получить ответы на другие животрепещущие вопросы.

Почему труд людей все еще дешевле машин >>>

Аналогичная форма в апреле 2012 г. появилась в российском сегменте Интернета с целью сбора конфиденциальных данных держателей пластиковых карт.

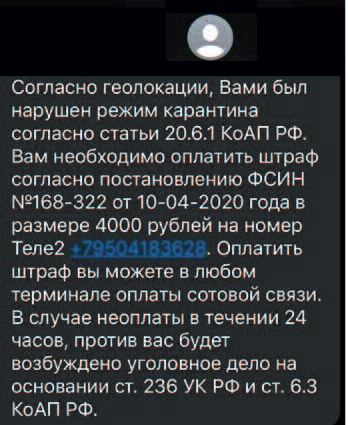

СМС-рассылка

Вторым примером адаптированных под современные реалии мошеннических схем стала точечная СМС-рассылка злоумышленниками сообщений о начисленных штрафах за нарушения режима карантина или несанкционированное перемещение по городу. Жертве предлагается в кратчайшие сроки оплатить штраф путем перевода денежных средств на подконтрольный злоумышленникам номер телефона.

"Старый добрый" вишинг

Третий кейс – это видоизменная классическая вишинговая схема. В конце марта – начале апреля 2020 г. в отношении клиентов и работников крупнейших российских банков (держателей пластиковых банковских карт и пользователей мобильных приложений класса интернет-банк) злоумышленники путем настойчивых звонков с городских телефонных номеров в Москве или с подделанных с помощью инструментов интернет-телефонии номеров, соответствующих официальным номерам российских банков, сообщают ответившему лицу (жертве) о якобы имевших место подозрительных операциях по карточному или лицевому счету, о наличии блокировки денежных средств в системе мониторинга или иную не соответствующую действительности информацию (на имя жертвы якобы оформлен кредит, поступила заявка на закрытие вкладов и т.д.). Цель активностей злоумышленников – напугать жертву, заставить поверить, что ее деньги на карточном счете в финансовой организации оказались в опасности и что в данный момент кто-то имеет к ним доступ. Затем жертве предлагается возможность спасти эти денежные средства, и тут варианты: либо подтвердить легальность операций, либо для их отмены назвать коды из направленных от имени и с номера банка СМС-сообщений специальной системе-роботу. В некоторых случаях жертве по телефону уверенным голосом говорят о том, что ее мобильный телефон заражен вредоносным программным обеспечением и для информационной безопасности ей нужно срочно установить на мобильный телефон "специальную программу" (Team Viewer Quick Support), которая позволит мошенникам получить удаленный доступ к смартфону или компьютеру. Другой вариант защиты – это "активировать внутреннюю защиту мобильного телефона" путем ввода специальных команд, например **21*, для переадресации звонков. Жертве также могут предложить пойти (или поехать) к ближайшему банкомату и совершить подтверждающие операции, которые на самом деле окажутся переводами на счета в стороннем банке, подконтрольные злоумышленникам.

Современным мошенникам-вишерам доступна технология подмены (спуфинг) исходящего номера на абсолютно любой. К примеру, номер телефона, с которого мошенники звонят своим жертвам (клиентам конкретного банка), может быть такой же, как у процессингового или кол-центра, указанный на обороте пластиковой банковской карты. У жертвы создается полное впечатление, что ей звонят сотрудники финансовой организации, клиентом которой она является.

Пример фишингового СМС-сообщения

Кто в зоне риска вишинговых атак?

В период самоизоляции и удаленного доступа из дома к внутренним ИТ-ресурсам работники компаний в рабочее время прикованы новыми корпоративными правилами к своим "неформальным" рабочим местам, оборудованным как минимум мобильным телефоном, средствами для аудио-/видеокоммуникаций, компьютером или ноутбуком с постоянным доступом в Интернет. Ранее созданные бизнес-процессы для таких работников "на удаленке" с учетом массового карантина искусственно скорректированы с акцентом на длительные коммуникации. Если для одной категории работников компании (секретариат, маркетинг, PR, продажи, клиентские отделы и др.) телефонные коммуникации являются частью повседневной работы, то для других удаленное общение становится сложным персональным испытанием.

Вот тут я ставлю второй акцент: понимая психологию человека, вынужденно помещенного в некомфортные для себя и видоизменные относительно привычных условия труда, активисты-мошенники звонят потенциальной жертве, аудиально воздействуют на сознание человека, вгоняя его в еще большее стрессовое состояние, и затем предлагают логичный для искусственно созданной ситуации выход – сценарий, последовательным результатом которого для жертвы является потеря безналичных денежных средств.

Кто этим занимается?

Если бы мы находились в 2010–2013 гг., то с вероятностью, близкой к 100%, я бы указал на распределенные группы молодых (21–25 лет, русскоязычные, с хорошими коммуникативными навыками, целеустремленные, замотивированные на результат) активистов, которые только начинают свою активную деятельность в области вишинга и перенимают опыт западных "коллег". На тот момент практика кол-центров и телефонных уведомлений только начинала зарождаться в России и не была столь привычна обывателям.

В 2014–2018 гг. опробованные на небольших группах в региональных центрах в России схемы вишинга вышли в тираж и очень быстро перешли из разряда прибыльных увлечений в группу промышленно поддерживаемых организованной преступностью и развитых повсеместно в местах лишения свободы мошеннических схем с применением высоких технологий. Звонки из тюремных кол-центров заполонили Россию, как вирус.

Молодые люди, которые в начале 2010-х гг. сами сидели на телефонах и обзванивали жертвы, "повзрослели" и на фоне легких денег и бесконтрольности либо примкнули к организованной преступности, либо попали в тюремное заключение по другим правонарушениям, в том и в другом случае принеся с собой знания и опыт телефонного мошенничества. Они прекрасно понимали схему вишинга и знали про минимально необходимые для успешной реализации входные данные потенциальных жертв. Кто-то пользовался неактуальными базами данных телефонных номеров, утекшими в период экономической нестабильности у сотовых операторов, из бюджетных и коммерческих организаций.

Кто-то, индексируя доски объявлений и социальные сети, составлял свои собственные базы для обзвона и целенаправленных атак. А кто-то вербовал через "знакомых знакомых" работников, в том числе околофинансовых организаций, имеющих непосредственный доступ к клиентской информации.

В 2019–2020 гг. схемы вишинга претерпели значительные изменения. Теперь, после инвестиций заинтересованных в их развитии физических лиц (тех самых, которые в начале 2010 гг. стояли у истоков телефонного мошенничества, закончили процесс получения высшего образования и/или отбыли свои сроки в тюрьме и вышли на свободу уже в другом статусе), они перетекли за пределы Российской Федерации. При полноценном юридическом сопровождении и бюрократическом прикрытии такие компании получили на территории некоторых граничащих с РФ стран официальный статус интернет-маркетинговых транснациональных групп с собственными коммерческими кол-центрами. Их активность действительно стоит того, чтобы упомянуть о ней в данном обзоре.

Они (активисты-мошенники) продолжают свою деятельность, в том числе адаптированную под нестабильную эпидемиологическую обстановку. Пять-шесть лет назад такие термины, как "нагон трафика", "арбитраж", "лидогенерация", "автоматический обзвон", "горячие клиенты", "теплые лиды", "холодные базы" и др. не были знакомы киберактивистам и воспринимались как что-то из разряда узкоспециализированного маркетингового сленга. Сегодня все изменилось: эти термины уже не являются чем-то сложным для понимания в среде мошенников, регулярно упоминаются в диалогах в закрытых форумах в даркнете и на профильных каналах в Telegram, используются при обсуждении сценариев атаки на клиентов финансовых организаций и являются по сути таким же имеющим свою цену товаром, как персональные данные, номера пластиковых банковских карт и др.

Время для третьего акцента в статье: интернет-маркетинг стал удобным прикрытием для активностей, реализуемых мошенниками-вишерами с территории других стран в отношении клиентов и работников финансовых организаций в России в 2020 г. Методы и инструменты интернет-маркетинга в промышленных масштабах применяются для нанесения мошенниками ущерба физическим лицам через Интернет.

5 советов, как не стать жертвой вишинга

Чтобы противостоять атакам мошенников, применяющих инструменты вишинга:

- Не реагируйте/не отвечайте/не берите телефонную трубку при телефонных звонках с неизвестных номеров и настойчивых входящих обращениях от имени и с номеров доверенных вам компаний (в том числе финансовых).

Используйте для общения с банками коммуникационные инструменты и средства, встроенные в нативные мобильные приложения класса "телефонный банкинг", "мобильный банкинг", "интернет-банкинг". Если у вас есть желание ответить на звонок и пообщаться с представителем вашего банка, позвоните сами по номеру многоканального телефона, указанному на обороте вашей пластиковой банковской карты или на официальном сайте вашего банка, и задайте все интересующие вопросы. - Если вы взяли трубку/ответили на входящий телефонный звонок, следите за тем, что, как и на каком моменте телефонного разговора вы отвечаете.

- Не сообщайте звонящему вам лицу никакую личную информацию о себе, своих близких, своих отношениях с банковскими организациями, своих операциях с пластиковой банковской картой, операциях по счету в мобильном приложении и/или наличии у вас предоставляемых банком финансовых продуктов.

- Не совершайте по инструкции звонящего вам лица никаких операций (в том числе с целью проверки или верификации) в мобильном приложении.

- Если звонящий предлагает вам с целью повышения безопасности пообщаться с роботизированной системой, которой можно доверять, не сообщайте ни роботу, ни лицу, представившемуся сотрудником банка, поступившие вам по СМС или в мобильном приложении коды подтверждения операций.

Чтобы не стать жертвой активностей вишеров, проще и правильнее всего в подобной ситуации поблагодарить звонящего вам "оператора" за неуспешную попытку мошенничества в отношении вас и повесить трубку. После этого обязательно позвоните в свой банк по указанному на обороте вашей карты номеру многоканального контактного телефона или по выделенной для вас банком горячей линии и сообщите об имевшей место в отношении вас попытке мошенничества.

Будьте здоровы, следуйте простейшим рекомендациям по соблюдению режима карантина и режима информационной безопасности, и активности мошенников не будут иметь в отношении вас никакого эффекта!

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями