Особенности кибербезопасности АСУ ТП на железнодорожном транспорте

Борис Безродный 02/03/21

В обязанности Центра кибербезопасности "НИИАС" входит проверка киберзащищенности всех систем управления движением поездов, включая системы железнодорожной автоматики и телемеханики, энергоснабжения и бортовые системы, установленные на локомотивах и самоходном подвижном составе. Центр создан по распоряжению В.И. Якунина в 2013 г. в АО "НИИАС" одновременно с экспертным советом по кибербезопасности ОАО "РЖД" и наделен полномочиями головной организации в ОАО "РЖД" по вопросам кибербезопасности.

Системы обеспечения безопасности движения поездов, к которым традиционно относятся системы интервального регулирования и автоблокировки на перегонах, централизации стрелок и сигналов на станциях, диспетчерской централизации и диспетчерского контроля, горочной автоматизации и т.д., а также устройства локомотивной безопасности, с выходом приказа ФСТЭК № 31 от 14.03.2014 г. стали называть на железной дороге автоматизированными системами управления технологическими процессами (АСУТП) на железнодорожном транспорте.

Многообразие факторов обеспечения безопасности

На безопасность движения поездов влияет совокупность очень многих факторов, далеко не все из которых связаны с информацией и информационной безопасностью:

- cостояние объектов инфраструктуры (путь, энергоснабжение, сети связи, железнодорожная автоматика и телемеханика);

- cоблюдение участниками движения ПТЭ и инструкций;

- качество (функциональная безопасность) технологических процессов организации движения;

- надежность и качество аппаратуры;

- качество схемных решений;

- техническое содержание;

- различные дестабилизирующие воздействия, например силовые воздействия (гроза);

- вандализм;

- возраст устройств.

Это ведет к тому, что при рассмотрении различного рода угроз, в том числе в области кибербезопасности, надо понимать, нарушение какого рода мы получим. При этом термина "кибербезопасность" в нормативной базе нет (понятие "киберзащищенность" присутствует только в трех ГОСТах, касающихся сетей связи), в ней говорится об информационной безопасности, и в этом заключается фундаментальная проблема, которая потребовала от нас разработки нормативной базы для РЖД.

Что такое опасный отказ?

Все системы обеспечения безопасности движения поездов, допущенные на эксплуатацию на инфраструктуре железных дорог, имеют документ "Доказательство безопасности", в котором приводится оценка вероятности возникновения потенциально ведущих к различного рода разрушениям опасных отказов.

Опасные отказы перечислены в Правилах технической эксплуатации (ПТЭ). К ним относятся: перевод стрелки под составом; ложная свободность участка; установление маршрута на занятый путь на станции и т.д.

Все они могут привести к столкновению поездов, ущерб от которого будет нанесен транспортной безопасности, экологической безопасности и безопасности здоровья и жизни пассажиров, а также сохранности грузов.

Угрозы безопасности в системах управления движением поездов

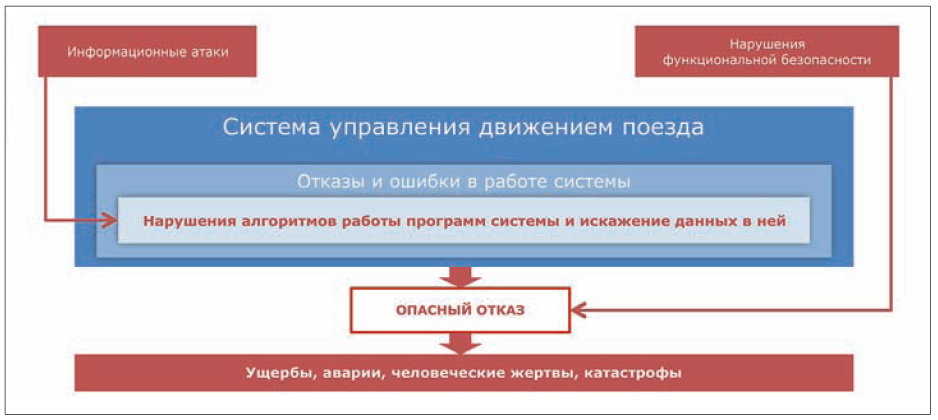

Вся информация, которую предполагается и требуется защищать в системах инфраструктуры и бортовых системах, имеет целый ряд особенностей (рис. 1). Однако с точки зрения четырех ключевых свойств информации (конфиденциальности, доступности, целостности и достоверности) для этих систем актуально лишь последнее. Она не конфиденциальна, и ее доступность сама по себе ничем не угрожает. При этом, если нарушается ее целостность и она не читается, правильно построенная по правилам функциональной безопасности система уходит в защитный отказ, то есть происходит отказ технических средств (отказ в обслуживании) как событие нарушения надежности.

Рис. 1. Угрозы безопасности в системах управления движением поездов

Рис. 1. Угрозы безопасности в системах управления движением поездов

Важно отметить, что если рассматриваемая система прошла сертификацию по доказательству безопасности и получила соответствующий сертификат в железнодорожном регистре, то она физически не может попасть в опасный отказ.

Может случиться только отказ в обслуживании, то есть отказ с точки зрения надежности. Другими словами, какое бы нарушение алгоритмов работы или искажение данных ни произошло, система их проанализирует, и только если ситуация нештатная, она уйдет в защитный отказ.

При таком подходе единственное свойство информации, которое нам интересно и важно, – это ее достоверность, чтобы злоумышленник не смог подменить одно сообщение на другое, с более разрешающими показаниями (большая скорость, большее количество свободных блок-участков впереди, зеленый сигнал светофора вместо красного и т.п.).

Именно в этом заключается очень характерная особенность систем обеспечения безопасности движения поездов, в первую очередь железнодорожной автоматики и телемеханики. Другими словами, здесь безопасность и надежность приходят в противоречие. Далее на наглядном примере рассмотрим, в чем оно заключается.

Информационная безопасность в разрезе АСУ ТП на железнодорожном транспорте

Представьте, что по рельсам едет локомотив. на каждой сигнальной точке ему с генератора тонально-рельсовой цепи посылается информация о количестве свободных впереди него участков и рекомендуемой скорости. Локомотив эту информацию принимает, расшифровывает и, соответственно, знает, как ехать. При этом локомотив в пределах одной сигнальной точки получает несколько пакетов одинаковых сообщений, например восемь. Допустим, в условиях плохой помеховой обстановки половина из них искажаются и не читаются, а среди остальных одно с ошибкой, а три правильные.

Локомотив ориентируется на три против одного и едет дальше. несмотря на то что информация локомотиву передается ответственная, срок ее жизни – время проследования одной сигнальной точки.

А теперь представьте, что эта информация зашифрована средствами криптографии. В этом случае длина посылки увеличивается, например, в два раза, и вместо восьми сообщений локомотив принимает четыре, из которых половина, то есть два, искажены помехами, а среди оставшихся двух одно с ошибкой и одно правильное. В этой ситуации локомотив уже не знает, какому из них верить. Если то же самое повторяется на следующей сигнальной точке, осуществляется экстренное торможение. Я специально привел такой утрированный пример, чтобы показать, что самостоятельно хорошая мера по защите информации может (при комплексном рассмотрении ситуации) просто навредить. Именно таким образом порой неоправданное применение средств криптографии приводит к снижению надежности и не повышает интегральную безопасность. Оно лишь улучшает информационную безопасность и защиту информации, срок жизни и актуальность которой – секунды.

Поэтому необходимо рассматривать информационную безопасность АСУ ТП не отдельно, а в совокупности с анализом рисков, возможных последствий и комплексно со всеми остальными аспектами безопасности того критически важного объекта, которым она управляет.

"Компьютерное зрение для аналитики дорожного движения: 3 успешных кейса" читать >>>

Отличие кибератаки от информационной атаки

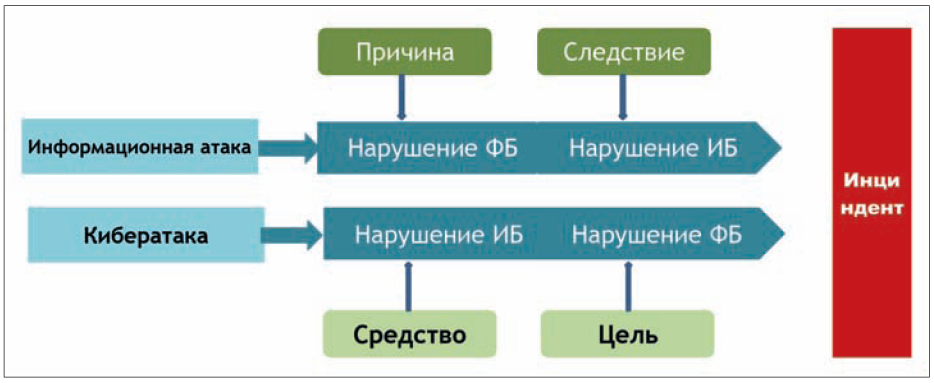

Департаментом безопасности РЖД принято следующее определение кибератаки: это компьютерная атака, направленная на нарушение функциональной безопасности (с целью достижения нарушения функциональной безопасности и достижения крушения или другой аварии с последствиями). На рис. 2 представлено различие кибератаки в нашем понимании и информационной атаки.

Рис. 2. Отличие кибератаки от информационной атаки

Рис. 2. Отличие кибератаки от информационной атаки

Целью информационной атаки является изъятие (или изменение) информации, а целью кибератаки – наоборот, нарушение функциональной безопасности объекта. Другими словами, в информационной и кибератаке причина и следствие, средство и цель меняются местами. Это два разных и самостоятельных понятия. Они во многом зависимые, параллельно существующие, но не рассматривать термин "кибератака", на наш взгляд, абсолютно не оправданно.

Для преодоления этого момента Центром кибербезопасности для РЖД был разработан ряд методических документов:

- Термины и определения в области кибербезопасности микропроцессорных систем управления движением поездов, локомотивами и электроснабжением.

- Регламент проведения аудита состояния кибербезопасности микропроцессорных систем управления движением поездов, локомотивами и электроснабжением.

- Требования по кибербезопасности микропроцессорных систем управления локомотивами.

- Правила анализа уязвимостей и угроз кибербезопасности микропроцессорных систем управления движением поездов, локомотивами и электроснабжением и разработки базовых угроз на основании результатов анализа.

- Требования по кибербезопасности микропроцессорных систем управления движением поездов.

- Правила классификации по требованиям кибербезопасности систем управления движением поездов, локомотивами и электроснабжением.

- Требования по кибербезопасности микропроцессорных систем управления электроснабжением.

- Регламент подтверждения соответствия требованиям по кибербезопасности микропроцессорных систем управления движением поездов, локомотивами и электроснабжением.

При проверках киберзащищенности в РЖД также применяется следующая нормативная база по кибербезопасности (включая федеральные ГОСТы, в которых используется термин "киберзащищенность"):

- СТО РЖД 02.049–2014 "автоматизированные системы управления технологическими процессами и техническими средствами железнодорожного транспорта. Требования к функциональной и информационной безопасности программного обеспечения. Порядок оценки соответствия".

- ГОСТ Р 54505–2011 "безопасность функциональная. Политика, Программа обеспечения безопасности. Доказательство безопасности объектов железнодорожного транспорта".

- ГОСТ Р 54505–2011 "безопасность функциональная. Управление рисками на железнодорожном транспорте".

- ГОСТ Р 56205–2014, ГОСТ Р 5498–2015, ГОСТ Р МЭК 62443-2-1–2015 (части 1, 2, 3). l Приказ ФСТЭК России от 14.03.2014 г. № 31.

В регуляторном поле приоритетными видятся следующие задачи:

- Необходимо ввести термин "киберзащищенность" или "кибербезопасность" в федеральную нормативную базу.

- Рассматривать кибербезопасность и информационную безопасность на равных, четко понимая, что есть КВО, а есть КИИ, есть критическая информационная инфраструктура, а есть критически важные объекты.

В результате это поможет рассматривать различные системы объекта в комплексе и с учетом соответствующей отраслевой специфики.

Проверка киберзащищенности систем

Описанные нормативные документы позволяют учитывать все особенности систем обеспечения безопасности движения поездов, АСУ ТП нижнего уровня, управления инфраструктурой и бортовыми системами локомотива с целью не допустить опасного отказа и перерывов в движении поездов по причине кибератаки.

Главная угроза и самое критичное последствие, которое может произойти, – если на каком-то участке или станции движение поездов парализовано за счет того, что система централизации или автоблокировки либо локомотивная система выведена из строя и ушла в защитный отказ.

Однако, как было сказано выше, каждая система, отвечающая за безопасность движения поездов, имеет документ доказательства безопасности и проходит сертификацию на функциональную безопасность. Если она сделана качественно, то не может допустить опасного отказа. Но ее можно вывести в защитный отказ за счет кибератаки, и именно на эти моменты мы обращаем основное внимание при проверке киберзащищенности микропроцессорных систем управления. Нами исследовано более 30 локомотивных, станционных и перегонных систем. Этот процесс идет непрерывно: как только меняется элементная база или программное обеспечение, проверка проводится повторно. Разработчики и поставщики локомотивных и напольных систем, работающих на инфраструктуре железных дорог, активно участвуют в этих проверках, так как, во-первых, этого требует нормативная база РЖД (без проверок системы не допускаются для эксплуатации на железнодорожном транспорте), а во-вторых это позволяет выявить конструктивные недоработки и неочевидные уязвимости, которые успешно устраняются.

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями