Протоколы биометрико-криптографического рукопожатия

Александр Иванов, Павел Чернов 26/02/19

В мире наблюдается экспоненциальный рост количества всевозможных датчиков и исполнительных устройств. Интернет-датчики, интернет-вещи, интернет-роботы – что же это такое? Большинство из них представляет собой интеллектуальные устройства, имеющие процессор, память и цифровой интерфейс для выхода в Интернет. Экономия на защите "интеллекта" как отдельного такого узла, так и распределенного искусственного интеллекта больших систем не должна привести к катастрофическим последствиям. У хакеров не должно быть возможностей перехватить управление или подменить выходные данные интернет-датчиков.

Роскомнадзору рано или поздно придется потребовать от производителей интеллектуальной техники интернет-вещей надежной защиты их искусственного интеллекта от взлома. К примеру, должна быть невозможна сборка ботнет-сетей из миллионов интернет-холодильников, участвующих в атаке на серверы государственных служб или крупных компаний.

Интернет-датчики предупреждают о землетрясениях

С 1995 г. в Японии потрачено около миллиарда долларов на распределенную систему сейсмологического контроля. Вдоль линий геологических разломов размещены тысячи интернет-датчиков, которые прослушивают сейсмическую обстановку и шлют данные на свой облачный геосервер. Если группа интернет-датчиков наблюдает рост геологической активности, то умным сейсмооблаком принимается решение по массовой рассылке сообщений о надвигающемся землетрясении. Сигнал доходит до рядовых японцев за десятые доли секунды, после чего у них остается несколько минут, чтобы выбежать из опасного здания на середину улицы.

Вибрационные датчики контролируют подвесные мосты

На подвесных мостах Мичигана и Калифорнии также установлены вибрационные датчики. Они контролируют другую стихию – ветер. Ураганы – это серьезная угроза для подвесных мостов. Чтобы обнаружить опасную ситуацию, необходимо контролировать вибрацию моста в нескольких точках. Когда она превышает допустимый предел, необходимо прервать движение по подвесному мосту, попавшему из-за порывов ветра в предаварийное состояние.

Следует подчеркнуть, что современного искусственного интеллекта подвесного моста вполне достаточно для того, чтобы предсказать интервал времени, через который последует аварийное прекращение движения. Подвесной мост вполне способен самостоятельно выполнять краткосрочные прогнозы своих ближайших функциональных возможностей. Его искусственного интеллекта вполне достаточно, чтобы при въезде на подвесной мост управлять сигналами светофора "зеленый", "желтый", "красный".

Очевидно, что для долгосрочного прогноза возможных пробок возле подвесного моста необходимо привлекать метеорологов. Если у них есть данные с двух автоматических метеопостов на каждый квадратный километр, то их предсказаниям можно верить. Автоматические метеопосты – это один из ярких возможных примеров массового применения интернет-датчиков. Сегодня автоматических метеопостов достаточно много только в густонаселенных районах. Именно по этой причине точность метеопрогнозов для разных зон разная. Увеличение числа автоматических интернет-метеопостов должно привести к значительному повышению точности метеопрогнозов. На нее сильно влияет то, с помощью скольких интернет-датчиков метеорологи наблюдают тот или иной локальный вихрь (циклон или антициклон). Вихрь – это хорошо предсказуемая квадратичная форма. Внутри вихря почти все детерминировано. Элемент случайности состоит только в том, как между собой взаимодействуют два, три соседствующих друг с другом вихря (циклона и антициклона).

Интернет-холодильник покупает молоко

В научно-фантастическом фильме Голливуда "Шестой день" [1] интернет-холодильник сообщает герою (Арнольду Шварцнеггеру) о том, что закончилось молоко, и просит подтвердить новый заказ на его доставку. Фантастика 2000 г. очень быстро стала реальностью: сегодняшние интернет-холодильники сами заказывают молоко и другие продукты в рамках отведенного им денежного лимита, расплачиваясь по смарт-карте хозяина. Технологически интернет-холодильники могут открывать дверку только своему хозяину, узнавая его по лицу или по голосу, однако таких моделей пока нет на рынке.

Интернет-домофон пропускает гостей в дом

Интернет-домофон с биометрической идентификацией человека по лицу, голосу и рисунку отпечатка пальца – это уже почти рыночная реальность [2]. Его можно будет настроить на лица и голоса приглашенных на праздник друзей. В этом случае хозяин дома вообще может отсутствовать, интернет-домофон или биозамок на калитке пропустят в дом именно тех людей, чья биометрия была подкачана в устройства охраны через Интернет. Давать людям дотсуп они будут только в назначенное хозяином время, а гости, пришедшие пораньше, будут послушно ждать назначенного часа или звонить по сотовому телефону хозяину, чтобы тот дистанционно через Интернет нажал кнопку "открыть". Звонок другу, являющемуся хозяином интернет-домофона или интернет-биозамка в интернет-доме, – это ближайшая перспектива для многих из нас. Перейти от уже имеющихся продуктов биометрического контроля доступа [2] к их управлению через Интернет технологически несложно.

Интернет-отопление обогревает загородные дома

Интернет-отопление умного загородного дома является другим трендом развития, востребованным рынком [3]. Одной из самых затратных статей эксплуатации загородного дома является его отопление в зимнее время. Полноценно отапливать загородный дом, когда там нет хозяев, нет смысла. В связи с этим ряд производителей предлагают свои технические решения по дистанционному управлению автоматическими газовыми котлами или котлами на твердом топливе. Дистанционное управление ведется через Интернет или GSM-канал связи мобильного телефона. Как правило, управление котлами комбинируется с получением информации о состоянии пожарно-охранной сигнализации загородного дома. Затраты на установление подобных "мозгов для умного дома", по словам производителей, много меньше стоимости самого автоматического котла и окупаются за 2–3 месяца эксплуатации.

Защита интернет-датчиков: две крайности

Роль интернет-датчиков в цифровой экономике и их численность, несомненно, будет увеличиваться, при этом для большинства из них защита выходной информации оказывается простой, достаточно обычного шифрования выходного трафика интернет-датчиков и их физической защиты. У злоумышленников нет возможности подобрать ключ шифрования, если у них нет доступа к открытой информации конкретного интернет-датчика. Если преступник не знает, где поставлена охранная видеокамера, то он не может получить ее открытые данные. Для реализации атаки просмотра чужого видеопотока придется вслепую подбирать криптографический ключ его защиты.

Положение кардинально меняется, когда злоумышленник точно знает хотя бы одну зашифрованную картинку. В этом случае подобрать криптографический ключ несложно. Из всего вышесказанного следует, что шифрование выходных состояний пожарного интернет-датчика является довольно сложной технической задачей.

Пожарный интернет-датчик имеет всего два состояния, 0 и 1. Для полноценной криптографической защиты информации малого объема приходится создавать два псевдослучайных потока данных на передающей и принимающей стороне. При этом о состоянии конфиденциального интернет-датчика пожарно-охранной сигнализации принимающая сторона судит, сравнивая его псевдослучайные выходные потоки с эталонными псевдослучайными потоками. При такой организации защиты информации для принятия решений приходится анализировать достаточно длинные псевдослучайные последовательности. Наблюдается очевидная потеря быстродействия.

Беспилотный робот-автомобиль как движимое интернет-имущество

Когда речь идет об интернет-домофоне, интернет-холодильнике, интернет-котле, мы имеем право рассматривать их как представителей интернет-вещей. Умный дом – это уже не интернет-вещь, а интернет-недвижимость. По внутренней логике русского языка параллельно с интернет-недвижимостью мы должны выделить движимое интернет-имущество.

Беспилотный робот-автомобиль, управляемый через Интернет, – это одно из самых модных направлений, привлекающих к себе значительный общественный интерес [4]. Сегодня заявляют о своем желании присутствовать в этом сегменте рынка сотни фирм, включая Audi, BMW, Volkswagen (Германия); Nissan (Япония); General Motors, Google (США) и Cognitive Technologies (Россия). Робот-автомобиль на своем борту имеет несколько видеокамер, спутниковый навигатор ГЛОНАСС/GPS, автоматизированное управление рулем, газом, тормозами и коробкой передач. Искусственный интеллект робота-автомобиля должен воспроизводить интеллект человека, управляющего автомобилем, и быть способен воспринимать голосовые команды пользователя или команды, набранные пользователем на клавиатуре.

Беспилотный робот-автомобиль дороже обычного автомобиля, однако его эксплуатация в качестве такси коммерчески привлекательна. Цена обычного такси в основном определяется стоимостью труда человека-водителя и амортизацией "железа". Заменив человека-шофера роботом, мы должны получить снижение наших издержек при одновременном повышении уровня безопасности. Сегодня мы привыкли заказывать такси через Интернет, в связи с этим можно использовать словосочетание "интернет-робот-автомобиль". Более того, применение интернет-роботов-автомобилей потребует новых форм передачи права на владение ими.

Купля-продажа беспилотников: юридические "подводные камни"

Ярким примером иллюстрации новых правовых интернет-отношений может служить передача движимого интернет-имущества в виде беспилотного робота-автомобиля от одного физического лица другому.

Если оба физических лица проживают в одном городе, то они могут поступить традиционно: встретиться, пожать друг другу руки и заключить сделку о передаче права собственности от одного человека другому. Положение меняется, если договаривающиеся стороны проживают в разных городах, например в трех часах езды на беспилотном автомобиле. По классической схеме продавец беспилотного автомобиля должен доехать на своем автомобиле до города покупателя и там, встретившись лично, два человека заключают обычную сделку. Далее продавец после сделки должен потратить еще три часа, чтобы вернуться в свой город. Получается, что один из участников купли-продажи беспилотного автомобиля должен шесть часов быть в дороге для того, чтобы осуществить традиционную сделку.

Очевидно, что тратить шесть часов на сидение в автомобиле с автопилотом – это глупость. Продать и купить что угодно можно через Интернет. Далее можно послать свой беспилотник в город его будущего хозяина – пусть едет сам и остановится в месте, указанном в договоре о купле-продаже. Физические ключи от дверей проданного беспилотного автомобиля можно послать по почте его новому владельцу.

При этом возникает важная юридическая заковырка: когда считать сделку по купле-продаже робота-автомобиля завершенной? Критериями могут выступать два события:

- робот-автомобиль приехал на заданную стоянку в другом городе (риски по перегону автомобиля лежат на прежнем хозяине);

- робот-автомобиль продан на стоянке в городе предыдущего хозяина (риски по перегону робота в другой город взял на себя новый владелец транспортного средства).

Эта юридическая неоднозначность появляется только при купле-продаже роботов, когда движимое интернет-имущество есть, а личной встречи продавца и покупателя нет. Безболезненно расшить подобные юридические коллизии удается только тогда , когда люди начнут пользоваться интернет-протоколом биометрико-криптографического рукопожатия.

Зачем нужно биометрико-криптографическое рукопожатие?

Протоколы биометрико-криптографического рукопожатия должны строиться по аналогии с протоколом криптографического рукопожатия, которым пользуются клиенты и серверы при установлении интернет-соединений SSL/TLS [5]. По протоколу криптографического рукопожатия клиент и сервер взаимно аутентифицируются, создавая открытые ключи асимметричной криптографии и собственные секретные ключи. Мы просто не обращаем внимание на тотальную защиту всего интернет-трафика асимметричным шифрованием данных после очередного криптографического рукопожатия клиента и сервера.

Протоколы биометрического рукопожатия также должны стать повсеместными и незаметными для пользователя. Когда мы видим образ знакомого человека, слышим знакомый голос и после этого нажимаем кнопку домофона "открыть", мы фактически реализуем часть протокола биометрического рукопожатия. Обмен открытыми биометрическими образами и обмен открытыми ключами асимметричной криптографии, которые могут быть получены из открытой биометрии, – это одно и то же. Далее две стороны уже могут применять тайные биометрические образы с преобразованием их в код личных криптографических ключей [6, 7, 8, 9], формирующих цифровые подписи или шифрующих данные.

Очевидно, интернет-сделку по купле-продаже роботов-автомобилей и другого движимого интернет-имущества следует безопасно заканчивать биометрико-криптографическим рукопожатием с дистанционным оформлением электронного договора, подписанного двумя электронными цифровыми подписями двух пришедших к согласию сторон.

Электронное биометрическое удостоверение личности

Для легального общения гражданина со своим и чужими роботами на короткой дистанции ему потребуется электронное биометрическое удостоверение личности.

Чтобы можно было верить открытому ключу электронной цифровой подписи под электронным документом, действующее в России законодательство [10, 11] требует регистрации открытого ключа подписанта в удостоверяющем центре. Если следовать этой логике, то для протокола биометрико-криптографического рукопожатия потребуются биометрические удостоверяющие центры [12, 13, 14], в юрисдикции которых будут находиться не только открытые ключи подписантов, но и соответствующие им открытые (публичные) биометрические образы подписантов (электронные биометрические удостоверения личности).

Вполне может быть, что услуги биометрического удостоверяющего центра будут излишними, если договаривающиеся стороны уже имеют открытые ключи проверки цифровой подписи, зарегистрированные в обычном удостоверяющем центре. В этом случае владелец официально зарегистрированного открытого ключа всегда может переслать своему партнеру сертификат своего открытого ключа, выданный обычным удостоверяющим центром.

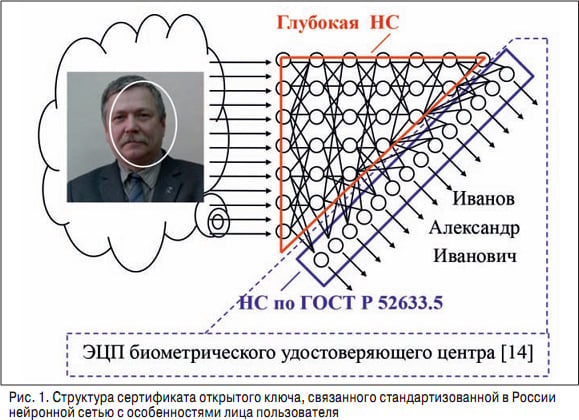

Что такое сертификат открытого ключа, понятно всем [10]. Иначе обстоит дело с биометрическим эквивалентом сертификата открытого ключа. На рис. 1 приведена одна из схем организации биометрического сертификата открытого ключа.

Однослойные нейронные сети для создания открытого криптографического ключа

Общепринятым является поиск по кадру и преобразование лица человека с применением глубоких нейронных сетей Галушкина – Хинтона. Принцип обучения глубоких (многослойных) нейронных сетей изобрел в 1974 г. наш соотечественник Александр Галушкин [15]. В 2006 г. "допилил" глубокие нейронные сети до промышленного применения Джефри Хинтон [16]. С тех пор каждая цифровая мыльница имеет приложение, отыскивающее в цифровом кадре лица людей. На рис. 1 работа такого приложения обозначена овалом вокруг обнаруженного в кадре лица. После обнаружения лицо фрагментируется на заданное число элементов анализа и подается на входы многослойной сети искусственных нейронов.

Следует отметить, что обучать и переобучать глубокие нейронные сети очень трудно: их обучение имеет экспоненциальную вычислительную сложность и требует наличия огромных баз биометрических образов. В связи с этим глубокие нейронные сети обучают однократно и далее их применяют длительное время, без какой-либо корректировки. На сегодняшний день лучшие образцы подобных нейросетевых преобразователей принимают решение "свой" или "чужой" с доверительной вероятностью 0,997.

Так как глубокие нейронные сети практически неспособны учиться, связывание особенностей образа лица человека с его открытым криптографическим ключом должны осуществлять однослойные нейронные сети, быстро обучаемые алгоритмом ГОСТ Р 52633.5 [17]. Этот алгоритм обучения имеет линейную вычислительную сложность, и потому его можно реализовать на любой как угодно маленькой вычислительной машине. При этом обучающая выборка должна состоять всего из 16 примеров биометрического образа. Для обучения нейронной сети по ГОСТ Р 52633.5 достаточно нескольких незначительных движений лица в кадре. Исходные данные однослойная нейронная сеть получает с выходов нейронов предшествующей глубокой нейронной сети.

Биометрический сертификат в действии

В итоге биометрический вариант сертификата открытого ключа должен включать в себя:

- открытый ключ;

- данные обученной по ГОСТ Р 52633.5 нейронной сети;

- ссылку на использованную при обучении глубокую сеть нейронов;

- фамилию, имя, отчество пользователя;

- время регистрации данных в биометрическом удостоверяющем центре.

Далее вся эта информация должна быть охвачена электронной цифровой подписью биометрического удостоверяющего центра, выдавшего сертификат.

Фактически мы получаем электронный документ, ориентированный на предъявление мобильному роботу, который должен узнать того человека, кто заказал ему услуги через интернет-облако. Например, биометрический сертификат сантехника или служащего "Мосгоргаза" должен быть заранее отправлен интернет-домофону подъезда, куда он планирует прийти в ближайшее время. Интернет-домофон самостоятельно проверит подлинность и целостность электронного документа и узнает человека по лицу, когда он попадет в его поле зрения. Более того, посетитель всегда сможет дистанционно договориться с любой службой умного дома, подписывая своей электронной цифровой подписью свои сообщения.

Аналогичная ситуация возникнет и в случае вызова робота интернет-такси. Если робот-такси узнает заказчика с помощью своей видеокамеры, когда тот подойдет к двери машины, то примет решение открыть замок двери и пустить именно заказчика в салон машины. Получив сертификат с открытой биометрией, робот-такси будет ошибаться примерно три раза на каждую тысячу правильных решений. Если же он получит больше информации о заказчике, например номер мобильного телефона, то робот вообще никогда не будет ошибаться, открывая дверь своему клиенту.

Методы криптографической защиты искусственного интеллекта биометрии

Биометрия удобна тем, что в этот фрагмент искусственного интеллекта уже вложены значительные ресурсы. В частности, международное сообщество в период с 2002 г. по настоящее время разработало и ввело в действие 121 биометрический стандарт, а 31 документ находится в стадии разработки [18].

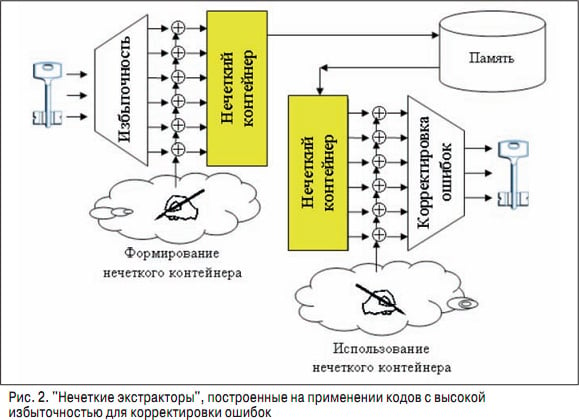

"Нечеткие экстракторы"

Международная биометрико-криптографическая общественность активно обсуждает применение так называемых нечетких экстракторов [19, 20] для защиты персональных данных. Рис. 2 иллюстрирует работу "нечеткого экстрактора", преобразующего рукописный пароль в код криптографического ключа.

Каждый пример биометрического образа отличается от другого примера такого же биометрического образа. По этой причине "нечеткие экстракторы" применяют избыточные коды, способные корректировать ошибки. Как видно из рис. 2, первоначально код ключа накрывают более длинным кодом с обнаружением и исправлением ошибок. Далее формируют нечеткий контейнер, складывая по модулю 2 биометрический код, полученный квантованием по среднему уровню данных рукописного почерка. Такой нечеткий контейнер за рубежом считается защищенным и, по зарубежным рекомендациям, его можно хранить в долговременной памяти.

Когда нужно воспользоваться своим ключом, пользователь извлекает из памяти свой нечеткий контейнер, пишет рукописное слово-пароль, квантует его и получившийся биокод складывает по модулю 2 с данными нечеткого контейнера. Второе сложение по модулю 2 снимает защиту с ключа, накрытого избыточным кодом. Если ошибок в биометрических данных мало, то они корректируются избыточным кодом. В итоге восстанавливается короткий личный ключ пользователя.

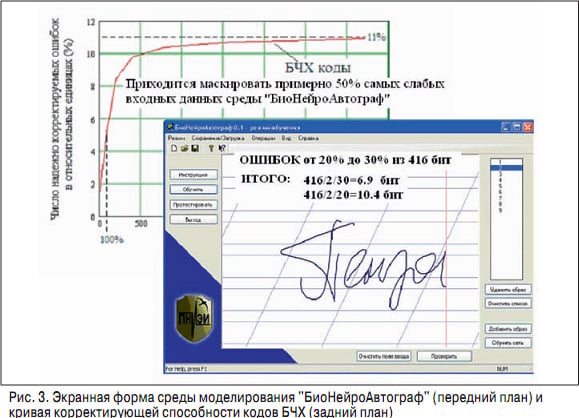

Общая схема работы "нечетких экстракторов" безупречна, однако эффективность подобной защиты следует проверять на достоверных биометрических данных. Сегодня бесплатно получить достоверные биометрические данные можно только в России, для этой цели создано специальное приложение "БиоНейроАвтограф" [21]. Для того чтобы воспользоваться приложением, его нужно запустить на своем компьютере и написать рукописные символы манипулятором "мышь" или любым графическим планшетом. Экранная форма режима обучения среды моделирования "БиоНейроАвтограф" приведена на рис. 3. Программное обеспечение создано так, чтобы можно было иметь доступ ко всем внутренним данным продукта. Как его получить, описано в учебном пособии [22].

Для нас важно то, что в среду моделирования "БиоНейроАвтограф" встроен двухмерный преобразователь Фурье, который преобразует динамику рукописного почерка в 416 коэффициентов Фурье. Эти коэффициенты далее используются как контролируемые биометрические параметры.

В среду моделирования встроена однослойная нейронная сеть, преобразующая 416 входных параметров в 256 бит кода аутентификации. Каждый нейрон однослойной сети имеет 25 входов, обучение выполняется по алгоритму ГОСТ Р 52633.5 [17]. После каждой инициации режима "проверить" коэффициенты Фурье записываются в файл Data/…./params.txt. Пользуясь этими данными, легко убедиться в том, что примитивное квантование их по среднему значению дает коды длинной в 416 бит, содержащие от 20 до 30% ошибок.

Если на этих данных попытаться построить "нечеткий экстрактор", применяя код Боуза – Чоудхурды – Хоквинчхема (коды БЧХ), то необходимо заранее выбрать их избыточность. На заднем плане рис. 3 дана кривая связи процента корректируемых ошибок кодом БЧХ как функции избыточности этого кода. По характеру этой кривой видно, что при 100% избыточности кода БЧХ он корректирует 5% ошибок. При 500% избыточности кода БЧХ он корректирует 10% ошибок. При любой избыточности кодов БЧХ они не могут корректировать более 11%. Нам же нужно корректировать от 20 до 30% ошибок.

Для того чтобы коды БЧХ стали работать в "нечетких экстракторах", необходимо маскировать примерно половину самых нестабильных разрядов биокода. Тогда длина кода ключа для 30-кратной избыточности составит 416/2/30 = 6,7 бита, при 20-кратной избыточности кода – 416/2/20 = 10,4 бита.

При столь малой длине ключа шифрования ни о какой серьезной защите биометрических данных говорить не приходится. Исключением является только биометрия рисунка радужной оболочки глаза. Из нее Даугман [20] получает 2048 биометрических параметров, это дает ключ длиной 2048/2/20 = 51,2 бита. Голос [19], рукописный почерк [21], рисунки отпечатков пальца [19], подкожные кровеносные сосуды ладони, лицо человека [16] дают длину ключа от 6 до 14 бит.

Однослойные нейронные сети, обученные по ГОСТ Р 52633.5

Создавшееся положение с очень короткой длиной ключа шифрования меняется, если мы переходим к использованию отечественных нейросетевых преобразователей "биометрия – код". Все они строятся из расчета максимально возможной длины ключа при доступе к операционным системам Windows и Linux (256 бит или 32 8-битных случайных символа). Однако выходные данные таких длинных ключей не являются независимыми.

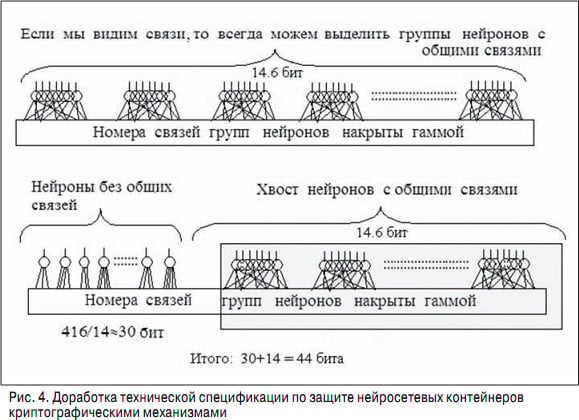

Криптографический анализ защиты нейросетевых преобразователей "биометрия – код" [23, 24] показал, что первая версия технической спецификации [25] нуждается в доработке. Смысл доработки иллюстрируется рис. 4. В верхней части рисунка показаны результаты криптографического анализа, по которым все нейроны, имеющие между собой хотя бы одну общую связь по входам, следует объединить в одну группу. Число независимых выходных разрядов в первом приближении можно рассматривать как оценку снизу длины кода эквивалентного ключа. Более точная минимальная оценка для вектора из 416 биометрических параметров дана в работе [24]. В рамках гипотезы о наличии у нейронов 32 входов минимальная длина ключа составляет 14,6 бит. Мы наблюдаем рост длины ключа нейросетевого преобразователя "биометрия – код" более чем на 40% по отношению к "нечетким экстракторам".

Принимая во внимание озабоченность криптографической общественности возможностью объединения нейронов в группы, разработчики технической спецификации [25] во второй редакции потребовали, чтобы все нейроны, расположенные в начале преобразователя "биометрия – код", не имели общих связей. Эта ситуация отображена в нижней части рис. 4.

Одна из методических ошибок работы [24] состоит в том, что ее авторы почему-то приняли гипотезу о 32 входах у каждого нейрона. На самом деле нейроны среды "БиоНейроАвтограф" имеют всего 25 входов. Более того, обучение нейронов стандартным алгоритмом приводит к тому, что весовые коэффициенты нейронов оказываются значимыми в среднем только для 14 входов нейронов (остальные входы будут иметь нулевые весовые коэффициенты в 8-битной кодировке). То есть при вычислении длины цепочки первых нейронов без общих входных связей необходимо 416 входов делить на 14, что дает оценку в 30 нейронов.

Таким образом, атакующий нейросетевой преобразователь, защищенный по второй редакции технической спецификации [25], должен будет подбирать состояния первых 30 несвязанных нейронов, а потом столкнется с необходимостью вскрытия данных хвоста из 256 - 30 = 226 связанных по входным нейронов. Сложность такой задачи выше, чем подбор ключа длиной 14 бит, итого имеем общую длину ключа 30 + 14 = 44 бита. Наблюдаем рост более чем на 400% длины эквивалентного криптографического ключа нейросетевого преобразователя "биометрия – код" по сравнению с зарубежными "нечеткими экстракторами". Именно по этой причине необходимо дорабатывать вторую редакцию отечественной технической спецификации [25] по результатам публичного обсуждения и вводить ее в действие на территории РФ.

Перспективы совершенствования методов криптографической защиты

Одним из перспективных направлений развития средств защиты искусственного интеллекта является гомоморфное шифрование [26]. Проблема состоит в том, что обычную исполняемую программу (например, файл с расширением .exe) для ее защиты от исследования приходится шифровать. Перед запуском программы ее приходится расшифровать. Запускать зашифрованный исполняемый файл нельзя, если он зашифрован обычным шифрованием.

Совершенно иная ситуация возникает, если исполняемый файл зашифровать гомоморфно. В этом случае он будет исполняться без его расшифрования. Как только появится полностью гомоморфное шифрование, способное быть гомоморфным для достаточно большого числа операций программирования, проблема защиты искусственного интеллекта будет полностью решена. Это наше светлое будущее, которое придет неизвестно когда.

Отечественным и зарубежным криптографам удалось построить только частично гомоморфные средства шифрования, способные поддерживать гомоморфность относительно операций сложения и операций умножения. При этом практическая реализация даже частично гомоморфного шифрования оказывается весьма и весьма тяжеловесной по сравнению с обычным шифрованием. Исполняемый гомоморфный код оказывается в несколько тысяч раз длиннее кодов обычной программы, что не позволяет разместить его в маломощных микропроцессорах интернет-вещей, интернет-датчиков. К сожалению, гомоморфное шифрование – это журавль в небе, тогда как нейронные сети и техническая спецификация [25] для них – это синица в руках разработчиков искусственного интеллекта, пока только отечественного. В зарубежных источниках на данный момент нет информации о разработке подобных технических спецификаций.

Авторы этой статьи отдают себе отчет в том, что распознавание образов – это только одна из задач искусственного интеллекта. Иные задачи мы не обсуждали, для того чтобы остаться на земле и не оторваться от практической реализации программных продуктов. На данный момент только для нейросетевых преобразований удается создавать исполняемый код, защищенный самошифрованием [25], который саморасшифровывается при его исполнении. Если предъявлен к обработке биометрический образ "свой", то зашифрованный исполняемый код выполнит заданное число операций и выдаст криптографический ключ. Если предъявить любой иной образ "чужой", то саморасшифровывание исполняемого кода не происходит, после нескольких шагов исполнения программа выдается результат "предъявлен неизвестный образ".

Биометрия и криптография – объединение неизбежно

Нельзя построить безопасную цифровую экономику, разместив обычный искусственный интеллект в процессорах роботов, интернет-вещей и интернет-датчиков. Цифровая экономика рухнет на следующий день после ее торжественного запуска. Защитить цифровую экономику удастся только через массовое применение нейросетевого искусственного интеллекта интернет-роботов, интернет-вещей и интернет-датчиков в защищенном криптографией исполнении. Далеко не любая интеллектуальная технология принятия решений может быть гарантированно защищена. Не следует ждать близких успехов перспективной гомоморфной криптографии. Нужно пользоваться тем, что уже создано: классической криптографией и стандартизованными сетями искусственных нейронов. Пока только эта комбинация двух проверенных технологий оказывается безопасной.

Естественно, что простого шифрования нейросетевых преобразований совсем недостаточно. Необходима существенная доработка множества интернет-протоколов по взаимодействию человека с его движимой и недвижимой интернет-собственностью. Задача комплексная, и решить ее малой кровью с постоянным затыканием дыр нельзя. Роботы никогда не будут отвечать за свои действия, отвечать будет их хозяин. В этом контексте никто, кроме хозяев интернет-роботов, интернет-вещей и интернет-датчиков, не должен иметь технической возможности влиять на их искусственный интеллект. И этого нельзя добиться без объединения биометрии и криптографии.

Литература:

- https://ru.wikipedia.org/wiki/Смарт-холодильник

- http://www.bio-smart.ru/products

- https://termogorod.ru/stati/distantsionnoe-upravlenie-otopleniem-zagorodnogo-doma

- https://ru.wikipedia.org/wiki/Беспилотный_автомобиль

- https://ru.wikipedia.org/wiki/SSL

- Dodis Y. , Reyzin L., Smith A. Fuzzy Extractors: How to Generate Strong Keys from Biometrics and Other Noisy, Data April 13, In EUROCRYPT, 2004. 523–540 pp.

- Monrose F. , Reiter M., Li Q., Wetzel S.. Cryptographic Key Generation from Voice. In Proc. IEEE Symp. on Security and Privacy, Oakland, CA, USA, 14–16 May, 2001. 202–213 pp.

- ГОСТ Р 52633.0–2006 "Защита информации. Техника защиты информации. Требования к средствам высоконадежной биометрической аутентификации".

- Язов Ю.К. и др. Нейросетевая защита персональных биометрических данных. // Язов Ю.К. (редактор и автор), соавторы Волчихин В.И., Иванов А.И., Фунтиков В.А., Назаров И.Г. // М.: Радиотехника, 2012. 157 с. IBSN 978-5-88070-044-8.

- Федеральный закон № 63 "Об электронной подписи" от 06.04.2011 г.

- ГОСТ Р 34.10–2012 "Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи".

- Патент № RU2527731 "Способ формирования электронного документа", приоритет от 14.08.2012 г., авторы: Иванов А.И., Фунтиков В.А., Майоров А.В., Трифонов С.Е., Колючкин А.В., опубликовано 10.09.2014 г., Бюл. № 5.

- Гулов В.П., Иванов А.И., Язов Ю.К., Корнеев О.В. Перспектива нейросетевой защиты облачных сервисов через биометрическое обезличивание персональной информации на примере медицинских электронных историй болезни. Вестник новых медицинских технологий (Jornal of New Medical Technologiec). 2017. Т. 24, № 2 (июнь). С. 220–225.

- Монахова И.Г., Майоров А.В. Положительный опыт создания первого в мировой практике биометрического удостоверяющего центра по гранту Правительства Пензенской области в 2012 году //Всероссийская научно-техническая конференция, посвященная 100-летию со дня рождения одного из основоположников советской вычислительной техники Б.И. Рамеева, на тему "Информационно-управляющие и телекоммуникационные системы специального назначения". Секция "Биометрическая поддержка криптовалют, блокчейн реестров, облачных сервисов", Технопарк высоких технологий "Рамеев", 16.05.2018 г., Пенза, http://rosoperator.ru/rameev100.

- Галушкин А.И. Синтез многослойных систем распознавания образов. М.: "Энергия", 1974.

- Гудфеллоу Я., Бенджио И., Курвиль А. Глубокое обучение. М.: ДМК Пресс. 2017. 652 с. IBSN 978-597060-554-7.

- ГОСТ Р 52633.5–2011 "Защита информации. Техника защиты информации. Автоматическое обучение нейросетевых преобразователей биометрия – код доступа".

- Иванов А.И. Нейросетевая биометрия для облаков. Российские стандарты для защиты цифровых прав граждан // Системы безопасности. 2018. № 3. С. 134–143. www.secuteck.ru/imeg/ss-3-2018.

- Ramírez-Ruiz J., Pfeiffer C., Nolazco-Flores J. Cryptographic Keys Generation Using FingerCodes //Advances in Artificial Intelligence – IBERAMIA-SBIA 2006 (LNCS 4140), 178–187 pp.

- Feng Hao, Anderson R. and Daugman J. Crypto with Biometrics Effectively, IEEE Transactions on Computers, Vol. 55, № 9, September 2006.

- Иванов А.И., Захаров О.С. Среда моделирования "БиоНейроАвтограф". Программный продукт создан лабораторией биометрических и нейросетевых технологий, размещен с 2009 г. на сайте АО "ПНИЭИ" для свободного использования русскоязычными университетами России, Белоруссии, Казахстана, Малороссии. http://пниэи.рф/activity/science/noc/bioneuro-autograph.zip.

- Иванов А.И. Автоматическое обучение больших искусственных нейронных сетей в биометрических приложениях. Учебное пособие. Пенза, 2013. С. 30. http://пниэи.рф/activity/sci-ence/noc/tm_IvanovAI.pdf.

- Marshalko G. B. On the Security of a Neural Network-Based Biometric Authentication Scheme // Математические вопросы криптографии, 2014. Т. 5:2. С. 87–98.

- Mironkin V., Bogdanov D. Data Recovering for a Neural Network-Based Biometric Authentication Scheme / CTCrypt 2018, Preproceedings. 262– 273 pp. https:ctcrypt.ru/files/files/2018/ 23_Bogdanov.pdf.

- Техническая спецификация (проект, публичное обсуждение начато с 01.02.2017 г. членами ТК 26 "Криптографическая защита информации") "Защита нейросетевых биометрических контейнеров с использованием криптографических алгоритмов".

- https://ru.wikipedia.org/wiki/Гомоморфное_шифрование

Опубликовано: Журнал "Системы безопасности" #6, 2018

Больше материалов по теме "Нейронные сети" >>>

Фото: ru.freepik.com

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями