СКУД и ИT: далеки или близки?

Денис Иванов 23/10/19

Департаменты информационных технологий (ИТ) присутствуют на всех крупных объектах. В их ведении находится все, что касается инфраструктуры информационной сферы: это и сети передачи данных, и серверы, и вопросы поддержки и обслуживания программного обеспечения, и многое другое. В то же время ИТ-департаменты играют все большую роль в подборе и эксплуатации средств и систем контроля и управления доступом (СКУД). Почему растет их влияние и какие новые тенденции намечаются в сфере СКУД в связи с этим?

Поскольку СКУД имеет дело с большими объемами критически важной информации, которая во многом определяет эффективность бизнеса, то собственники все чаще принимают решение о том, что управлять этими объемами должны те, кто отвечает за управление информационными потоками.

Прогресс и консерватизм

У ИТ-специалистов в силу специфики работы и накопленного опыта сложились определенные шаблоны того, как должна работать инфраструктура, с которой они имеют дело: какие сервисы она должна предоставлять, как должна создаваться, развиваться, модифицироваться и функционировать в целом. И разумеется, эти привычные модели и шаблоны работы им было бы комфортно транслировать на новые виды деятельности. И тут возникает вопрос: насколько производители и поставщики продуктов и решений для СКУД соответствуют их ожиданиям? Каковы эти ожидания? Попробуем разобраться.

СКУД по некоторым параметрам на несколько лет отстает от информационных технологий

СКУД по некоторым параметрам на несколько лет отстает от информационных технологий

Сфера физической безопасности весьма консервативна и по скорости внедрения инноваций на несколько лет отстает от информационных технологий. Для СКУД до сих пор характерно применение низкоскоростных интерфейсов, слабое внимание к защите информации, использование низкопроизводительных оконечных устройств и т.д. Это приводит к тому, что поставщики ряда наиболее распространенных решений не готовы к новым вызовам.

Мониторинг и контроль состояния

В сфере ИТ практически все оборудование оснащено средствами самоконтроля и информирования о своем состоянии. Для этого существуют стандартные средства, такие как протокол SNMP или решение Zabbix. Оба варианта дают возможность вести мониторинг работоспособности средств, которые их поддерживают: серверов, сетевого оборудования, источников питания, оконечных устройств и т.д.

Такой мониторинг позволяет создавать автоматизированные системы технического обслуживания и ремонта, организовывать соответствующие бизнес-процессы, контролировать своевременность выполнения работ и, в конечном итоге, снижать издержки на эксплуатацию систем и повышать их надежность. Но, разумеется, от оборудования СКУД потребуется соответствующая производительность и совместимость с упомянутыми средствами контроля.

Работа на перспективу

В сфере информационных технологий, с одной стороны, привычен постоянный рост производительности оборудования, появление новых сервисов, развитие и совершенствование существующих и возможность внедрения этих сервисов в том числе на уже эксплуатируемом оборудовании. С другой – наиболее затратная часть (например, кабельная инфраструктура) проектируется и сертифицируется с горизонтом в 25 лет. Соответственно, в ИТ привычны "длинные" инвестиции и прогнозирование и при этом возможность адаптации того, что можно адаптировать, к новым вызовам. Это означает автоматизацию процедур обновления, поддержки систем на современном уровне, прозрачность и понятность условий сопровождения со стороны производителей и поставщиков.

На данный момент в системах безопасности ситуация зачастую иная. Производители не задумываются о централизованном обновлении предлагаемых ими средств и не готовы к формализации долгосрочного сопровождения. Если в ИТ привычно понятие SLA – соглашений об уровне сервиса, то для систем безопасности (и в частности СКУД) такая модель пока непривычна, более того, она зачастую встречает сопротивление со стороны заказчика. Лично мне однажды один из конечных клиентов заявил: "За все годы существования холдинга мы никому не заплатили ни рубля за поддержку и гордимся этим". Соответственно, отсутствие запроса от рынка приводит к тому, что вендоры средств СКУД либо даже не задумываются о том, чтобы начать внедрять сервисную модель предложения своих товаров, либо сталкиваются на этом пути с сопротивлением потребителей. Возможно, большее влияние ИТ-департаментов начнет менять ситуацию.

Защита информации

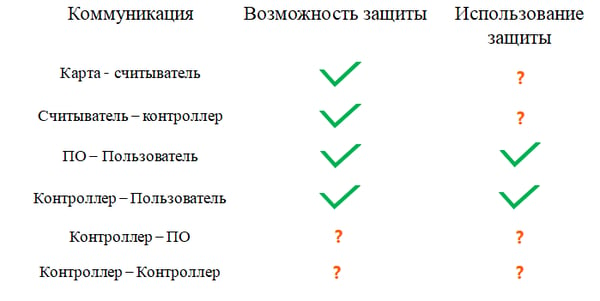

Еще один важный фактор, которому уделяется огромное влияние в сфере ИТ, – это защита информации. К сожалению, в этом вопросе СКУД также не на высоте.

Потенциально все в порядке на уровне карт и их коммуникаций со считывателями: есть хорошо защищенные карты и встроенные в них и в считыватели высоконадежные алгоритмы шифрования коммуникаций, есть защищенный вариант подключения считывателей к контроллерам – OSDP. Однако, даже при внедрении очень дорогих решений СКУД порой приобретаются самые дешевые из доступных идентификаторы EM-Marine, которые клонируются в любом ларьке, а то и вовсе просто проходя мимо носителя идентификатора. OSDP, по крайней мере в России, если и внедряется, то крайне редко. Причина может быть связана как с ценовыми вопросами, так и с проприетарностью решения.

Защита информации в СКУД: возможности и реалии

Защита информации в СКУД: возможности и реалии

В чем-то похожая ситуация наблюдается в части ПО и системообразующего оборудования: большая часть предложений на рынке в лучшем случае подразумевает авторизацию пользователей ПО (возможно, ПИН-коды на аппаратных средствах управления и индикации).

Авторизацию серверных приложений на контроллерах, с которыми они взаимодействуют, предлагают очень немногие, а уж взаимную авторизацию контроллеров друг у друга и полное шифрование всего трафика – так и вовсе единицы. У пользователей подобные решения невостребованы, и большинство технических средств СКУД просто не обладают необходимой функциональностью и вычислительными ресурсами.

Кросс-платформенность

Еще один важный фактор проявился при общении с ИТ-предприятиями (различными сервис-провайдерами, операторами ИТ-инфраструктуры и т.д.).В системообразующей инфраструктуре многих подобных организаций просто нет оборудования, работающего под управлением Windows. Необходимость его развертывания для внедрения СКУД вызывает неприятие, поскольку они сознательно отказались от использования этих операционных систем, желая снизить затраты на приобретение программного обеспечения и повысить уровень защищенности информационной инфраструктуры и устойчивость к внешним атакам.

Отдельный вопрос – внедрение систем на государственных объектах. Мы все чаще слышим о переходе на отечественное ПО и операционные системы с открытым исходным кодом. Соответственно, перед производителями решений для СКУД встает вопрос о готовности к поставкам кросс-платформенного программного обеспечения.

Кроме того, актуален и вопрос повышения надежности внедряемых и внедренных решений. Например, от серверного программного обеспечения ожидают горячего резервирования. Здесь отличным рецептом является возможность виртуализации серверных приложений, потому что в этом случае вопросы резервирования отлично решаются в рамках среды виртуализации. Но в этом случае важно, чтобы программные средства СКУД были работоспособны в такой среде.

Системная интеграция

ИТ-решения внедряются таким образом, чтобы оптимизировать те или иные бизнес-процессы организации. Создаются единые модели представления данных, единые точки авторизации пользователей, общие модели разграничения прав, централизованные инфраструктуры управления правами и многое другое. ИТ-специалисты ожидают от СКУД возможности интеграции в ИТ-инфраструктуру и бизнес-процессы предприятия, что предъявляет соответствующие требования к средствам СКУД, такие как поддержка LDAP, интеграция в Active Directory. В результате, например, становится невозможной авторизация пользователя в информационной системе при незафиксированном факте физического доступа на объект, упрощается передача информации об отработанном времени, процедура выдачи пропусков принятым на работу и отзыва пропусков у уволенных и многое другое.

Пример из жизни

Поучительная история произошла в университетском кампусе, где система безопасности в числе прочих решает и задачи контроля доступа.

Представьте: проректор по административно-хозяйственной части (АХЧ) приносит ректору на подпись служебную записку с предложением установить шлагбаум на одном из проездов, который занят припаркованными машинами, в результате чего мусоровоз не может забрать мусор.

Обратите внимание на цепочку: служебная записка – резолюция "согласен" – передача в отдел закупок. Ни служба безопасности, ни отдел информационных технологий здесь никак не фигурируют, даже мыслей не возникает, что решение данного вопроса как-то может быть связано с ними.

Итог: появляется шлагбаум, оператору по вывозу мусора выдается брелок для его открытия.

Через некоторое время по этому проезду едет главный инженер к коммуникациям, куда ему периодически нужен доступ. А тут шлагбаум. Понять, откуда он взялся, почти нереально – попробуй найди ту служебную записку. Результат: пишется новая служебная записка, на шлагбауме появляется еще один контроллер, еще один считыватель, служба главного инженера получает брелоки и открывает шлагбаум.

Проходит время. Приезжает машина "Водоканала": оказывается, у них на территории кампуса коллектор. И вдруг – шлагбаум. И опять: звонки, выяснения, проезд как-то открывают. На будущее, "во избежание", пишется служебная записка, ставится еще один контроллер, еще один считыватель, брелоки передаются "Водоканалу", шлагбаум открывается.

Потом кто-то из административного персонала обращает внимание на отличную пустую парковку в удобном месте. Но вот незадача – шлагбаум. И история со служебной запиской, новым контроллером, новым считывателем, брелоками снова повторяется!

Результат – "ощетинившийся" антеннами считывателей шлагбаум, перекрывающий доступ на объект. И никто его не контролирует.

Люди понятными им способами решали несколько частных задач. В шаблоне решения этих задач вообще не было этапа согласования со службой безопасности или ИT, что в принципе логично. Ну как может проректор по АХЧ решить, что эти подразделения имеют какое-то отношение к вывозу мусора? Как следствие, – дыра в безопасности и управленческий хаос.

От ожиданий к реальности

Основная задача в сложившейся ситуации – это превращение ожиданий в практики использования, чтобы они не оставались только картинками в буклетах или слайдами презентаций. Тем более что положительные примеры того, как на предприятиях принимают во внимание современные тренды цифровизации, уже есть.

Фото: ru.freepik.com

- Безопасность объектов (350)

- Пожарная безопасность (309)

- Комплексная безопасность (296)

- Видеонаблюдение (294)

- СКУД (277)

- Транспортная безопасность (173)

- Каталог "Пожарная безопасность" (154)

- Пожарная сигнализация (147)

- Мнения экспертов (137)

- Видеоаналитика (120)

- Цифровая трансформация (119)

- Видеокамеры (105)

- Биометрия (101)

- Искусственный интеллект (95)

- Места с массовым пребыванием людей (83)

- Пожаротушение (81)

- Цифровое ЖКХ (72)

- Информационная безопасность (65)

- Киберзащита (61)

- Беспроводные технологии (49)

- Ритейл (49)

- Журнал "Системы безопасности" №1/2021 (48)

- Журнал "Системы безопасности" №6/2023 (48)

- Охрана периметра (47)

- Журнал "Системы безопасности" №6/2021 (45)

- Умный дом (44)

- Журнал "Системы безопасности" №2/2022 (43)

- Журнал "Системы безопасности" №1/2022 (42)

- Журнал "Системы безопасности" №1/2023 (42)

- Журнал "Системы безопасности" №5/2022 (41)

- Журнал "Системы безопасности" №5/2024 (41)

- Журнал "Системы безопасности" №6/2022 (41)

- Журнал "Системы безопасности" №2/2020 (40)

- Журнал "Системы безопасности" №3/2020 (39)

- Журнал "Системы безопасности" №3/2022 (39)

- Журнал "Системы безопасности" №5/2023 (39)

- Журнал "Системы безопасности" №6/2019 (39)

- Журнал "Системы безопасности" №1/2024 (38)

- Журнал "Системы безопасности" №4/2023 (38)

- Журнал "Системы безопасности" №4/2024 (38)

- Журнал "Системы безопасности" №4/2025 (38)

- Журнал "Системы безопасности" №5/2021 (38)

- Защита от БПЛА (38)

- Технологии распознавания (38)

- Журнал "Системы безопасности" №4/2022 (37)

- ТЭК и нефтегаз (37)

- Центры обработки данных (ЦОД) (37)

- Журнал "Системы безопасности" №2/2021 (36)

- Журнал "Системы безопасности" №3/2023 (36)

- Журнал "Системы безопасности" №5/2020 (36)

- Журнал "Системы безопасности" №2/2025 (35)

- Журнал "Системы безопасности" №3/2021 (35)

- Журнал "Системы безопасности" №4/2020 (35)

- Автоматизация зданий (34)

- Журнал "Системы безопасности" №1/2020 (34)

- Рынок безопасности (34)

- Журнал "Системы безопасности" №1/2025 (33)

- Журнал "Системы безопасности" №2/2023 (33)

- Журнал "Системы безопасности" №2/2024 (33)

- Журнал "Системы безопасности" №6/2020 (33)

- Тепловидение (33)

- Антидрон (32)

- Журнал "Системы безопасности" №5/2019 (31)

- Журнал "Системы безопасности" №4/2021 (30)

- Интернет вещей (IoT) (30)

- Журнал "Системы безопасности" №3/2025 (29)

- Журнал "Системы безопасности" №6/2024 (29)

- Машинное зрение (29)

- Импортозамещение (28)

- Журнал "Системы безопасности" №3/2024 (27)

- Умный город (27)

- Идентификация (26)

- Нейросети (26)

- СОУЭ (26)

- Журнал "Системы безопасности" №4/2019 (25)

- Промышленность (25)

- Безопасность (24)

- Транспорт (24)

- Облачные технологии (23)

- Охрана труда и промышленная безопасность (ОТиПБ) (23)

- Журнал "Системы безопасности" №3/2019 (22)

- Банки и финансы (20)

- Новости компаний (20)

- PSIM (18)

- Антитеррор (18)

- НВП "Болид" (17)

- Охрана объектов (16)

- COVID-19 (15)

- Досмотр (15)

- Журнал "Системы безопасности" №5/2025 (15)

- Интеграция (15)

- Итоги (15)

- Проектирование и монтаж (15)

- Автоматизация (14)

- АРГУС-СПЕКТР (13)

- Безопасный город (13)

- Исследование (13)

- Охранная сигнализация (13)

- Турникеты (13)

- Домофоны (12)

- Компании (12)

- МЧС России (12)

- Рейтинги (12)

- Системы хранения данных (СХД) (12)

- ТБ Форум (12)

- Удаленный доступ (12)

- All-over-IP (11)

- Beward (11)

- CCTV (11)

- Извещатели (11)

- Интервью (11)

- Распознавание лиц (11)

- BioSmart (10)

- Дайджест (10)

- Сертификация (10)

- IdM (9)

- PERCo (9)

- Взрывозащита (9)

- ИТ-инфраструктура (9)

- Источники бесперебойного питания (ИБП) (9)

- Роботизация (9)

- Axis Communications (8)

- Бизнес, идеи и мнения (8)

- Стрелец-ПРО (8)

- ААМ Системз (7)

- АРМО-Системы (7)

- Авиакомпании и аэропорты (7)

- БАС (7)

- Болид (7)

- Контроллеры (7)

- Метрополитен (7)

- ПБ (7)

- Программное обеспечение (7)

- DSSL (6)

- Законодательство (6)

- Лидеры технологий (6)

- Металлургия (6)

- Радиоканальные системы (6)

- АСУ ТП (5)

- Беспилотники (5)

- Индустрия 4.0 (5)

- Мобильный доступ (5)

- Промышленная автоматизация (5)

- Регулирование (5)

- Ситуационные центры (5)

- Шлагбаумы (5)

- IDIS (4)

- ITV Group (4)

- PERCo-Web (4)

- Важные люди (4)

- Журнал "Системы безопасности" (4)

- ИПДА (4)

- ИТ-отрасль (4)

- КИИ (4)

- Колонка эксперта (4)

- Коммутаторы (4)

- Критически важные объекты (КВО) (4)

- Машинное обучение (4)

- ОПС (4)

- Персональные данные (4)

- Персоны (4)

- ТД Актив-СБ (4)

- Тестирование (4)

- Трибуна заказчика (4)

- BIM-технологии (3)

- Smartec (3)

- dormakaba (3)

- АСКУЭ (3)

- АУП (3)

- Агрокомплекс (3)

- Алкотестер (3)

- Астрон (3)

- Гибридная война (3)

- Защита информации и связи, кибербезопасность (3)

- Инновации (3)

- Информационные технологии (3)

- Конференции (3)

- Мероприятия по безопасности (3)

- Микроэлектроника (3)

- Противотаранные устройства (3)

- СУРВ (3)

- Сельское хозяйство (3)

- Стандарты, нормы и требования (3)

- Строительная экспертиза (3)

- ТЕКО (3)

- Умные парковки (3)

- Учет рабочего времени (3)

- Цифровые технологии (3)

- Эксклюзив (3)

- 5G (2)

- ACaaS (2)

- EverFocus (2)

- IT-системы (2)

- Iron Logic (2)

- PALMJET (2)

- PCI DSS (2)

- Parsec (2)

- RPA (2)

- RusGuard (2)

- SaaS (2)

- Synology (2)

- TRASSIR (2)

- Vidau Systems (2)

- ZKTeco (2)

- АО "ОКБ "АСТРОН" (2)

- Аналитика (2)

- Астра-А (2)

- Аттестация (2)

- Аттестация персонала (2)

- Безопасность данных (2)

- Беспроводные системы (2)

- Виртуальный рабочий стол (2)

- Главгосэкспертиза (2)

- Делетрон (2)

- ИТС (2)

- Кабельная продукция (2)

- Категорирование (2)

- Корпоративная безопасность (2)

- Метро (2)

- Минтранс (2)

- Объекты культурного наследия (2)

- Охранный мониторинг (2)

- ПО (2)

- РЖД (2)

- Росгвардия (2)

- ССОИ (2)

- Современный офис (2)

- Телевидение (2)

- Термокожухи (2)

- Тоннели (2)

- Удаленная работа (2)

- Устройства защиты от импульсных перенапряжений (2)

- Хранение оружия (2)

- ЦеСИС НИКИРЭТ (2)

- Цифровизация (2)

- Электрозамки (2)

- Энергетика (2)

- логистика (2)

- 3D-моделирование (1)

- Ajax (1)

- Axis Talk 2021 (1)

- BARNET (1)

- BIM- моделирование (1)

- BYOD (1)

- Basler AG (1)

- Beyond Security (1)

- Big Data (1)

- Bosch (1)

- CMOS-технология (1)

- COPE (1)

- ChatGPT (1)

- Cloud4Y (1)

- D-link (1)

- DBaaS (1)

- DCImanager (1)

- DDoS-атаки (1)

- DIS Group (1)

- Dahua (1)

- Deep Learning (1)

- EAS-система (1)

- Edge AI + Vision (1)

- Face ID (1)

- FaceStation 2 (1)

- Faceter Russia (1)

- Flamax (1)

- GDPR-террористы (1)

- Grundig Security (1)

- HID Global (1)

- HR Tech (1)

- Hanwha Techwin (1)

- Hi-Tech Security (1)

- Hikvision Russia (1)

- Hrtech (1)

- IP-коммуникации (1)

- IP-протокол (1)

- IP-системы (1)

- ISPsystem (1)

- IaaS (1)

- InPrice Distribution (1)

- InfoWatch Traffic Monitor (1)

- Intel (1)

- Intelligent Video (1)

- Milestone Systems (1)

- Mission Critical (1)

- NAS (1)

- NFC (1)

- NFC BLE (1)

- NOVIcam (1)

- NVR (1)

- OSDP (1)

- OSRAM (1)

- ParsecNET 3 (1)

- Phoenix Contact (1)

- QNAP (1)

- QR-коды (1)

- RPA-платформы (1)

- RecFaces (1)

- SIP (1)

- SVA/SVI (1)

- SVP/SVZ (1)

- Seagate (1)

- SecuriSmoke (1)

- Securika Moscow (1)

- Sicurezza (1)

- Sigur (1)

- Synology DVA3219 (1)

- UEM SafeMobile (1)

- Ultra-Wideband (1)

- VMS (1)

- VUCA-мир (1)

- deepfake (1)

- e-commerce (1)

- e-сommerce (1)

- eIVP1570 VE (1)

- АМТ-ГРУП (1)

- АНВ (1)

- АПС rubetek (1)

- АСУДД (1)

- Аспирационные системы (1)

- Астра-Z-8845 (1)

- Астра-Zитадель (1)

- Астра-РИ-М (1)

- БГ-Оптикс (1)

- БайтЭрг (1)

- Бесконтактный сканер (1)

- Беспилотный транспорт (1)

- Бизнес (1)

- Биотехнологии (1)

- Большие данные (1)

- Бун Эдам (1)

- В2В (1)

- В2С (1)

- Вентиляция (1)

- Верификация (1)

- Видеорегистраторы (1)

- Виртуальный ассистент (1)

- Вирусная активность (1)

- Вишинг (1)

- Всероссийский союз страховщиков (1)

- Гибридная пена (1)

- Государственный надзор (1)

- Дактилоскопия (1)

- Деловая программа (1)

- Дистанционное обучение (1)

- Добродел (1)

- ЕБС (1)

- Евразийский экономический союз (1)

- Европейский союз (1)

- Журнал "Системы безопасности" №6/2025 (1)

- ИИС (1)

- ИКАО (1)

- ИПДЛ (1)

- ИСБ (1)

- ИСО Орион (1)

- ИСП (1)

- ИТРИУМ СПб (1)

- Иконоскоп Зворыкина (1)

- Интеллектуальные транспортные системы (1)

- Интернет (1)

- Интером (1)

- Источники информации (1)

- К2Тех (1)

- Квантовые вычисления (1)

- Киберугрозы (1)

- Колонка редактора (1)

- Компьютерное зрение (1)

- Контрафактная продукция (1)

- Конфиденциальная информация (1)

- Логический доступ (1)

- МГП ЗАРЯ (1)

- МФСБ (1)

- МЦД (1)

- Малленом Системс (1)

- Менеджер по продажам СБ (1)

- Методы защиты информации (1)

- Метрология (1)

- Микропроцессоры (1)

- Минимизация последствий ЧС (1)

- Минэнерго (1)

- Минэнерго России (1)

- Мировая урбанизация (1)

- Мобильные мошенники (1)

- Модули подключения (1)

- Морская безопасность (1)

- Мосгортранс (1)

- Московский метрополитен (1)

- Мошеннические схемы (1)

- Мощность излучения (1)

- НПЗ (1)

- НПК "Фотоника" (1)

- Нетворк Профи (1)

- Новости (1)

- ОКБ "Гамма" (1)

- ОС QuTS hero (1)

- Огневые испытания (1)

- Опрос онлайн (1)

- Оптимизация систем безопасности (1)

- Отраслевые сайты по безопасности (1)

- Отрасль (1)

- Охранные системы (1)

- ПАО "КАМАЗ" (1)

- ПК (1)

- Пентест (1)

- Передатчик (1)

- Пожтехника (1)

- Полупроводники (1)

- Развитие экономики (1)

- Результаты сертификации (1)

- Росморречфлот (1)

- Ростехнадзор (1)

- Рынок ИТ (1)

- СБ "Марит" (1)

- СМК (1)

- Самарский метрополитен (1)

- Самолет-амфибия (1)

- Сбербанк (1)

- Сверхвысокочастотный сигнал (1)

- Сенсорные барьеры (1)

- Система измерения (1)

- Системы безопасности (1)

- Системы защиты с трибоэлектрическим кабелем (1)

- Системы позиционирования (1)

- Системы связи и мониторинга (1)

- Сканер отпечатков пальцев (1)

- Сканирование пассажиров в метро (1)

- Сколково (1)

- События (1)

- Советы менеджерам (1)

- Социальная инженерия (1)

- Стивен Кови (1)

- Строительство (1)

- Считыватели (1)

- Считыватели рисунка вен (1)

- Т8 Сенсор (1)

- ТЕНЗОР (1)

- ТПУ (1)

- Тайм менеджмент (1)

- Телеком (1)

- Телефонные мошенники (1)

- Терагерцовая технология (1)

- Термометрия (1)

- Тест (1)

- Технологии (1)

- Тренды и тенденции (1)

- Управление (1)

- Управление доступом (1)

- ФСБ (1)

- ФСТЭК (1)

- Фиксация нарушений ПДД (1)

- Форум (1)

- Центр ФСБ России (1)

- Цикл продаж СБ (1)

- Чат-бот (1)

- Широкополосный доступ (1)

- Шоплифтер (1)

- Экономическая безопасность (1)

- Экспертиза (1)

- Электромагнитная совместимость (1)

- Эпоха диджитализации (1)

- виртуальная реальность (1)

- здравоохранение (1)

- маркетинг (1)

- процессоры (1)

- связь (1)

- технические подробности (1)

- фишинг (1)

- Ноябрь 2025 (17)

- Октябрь 2025 (23)

- Сентябрь 2025 (24)

- Август 2025 (19)

- Июль 2025 (23)

- Июнь 2025 (19)

- Май 2025 (20)

- Апрель 2025 (20)

- Март 2025 (22)

- Февраль 2025 (17)

- Январь 2025 (17)

- Декабрь 2024 (21)

- Ноябрь 2024 (26)

- Октябрь 2024 (24)

- Сентябрь 2024 (22)

- Август 2024 (23)

- Июль 2024 (23)

- Июнь 2024 (18)

- Май 2024 (23)

- Апрель 2024 (20)

- Март 2024 (20)

- Февраль 2024 (19)

- Январь 2024 (25)

- Декабрь 2023 (30)

- Ноябрь 2023 (24)

- Октябрь 2023 (19)

- Сентябрь 2023 (23)

- Август 2023 (26)

- Июль 2023 (21)

- Июнь 2023 (20)

- Май 2023 (24)

- Апрель 2023 (17)

- Март 2023 (21)

- Февраль 2023 (24)

- Январь 2023 (24)

- Декабрь 2022 (32)

- Ноябрь 2022 (28)

- Октябрь 2022 (23)

- Сентябрь 2022 (25)

- Август 2022 (21)

- Июль 2022 (24)

- Июнь 2022 (27)

- Май 2022 (24)

- Апрель 2022 (24)

- Март 2022 (27)

- Февраль 2022 (21)

- Январь 2022 (22)

- Декабрь 2021 (25)

- Ноябрь 2021 (23)

- Октябрь 2021 (24)

- Сентябрь 2021 (25)

- Август 2021 (24)

- Июль 2021 (26)

- Июнь 2021 (30)

- Май 2021 (25)

- Апрель 2021 (25)

- Март 2021 (22)

- Февраль 2021 (17)

- Январь 2021 (17)

- Декабрь 2020 (23)

- Ноябрь 2020 (19)

- Октябрь 2020 (17)

- Сентябрь 2020 (16)

- Август 2020 (23)

- Июль 2020 (20)

- Июнь 2020 (22)

- Май 2020 (16)

- Апрель 2020 (26)

- Март 2020 (22)

- Февраль 2020 (17)

- Январь 2020 (20)

- Декабрь 2019 (21)

- Ноябрь 2019 (12)

- Октябрь 2019 (18)

- Сентябрь 2019 (24)

- Август 2019 (14)

- Июль 2019 (17)

- Июнь 2019 (17)

- Май 2019 (13)

- Апрель 2019 (18)

- Март 2019 (18)

- Февраль 2019 (25)

Поделитесь вашими идеями